PRŮVODCE SPIDER je sofistikovaný eCrime skupina, která působí na Ryuku ransomware od srpna 2018, zaměření velké organizace pro vysoké výkupné vrátit. Tato metodika, známá jako „lov velké zvěře“, signalizuje posun v operacích pro WIZARD SPIDER. Tento herec je ruská zločinecká skupina známá pro provoz bankovního malwaru TrickBot, který se v minulosti zaměřil především na podvody s drátem.

herec jménem GRIM SPIDER byl představen do CrowdStrike je nomenklatury v září 2018 pro skupinu, která provozuje Ryuku ransomware jako odlišné podskupiny PRŮVODCE SPIDER zločinecké organizace. V červnu 2019 se však objevily další důkazy, které umožnily CrowdStrike s vysokou jistotou posoudit, že Ryuk je ve skutečnosti provozován jako součást skupiny core WIZARD SPIDER actor.

CrowdStrike Intelligence bude nyní používat pouze jméno herce WIZARD SPIDER ve spojení s Trickbotem a Ryukem. Jméno herce GRIM SPIDER bylo zastaralé.

podobně jako Samas a BitPaymer je Ryuk specificky používán k cílení podnikových prostředí. Porovnání kódu mezi verzemi Ryuk a Hermes ransomware naznačuje, že Ryuk byl odvozen ze zdrojového kódu Hermes a od jeho vydání se neustále vyvíjí. Hermes je komoditní ransomware, který byl pozorován k prodeji na fórech a používán více aktéry hrozeb. Nicméně, Ryuk je používán pouze WIZARD SPIDER a, na rozdíl od Hermes, Ryuk byl použit pouze k cílení podnikových prostředí. Od Ryuku vzhled v srpnu, hrozba herci působí to vydělal přes 705.80 BTC přes 52 transakcí v celkové současné hodnotě $3,701,893.98 USD.

Chcete nejnovější poznatky o kybernetické hrozbě? ke Stažení 2021 Globální Hrozbu Hlásit

ke Stažení 2021 Globální Hrozbu Hlásit

- Ryuku Výkupné Poznámky

- výkupné platby

- jak je distribuován Ryuk Ransomware

- od Hermes po Ryuk: Podobnosti & Rozdíly

- funkce Ryuk: Technická analýza

- Šifrování Souborů

- Persistence

- procesní injekce

- Proces/Službu Ukončení a Anti-Recovery Příkazy

- Atribuce

- Severní Korea

- kriminální aktéři působící z Ruska

- Jak CrowdStrike Může Zabránit Ryuku

- Příloha

- Známé Ryuku BTC Peněženku Adresy a Platby

- Indicators

- Additional Resources

Ryuku Výkupné Poznámky

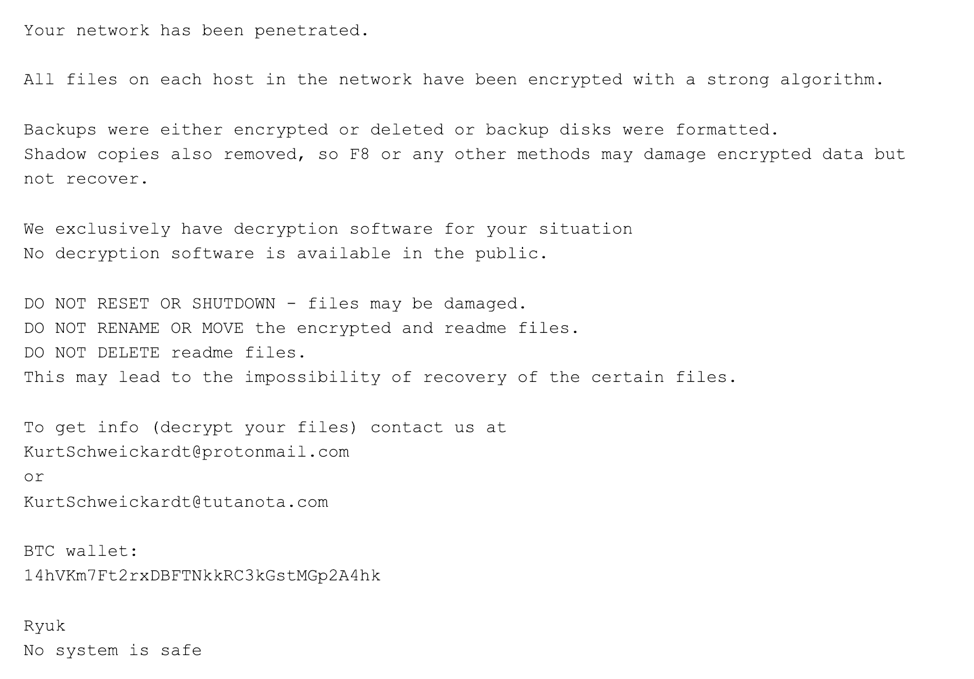

Ryuku výkupné je zapsán do souboru s názvem RyukReadMe.txt. Byla pozorována řada různých šablon výkupného. Tělo šablony je statické, s výjimkou e-mailové adresy a adresy peněženky Bitcoin (BTC), která se může změnit. E-mailové adresy obvykle obsahují jednu adresu, na protonmail.com a další adresa, na tutanota.com. E-mail názvy jsou obvykle esoterické herců a režisérů, ale Instagram modely byly také pozorovány. Zajímavé je, že výkupné na obrázku 3 je pozoruhodně podobné poznámkám BitPaymer ransom. Jak tohoto psaní, to zůstává nejasné, zda PRŮVODCE SPIDER je kopírování kódy (taktiky, techniky a postupy) a výkupné poznámky BitPaymer, nebo zda skupiny mohou sdílet informace s ostatními.

obrázek 3. Ryuk Ransom Poznámka nesoucí silnou podobnost s BitPaymer

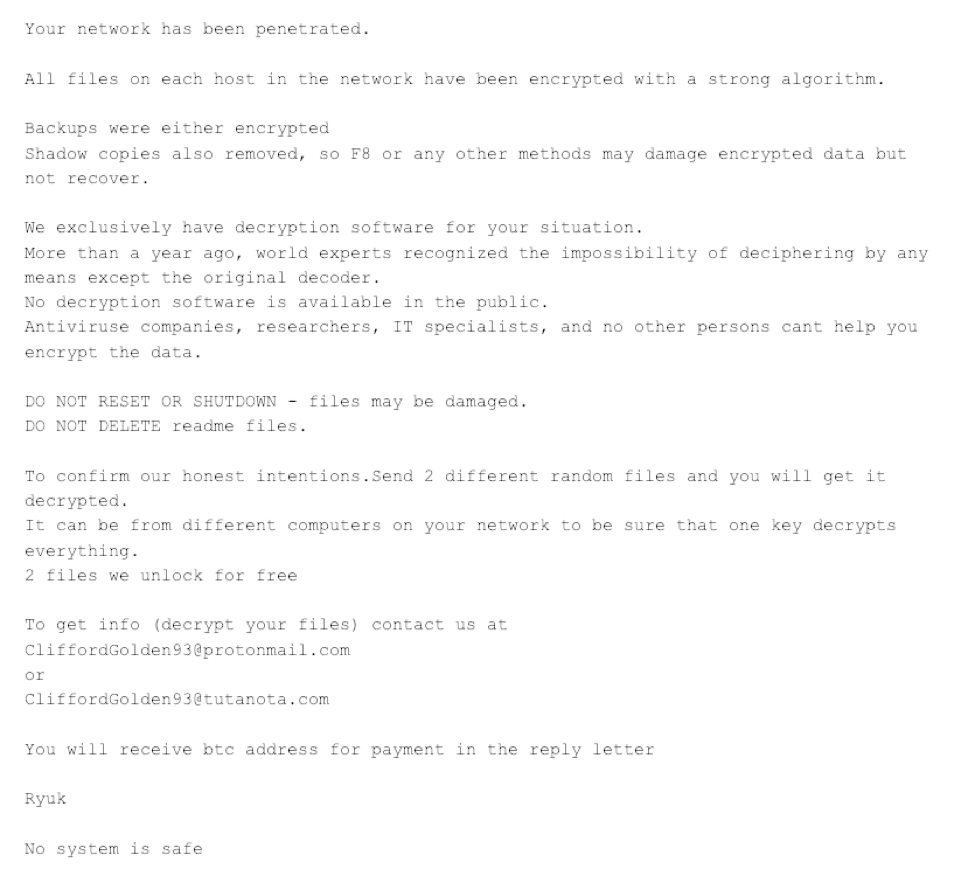

výkupné e-mail používaný Ryuk se zdá být jedinečný pro každý kompilovaný spustitelný soubor. Naše používání threat intelligence, náš tým pozoroval několik různých e-mailových adres, ale stejné BTC adresy napříč několika spustitelnými soubory Ryuk. Listopadu. 29, 2018, WIZARD SPIDER změnil způsob, jakým komunikovali se svými oběťmi. Jak je vidět v předchozí verzi ransom note, WIZARD SPIDER zahrnoval jejich BTC adresu a e-mailové adresy. Nedávné varianty Ryuk však již neobsahují adresu BTC-pouze e-mailové adresy. Výkupné uvádí, že oběť obdrží BTC adresu jako odpověď od WIZARD SPIDER. Nový výkupné si můžete prohlédnout níže.

obrázek 4. Ryuk výkupné s BTC adresou odstraněno

brzy Ryuk binární soubory s odstraněním BTC adresy obsahovaly PDB cestu C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. tato cesta PDB se začala objevovat v listopadu. 29, 2018. K odstranění adres BTC došlo den poté, co americké ministerstvo spravedlnosti nezakryté obvinění pro dvě osoby zapojené do usnadnění výplaty z adres Samas Bitcoin.

výkupné platby

Na základě pozorovaných transakcí na známé adresy Ryuk BTC se poptávka po výkupném výrazně liší. To naznačuje, že WIZARD SPIDER (jako INDRIK SPIDER s BitPaymer) vypočítá částku výkupného na základě velikosti a hodnoty organizace oběti. K dnešnímu dni bylo nejnižší pozorované výkupné za 1,7 BTC a nejvyšší za 99 BTC. S 52 známými transakcemi rozloženými na 37 BTC adresách (od tohoto psaní), WIZARD SPIDER učinil 705.80 BTC, který má aktuální hodnotu $ 3.7 milionů (USD). S nedávným poklesem hodnoty BTC na USD je pravděpodobné, že GRIM SPIDER vsítil více. Tabulky v příloze obsahují sadu známých adres Ryuk BTC extrahovaných z binárních souborů Ryuk, o nichž se předpokládá, že jsou pouze podmnožinou adres Ryuk BTC.

jak je distribuován Ryuk Ransomware

CrowdStrike® provedl mnohočetné reakce na incidenty (IR) reagující na infekce Ryuk, ve kterých byl TrickBot také identifikován na hostiteli v prostředí oběti. CrowdStrike Falcon Intelligence™® se domnívá, že počáteční kompromis se provádí prostřednictvím TrickBot, který je obvykle distribuován prostřednictvím nevyžádaných e-mailu, nebo pomocí Emotet (vyvinut a provozován MUMIE, PAVOUK), geo-download funkci. Falcon Intelligence sleduje geo-based stahování aktivitu z Emotet a, během 2018, MUMMY SPIDER byl vášnivý zastánce WIZARD SPIDER, převážně distribuovat TrickBot Emotet obětem ve Velké Británii, USA, a Kanada.

Některé z TrickBot moduly (například pwgrab) může pomoci v získání pověření nezbytné pro kompromis prostředí — PONOŽKY modul zejména byla pozorována tunelování PowerShell Říše provozu provést průzkum a boční pohyb. Přes CrowdStrike IR angažmá, PRŮVODCE PAVOUK byl pozorován provést následující akce na oběti sítí, s konečným cílem vytlačení Ryuku binární:

- obfuscated PowerShell skript je spuštěn a připojuje ke vzdálené IP adrese.

- reverzní shell je stažen a spuštěn na kompromitovaném hostiteli.

- PowerShell anti-logging skripty jsou prováděny na hostiteli.

- Průzkum sítě se provádí pomocí standardního Windows nástroje příkazového řádku spolu s vnější nahrané nástroje.

- boční pohyb v síti je povolen pomocí protokolu RDP (Remote Desktop Protocol).

- Jsou vytvořeny Uživatelské účty služby.

- PowerShell Empire se stáhne a nainstaluje jako služba.

- Boční pohyb pokračuje, dokud privilegia navrácena k získání přístupu k řadiči domény.

- PSEXEC se používá k vytlačení binárního souboru Ryuk na jednotlivé hostitele.

- dávkové skripty jsou prováděny ukončit procesy / služby a odstranit zálohy, následuje Ryuk binární.

od Hermes po Ryuk: Podobnosti & Rozdíly

Hermes ransomware, předchůdce Ryuku, byl poprvé distribuován v únoru 2017. Pouze jeden měsíc po jeho vydání, decryptor byl napsán pro Hermes, následovalo uvolnění verze 2.0 v dubnu 2017, ve kterém jsou opraveny chyby v jeho kryptografické provádění. Od tohoto vydání je jediným způsobem, jak oběť obnovit soubory, soukromý šifrovací klíč, který je získán zaplacením výkupného. Koncem srpna 2017 byla vydána verze Hermes 2.1.

Hermes byl původně prodáván na fórech za $ 300 USD. Při zakoupení kupující obdržel sestavení, které podporovalo dvě e-mailové adresy, dešifrátor a jedinečný pár klíčů RSA. Pokud kupující požadoval více e-mailových adres, byli povinni zakoupit další sestavení za dalších 50$. Zdá se, že prodejce Hermes ransomware zastavil nebo omezil reklamu na fórech v roce 2017.

Rané verze Hermes byly údajně instalovány prostřednictvím internetu-přístupné RDP servery chráněny slabé pověření. V říjnu 2017, Hermes byl nasazen jako destruktivní rozptýlení pro Společnost pro Celosvětovou Mezibankovní Finanční Telekomunikaci (SWIFT) kompromis v Far Eastern International Bank (FEIB) v Tchaj-wanu. Hermesova role v útoku SWIFT je podrobněji popsána v sekci atribuce na konci tohoto blogu. V březnu 2018 bylo pozorováno, že Hermes cílí na uživatele v Jižní Koreji prostřednictvím sady GreenFlash Sundown exploit kit.

v polovině srpna 2018 se ve veřejném úložišti malwaru začala objevovat upravená verze Hermes, nazvaná Ryuk. Ryuk byl přizpůsoben cílovým podnikovým prostředím a některé úpravy zahrnují odstranění kontrol proti analýze. Tyto kontroly zahrnují dotazování Blok Prostředí Procesu (PEB), aby vidět, pokud pole je BeingDebugged, nebo dotazování PEB vidět, pokud pole NtGlobalFlag byla nastavena; kontrola, jestli hostitel běží VirtualBox zavoláním instrukce CPUID; a zajištění, že hostitelský jazyk není ruské, ukrajinské nebo Běloruské. Z pohledu procesu a souboru Hermes a Ryuk cílí na soubory podobným způsobem. Základní rozdíly jsou Ryuk logika, která zpracovává přístup k souborům, a použití druhého, vložený veřejný klíč RSA.

níže jsou uvedeny vlastnosti, které se nezměnily:

- Šifruje soubory pomocí RSA-2048 a AES-256

- Ukládá klíče do spustitelného souboru pomocí proprietární Microsoft SIMPLEBLOB formát

- Zašifruje montáž zařízení a vzdálených hostitelů

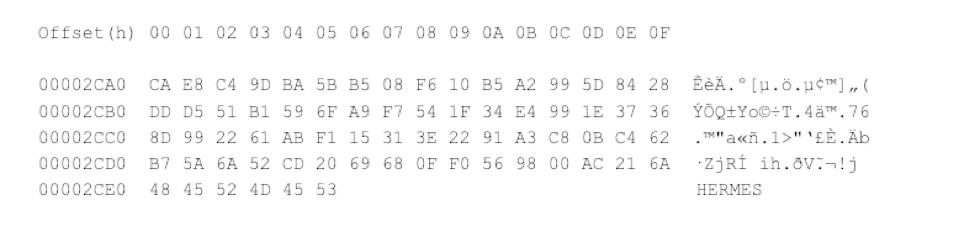

- Používá soubor marker

HERMESoznačit nebo zkontrolovat, zda soubor byl zašifrován

Další pozoruhodný rozdíl mezi Hermes a Ryuk je to, jak šifrovací klíče jsou vytvořeny. Hermes zahájí inicializaci šifrování nejprve vygenerováním páru veřejných a soukromých klíčů RSA-označovaného jako „klíč oběti“.“Vygeneruje se klíč AES-256 a soukromý klíč RSA oběti je šifrován v režimu AES-CBC. Veřejný klíč RSA ovládaný útočníkem se používá k šifrování klíče AES (dříve používaný k šifrování soukromého klíče RSA oběti). Poté se pro každý zašifrovaný soubor vygeneruje klíč AES, který se používá k šifrování souboru. Nakonec je klíč AES pro každý soubor zašifrován veřejným klíčem RSA oběti a poté uložen na konci souboru.

Ryuk obsahuje stejnou logiku, ale již nevytváří pár RSA klíčů specifický pro oběť. Místo toho má Ryuk dva veřejné klíče RSA vložené do spustitelného souboru a to, co bylo dříve soukromým klíčem RSA oběti, je šifrováno a vloženo do spustitelného souboru. Protože Ryuk negeneruje pár RSA klíčů specifický pro oběti, mohou být všichni hostitelé dešifrováni stejným dešifrovacím klíčem. To se může zdát jako konstrukční chyba, ale není, protože Ryuk má jedinečný klíč pro každý spustitelný soubor.

Pokud je použit jeden spustitelný soubor pro prostředí jedné oběti, pak neexistují žádné důsledky, pokud dojde k úniku soukromých klíčů, protože dešifruje poškození pouze z jediného spustitelného souboru Ryuk. Je tedy vysoce pravděpodobné, že Ryuk předběžně generuje páry klíčů RSA pro každou oběť. To je pravděpodobně bezpečnější, protože systém oběti nikdy nebude mít přístup k nešifrovaným parametrům dvojice klíčů RSA bez zaplacení výkupného. Tento přístup je podobný BITPAYMER ransomware INDRIK SPIDER, který generuje vzorek specifický pro oběť s pevně kódovaným veřejným klíčem.

funkce Ryuk: Technická analýza

existují dva typy binárních souborů Ryuk: kapátko (které není běžně pozorováno)a spustitelné užitečné zatížení Ryuk. Obnova Ryuk kapátka jsou vzácné, vzhledem k Ryuk spustitelné užitečné zatížení odstranění kapátko při spuštění. Po provedení kapátko vytvoří cestu k instalační složce. Cesta ke složce se vytvoří voláním GetWindowsDirectoryW a vložením nulového bajtu na čtvrtý znak cesty. To se používá k vytvoření řetězce, který obsahuje cestu k písmenu jednotky. Pokud je hostitelský operační systém je Windows XP nebo starší, řetězec Documents and Settings\Default User\ je připojen na písmeno jednotky, cestu. Pokud je hostitel Windows Vista nebo novější, řetězec users\Public\ je připojen k cestě k písmenu jednotky. Pro systém Windows XP, je příkladem cesty ke složce by mělo být C:\Documents and Settings\Default User\, a pro windows Vista nebo vyšší, cesta by C:\Users\Public.

náhodný název spustitelného souboru je pak postavena. Je vytvořen zavoláním _srand s semínko hodnota vrácená z volání GetTickCount_rand je neustále volal do pěti abecední znaky jsou spojeny dohromady. Potom se připojí přípona .exe. Kapátko zkontroluje, zda je hostitel 32bitový nebo 64bitový voláním IsWow64Process a zapíše jeden ze dvou spustitelných souborů vloženého užitečného zatížení odpovídajících architektuře hostitele. Nově napsaný spustitelný soubor se pak spustí voláním ShellExecuteW. Ryuk payload spustitelný napsaný kapátkem je komponenta Ryuk, která obsahuje základní logiku pro šifrování souborů na hostiteli.

Ryuk se neustále vyvíjí. V posledních měsících se binární soubory Ryuk nadále odchylují od původního zdrojového kódu Hermes, přičemž herci hrozeb často přidávají a odstraňují funkčnost. V listopadu roku 2018, Falcon Intelligence identifikoval nové funkce přidány do Ryuku, že součástí anti-analýzy nekonečné smyčky, ping-jako požadavek na IP adresu jakmile je proces šifrování byla úspěšně absolvováno, a navíc přiloženém souboru pro šifrované soubory. Z těchto tří nových funkcí, pouze přípona souboru je stále přítomna v spustitelném souboru zkompilovaném dne Dec. 20, 2018.

Šifrování Souborů

ve Srovnání s jinými rodinami ransomware, Ryuku má velmi málo záruk, aby byla zajištěna stabilita hostitele tím, že šifrování systému souborů. Například, mnoho ransomware rodiny obsahují rozsáhlé seznamy přípon souborů nebo složky jména, která by neměla být zašifrována (povolené), ale Ryuku pouze whitelisty tři rozšíření: To nebude šifrovat soubory s příponami exe, dll nebo hrmlog. Poslední rozšíření se jeví jako název souboru protokolu ladění vytvořený původním vývojářem Hermes. Je třeba poznamenat, že v tomto seznamu chybí sys (systémové ovladače), ocx (rozšíření OLE control) a další spustitelné typy souborů. Šifrování těchto souborů by mohlo způsobit nestabilitu hostitele. Rané verze Ryuku zahrnuty whitelisting inilnk soubory, ale tyto byly odstraněny v posledních navazuje. Následující názvy složek jsou také na seznamu povolených a nejsou šifrovány.

- Chrome

- Mozilla

- Recyklovat.bin

- Windows

- Microsoft

- AhnLab

Toto je pouze malá podmnožina názvy složek, které by měly být povolené v zájmu zajištění stability na hostitele. Při dynamické analýze nebylo neobvyklé pozorovat, jak se Ryuk pokouší šifrovat soubory související s zavaděčem Windows (C:\Boot) nebo jinými kritickými soubory a složkami. Vzhledem k absenci řádné whitelisting, infikovaný počítač může být nestabilní v čase a unbootable pokud restartován.

Jak je uvedeno v sekci Hermes to Ryuk, Ryuk používá kombinaci symetrického (AES) a asymetrického (RSA) šifrování pro šifrování souborů. Bez soukromého klíče poskytovaného WIZARD SPIDER nelze soubory dešifrovat a nelze je obnovit. Pro šifrování každého souboru je vytvořeno vlákno a každý soubor je šifrován vlastním klíčem AES. Po zašifrování souboru je k souboru připojena přípona .RYK. Všechny adresáře budou mít výkupné (RyukReadMe.txt) zapsané do adresáře.

Ryuk se pokouší zašifrovat všechny připojené jednotky a hostitele, které mají položky protokolu ARP (IP adresy) a vyjmenuje všechny připojené jednotky voláním GetLogicalDrives. Pro každou připojenou jednotku volá Ryuk GetDriveTypeW, aby určil typ jednotky. Pokud typ jednotky není CD-ROM, soubory na jednotce jsou šifrovány. Pro získání IP adres, které mají položky ARP, volá Ryuk GetIpNetTable. Iteruje přes všechny položky a pak se pokusí vyjmenovat soubory a složky na vzdáleném hostiteli a šifrovat soubory.

Persistence

aktuální sestavení Ryuk již neobsahují funkce persistence. Dříve, aby zůstal na hostiteli trvalý, vytvořil Ryuk položku registru pod klíčem spustit pomocí prostředí Windows cmd.exe shell. Následující příkazový řádek byl použit k zápisu do Registru Běžet název Klíče svchosHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run s hodnotou je cesta do Ryuku spustitelný soubor.

procesní injekce

Ryuk nešifruje soubory z vlastního paměťového prostoru procesu, ale vstřikuje do vzdáleného procesu. Před podáním do vzdáleného procesu, Ryuku pokusy upravit jeho token oprávnění, aby SeDebugPrivilege. Pokud selže úprava oprávnění tokenu, neprovede se žádná akce. Před vstřikováním do vzdáleného procesu Ryuk také volá CreateToolhelp32Snapshot, aby vyjmenoval všechny spuštěné procesy. Pokud proces je zjištěno, že není jmenován csrss.exe, explorer.exe, lsaas.exe, nebo je spuštěn pod NT AUTHORITY systémový účet, Ryuku bude aplikovat sám do tohoto jediného procesu. Tím, že zajistí, že proces není spuštěn pod NT AUTHORITY, vývojáři jsou za předpokladu, že proces není spuštěn pod jiným účtem, a proto může být napsán na. Ryuk používá kombinaci VirtualAlloc, WriteProcessMemory a CreateRemoteThread k injekci do vzdáleného procesu.

Proces/Službu Ukončení a Anti-Recovery Příkazy

na Rozdíl od jiných rodin ransomware, Ryuku neobsahuje procesu/služby ukončení a anti-obnovení funkce vložené do spustitelného souboru. V minulosti Ryuk tyto funkce obsahoval, ale byly odstraněny a jsou obsaženy ve dvou dávkových souborech.

dávkový soubor kill.bat obsahuje příkazy pro zastavení služeb, zakázání služeb a zabíjení procesů. Procesy a služby jsou zastaveny, aby se zajistilo, že pro soubory, které budou šifrovány, neexistují žádné otevřené úchyty. Následující obrázek je podmnožinou každého příkazu.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Obrázek 1. Procesu/Služby Ukončení kill.bat Příkazy

CrowdStrike zaznamenala další dávkový soubor, pojmenovaný windows.bat, který umožňuje obnovení souboru obtížnější na oběti stroj. Je třeba poznamenat, že názvy souborů mohou aktéři hrozby libovolně měnit. Obsah dávkového souboru je uveden níže na obrázku 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Obrázek 2. Anti-Recovery window.bat Příkazy

Tyto anti-forenzní obnovu příkazy jsou docela zajímavé a zdá se, že využít nedokumentované funkce vssadmin příkaz změnit velikost. Zatímco první příkaz na Obrázku 2 výše, vssadminDelete Shadows /all /quiet, je běžně používán ransomware, možnost příkazu vssadminresize shadowstorage se používá jen zřídka. V situacích, kdy stínové kopie nebyly vytvořeny vssadmin, ale tím, že třetí-party aplikací (jako je zálohovací software), vssadmin může zobrazit chybová a ne odstranit zálohy. Jedna taková chyba uvádí: „snímky byly nalezeny ,ale byly mimo váš povolený kontext. Zkuste je odstranit pomocí záložní aplikace, která je vytvořila.“Příkaz vssadmin resize shadowstorage je „hack“, který se spoléhá na vssadmin pro odstranění úložiště při změně velikosti stínových kopií. Vynucuje odstranění stínových kopií bez ohledu na jejich kontext. Příkaz funguje tak, že změní velikost výchozího objemu stínu z 10 procent na 401 MB (Minimální velikost je 300 MB). Poté je úložiště stínu nastaveno na neomezené, což mu umožňuje využívat veškeré dostupné místo na disku. Stínové kopie jsou poté odstraněny voláním příkazu vssadmin Delete Shadows /all /quiet podruhé.

konečná sada příkazů odstraní soubory na základě jejich rozšíření nebo umístění složek. Příkaz argumenty jsou pro del odstranit soubory ve všech podadresářích (/s) v tichém režimu (/q) aniž by žádala uživatele o potvrzení a síly (/f) vymazání souboru. Soubor rozšíření pro Virtuální Pevný Disk (.VHD), Avantrix Backup Plus soubory (.bac), zálohování (.bak), Windows Backup Catalog File (.wbcat), Windows Backup File (.bfk), nastavení souborů (.set), Windows Záložní Soubor (.win), Obrazy Disku (.dsk) a všechny složky, které začínají s Zálohování. Všimněte si, že protože příkaz del soubor bezpečně neodstraní (tj., přepsat soubor před odstraněním), určitá úroveň obnovy souborů může být možná pomocí forenzních nástrojů. Poslední příkaz del %0 odstraní vykonávající soubor .bat.

příkazy proti obnovení používané společností Ryuk jsou rozsáhlejší než většina rodin ransomware. Tyto příkazy nebyly dosud pozorovány v jiných rodinách ransomware. To znamená, že aktéři hrozeb mají důkladné znalosti o podnikovém zálohovacím softwaru.

Atribuce

Severní Korea

Open-source hlášení tvrdil, že Hermes ransomware byl vyvinut severokorejské skupiny STARDUST CHOLLIMA (činnosti, které byly veřejnosti oznámeny jako součást „Lazarus Skupina“), protože Hermes byl proveden na hostitele během SWIFT kompromis FEIB v říjnu 2017. Tabulka 1 obsahuje vzorky, které jsou případně přičítány kompromisu. Dva spustitelné soubory související s Hermesem jsou bitsran.exe a RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (sestavení 30729) | Visual C++ 10.0 2010 (sestavení 30319) |

| RSW7B37.tmp | Hermes ransomware | Sun Oct 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | Neznámý |

Tabulka 1. Informace o souboru pro Binární soubory Použité v FEIB SWIFT Kompromis,

první spustitelný, bitsran.exe, je kapátko, a RSW7B37.tmp je Hermes ransomware spustitelný soubor. Cílem kapátka je propagovat spustitelný soubor Hermes v síti vytvořením naplánovaných úkolů přes relace SMB pomocí pevně kódovaných pověření. Spustitelný soubor Hermes pak šifruje soubory na hostiteli. Je zajímavé poznamenat, že kompilátor a linker pro Hermes se liší od ostatních spustitelných souborů. Všechny spustitelné soubory s výjimkou Hermes byly sestaveny s Visual Studio 10, s linkerem Visual Studio 10. Hermes byl naproti tomu sestaven s Visual Studiem 9, s neznámým linkerem.

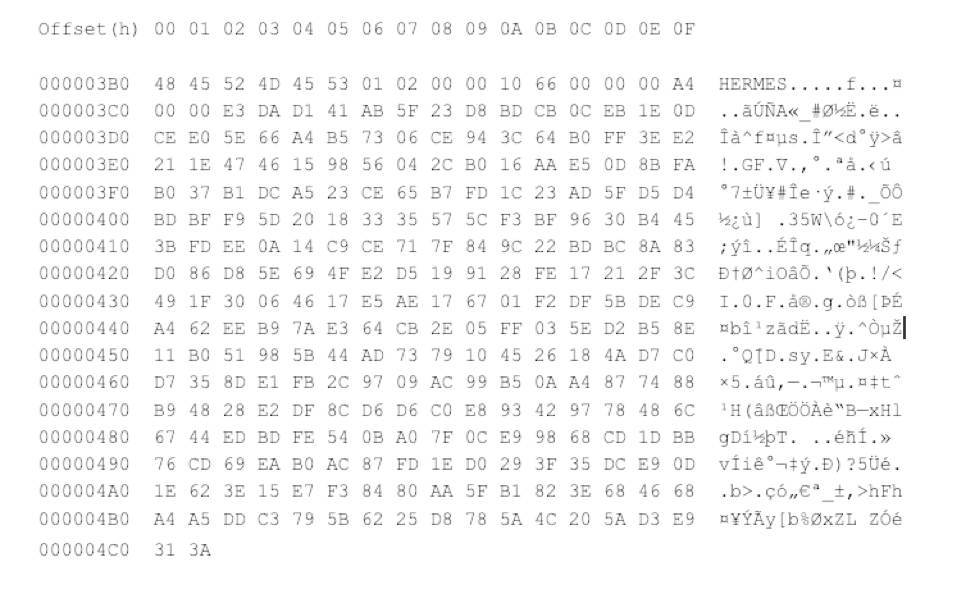

v Případě, že časová razítka jsou správné, dva spustitelné soubory (bitsran.exeRSW7B37.tmp) byly sestaveny do čtyř hodin a tři minuty navzájem. Vzhledem ke krátké lhůtě Hermes je dodáván v spustitelný soubor, který byl pevně s pověření FEIB sítě, Sokol Inteligence vyhodnotí, že STARDUST CHOLLIMA pravděpodobné, že měl přístup k Hermes zdrojový kód, nebo třetí osoba, sestaven a postaven nový verze pro ně. Na rozdíl od jiných variant Hermes, RSW7B37.tmp nepřidává exportovaný a šifrovaný klíč AES na konec souboru. Obrázek 5 je soubor zašifrovaný Hermesem s exportovaným klíčem AES připojeným ke konci souboru jako zápatí.

obrázek 5. Příklad zápatí Hermes se šifrovaným klíčem AES

obrázek 6 je konec souboru zašifrovaného variantou Hermes RSW7B37.tmp použitý v útoku SWIFT. Zápatí obsahuje pouze značku HERMES, ale ne exportovaný klíč AES.

obrázek 6. Například Hermes Zápatí v FEIB SWIFT Útok s Šifrována AES Klíč Chybí,

Bez šifrována AES klíč připojen k šifrované soubory, a to i v případě, že soukromý klíč použitý pro šifrování byla obnovena, soubory nelze dešifrovat. Proto se zdá, že spustitelný soubor Hermes použitý při útoku FEIB SWIFT nebyl nikdy použit k výkupnému stroje, ale spíše ke zničení dat oběti.

kriminální aktéři působící z Ruska

Falcon Intelligence má středně vysokou důvěru v to, že herci hrozby čaroděje pavouka operují mimo Rusko. Hermes byl původně inzerován na exploitin. Toto rusky mluvící fórum je známým trhem pro prodej malwaru a souvisejících služeb aktérům trestních hrozeb. Pokud by Hermes skutečně souvisel se STARDUST CHOLLIMA, znamenalo by to, že aktéři národních hrozeb prodávají své služby na rusky mluvících fórech, což je nepravděpodobné.

ruské hrozbě herec atribuční teorie je také podporován raném reklama pro Hermes, který uvedl, že jejich „software nefunguje a bude na práci na RU, UA, BY“ . To se týká funkčnosti implementované v Hermes pro kontrolu hostitele, aby se zajistilo, že neběží na ruském, ukrajinském nebo běloruském systému. Kontrola hostitelského jazyka, dotazy na klíč registru HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ a hodnota InstallLanguage. Pokud má stroj hodnotu 0419 (ruština), 0422 (ukrajinština) nebo 0423 (Běloruština), zavolá ExitProcess, aby přestal provádět. Tuto funkci běžně zahrnují vývojáři a prodejci malwaru, kteří působí v Rusku, aby snížili riziko přitahování pozornosti místních orgánů činných v trestním řízení a trestního stíhání.

Zatímco podpora incident response šetření zahrnující Ryuku, Sokol Inteligence si všiml, soubory vztahující se k šetření nahrány do souboru, skenování stránky z IP adresy v Moskvě, Rusko. Soubor v otázku byla varianta kill.bat, který obsahoval příkazy dříve pozorován pouze popraven Ryuku volání ShellExecute. Soubory by byly nahrané obětí v Rusku, ale časový rámec mezi funkce, je odstraněn z Ryuku binární soubory a jsou zahrnuty v kill.bat byl velmi krátký. Nejpravděpodobnějším scénářem je, že aktéři hrozeb testovali, zda kill.bat budou detekovány antivirovými motory.

také během forenzního vyšetřování sítě kompromitované WIZARD SPIDER, CrowdStrike Services obnovily artefakty s názvy souborů v ruštině. Jeden soubor byl pojmenován !!! files dlya raboty !!!.rar, což znamená “ soubory pro práci.“Na základě těchto faktorů existuje podstatně více důkazů podporujících hypotézu, že herci hrozby čaroděje pavouka jsou ruští mluvčí a ne severokorejští.

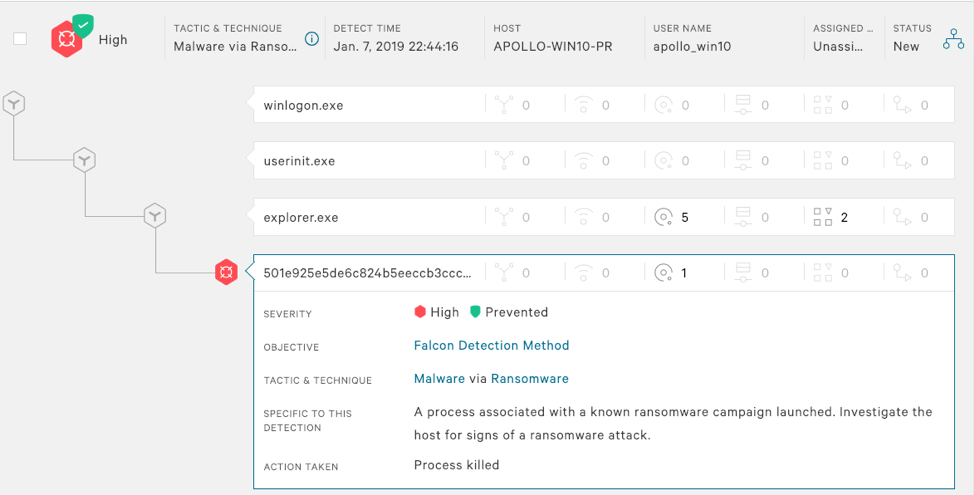

Jak CrowdStrike Může Zabránit Ryuku

Falcon má schopnost detekovat a zabránit Ryuku s využitím vzorců chování označeno ransomware. Zapnutím podezřelého blokování procesů Falcon zajišťuje, že Ryuk je zabit ve velmi raných fázích popravy. Algoritmus strojového učení (ML) CrowdStrike navíc poskytuje další pokrytí proti této rodině malwaru, jak je znázorněno níže.

Příloha

Známé Ryuku BTC Peněženku Adresy a Platby

| BTC Adresa | Celkem Přijaté | Žádné Obdržel | Celková Hodnota (USD) |

| 12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Přečtěte si Příběhy z předních linií incident response a získat poznatky, které mohou pomoci informovat své bezpečnostní strategie pro rok 2019 v CrowdStrike Služby Cyber Vniknutí Casebook 2018.

- testujte Falcon Prevent™ next-gen antivirus pro sebe s bezplatnou 15denní zkušební verzí dnes.