WIZARD SPIDER on hienostunut eCrime-ryhmä, joka on operoinut Ryuk ransomware-kiristysohjelmaa elokuusta 2018 lähtien ja kohdentanut suuria organisaatioita korkean lunnasrahan tuottoon. Tämä menetelmä, joka tunnetaan nimellä ”big riistan metsästys”, merkitsee muutosta toiminnan WIZARD SPIDER. Näyttelijä on Venäjällä toimiva rikollisryhmä, joka tunnetaan aiemmin lähinnä lankapetoksiin keskittyneen TrickBot – pankkihaittaohjelman toiminnasta.

näyttelijänimi GRIM SPIDER otettiin Crowdstriken nimikkeistöön syyskuussa 2018 ryhmälle, joka operoi Ryuk ransomware-kiristysohjelmaa erillisenä WIZARD SPIDER criminal Enterprisen alaryhmänä. Kesäkuussa 2019 tuli kuitenkin esiin lisää todisteita, joiden perusteella CrowdStrike pystyi suurella varmuudella arvioimaan, että Ryuk toimii itse asiassa osana core WIZARD SPIDER-näyttelijäryhmää.

CrowdStrike Intelligence käyttää nykyään pelkästään näyttelijänimeä WIZARD SPIDER yhdessä Trickbotin ja Ryukin kanssa. GRIM SPIDER-näyttelijän nimi on vanhentunut.

Samasin ja Bitpaymerin tapaan Ryukia käytetään erityisesti yritysympäristöjen kohdentamiseen. Koodivertailu Ryuk-ja Hermes ransomware-versioiden välillä osoittaa, että Ryuk on peräisin Hermes-lähdekoodista ja että sen julkaisusta lähtien sitä on kehitetty tasaisesti. Hermes on hyödyke ransomware, joka on havaittu myynnissä keskustelupalstoilla ja jota useat uhan toimijat käyttävät. Ryukia käyttää kuitenkin vain WIZARD SPIDER, ja toisin kuin Hermestä, Ryukia on käytetty vain yritysympäristöjen kohdentamiseen. Koska Ryuk ulkonäkö elokuussa, uhka toimijat operoivat sitä ovat nettoutettu yli 705.80 BTC poikki 52 liiketoimia yhteensä nykyinen arvo $3,701,893.98 USD.

Haluatko uusimmat näkemykset kyberuhkamaisemasta? Download the 2021 Global Threat Report

Download the 2021 Global Threat Report

- Ryuk Ransom Notes

- Lunnasmaksut

- miten Ryuk Ransomware levitetään

- Hermeksestä Ryukiin: Similarities & Differences

- Ryuk-toiminnallisuus: tekninen analyysi

- tiedostojen salaus

- pysyvyys

- Prosessisuihkutus

- Process/Service Termination and Anti-Recovery Commands

- Attribution

- Pohjois-Korea

- Venäjältä Operoivilla Rikollisnäyttelijöillä

- miten CrowdStrike voi estää Ryukia

- lisäys

- tunnetut Ryuk BTC: n Lompakkoosoitteet ja maksut

- Indicators

- Additional Resources

Ryuk Ransom Notes

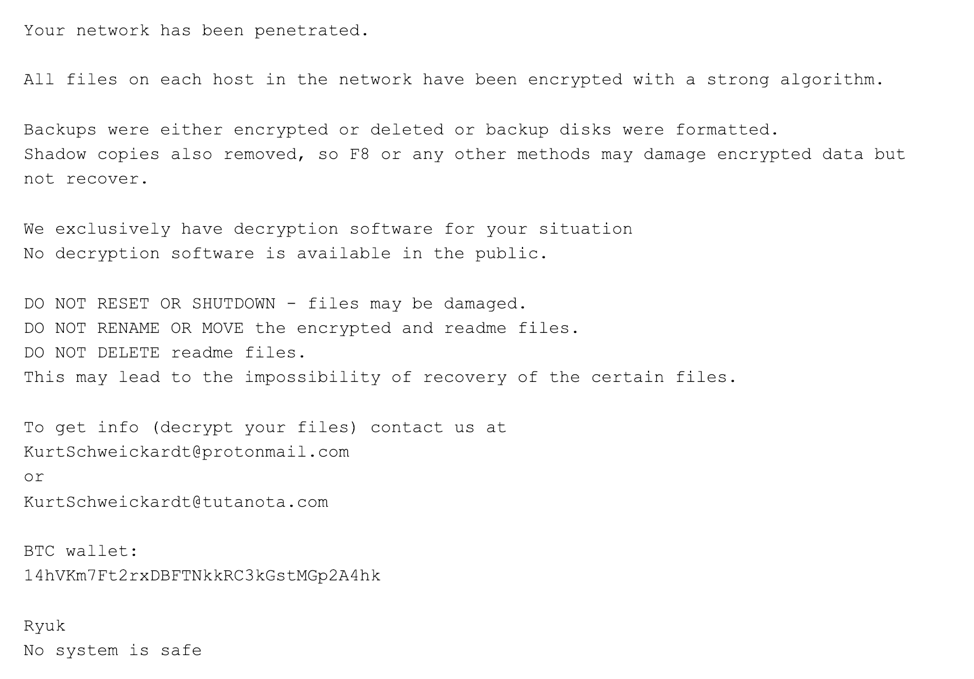

Ryukin lunnasvaatimus on kirjoitettu tiedostoon nimeltä RyukReadMe.txt. Erilaisia lunnasvaatimusmalleja on havaittu useita. Mallin runko on staattinen lukuun ottamatta sähköpostiosoitetta ja Bitcoin (BTC) lompakon osoitetta, joka voi muuttua. Sähköpostiosoitteet sisältävät yleensä yhden osoitteen osoitteessa protonmail.com ja toinen osoite: tutanota.com. sähköpostin nimet ovat tyypillisesti esoteerisia näyttelijöitä ja ohjaajia, mutta myös Instagram-malleja on havaittu. Mielenkiintoista, lunnasvaatimus Kuvassa 3 on huomattavan samanlainen kuin BitPaymer lunnasvaatimuksia. Tätä kirjoitettaessa jää epäselväksi, kopioiko WIZARD SPIDER Bitpaymerin TTPs: ää (taktiikoita, tekniikoita ja menettelyjä) ja lunnasvaatimuksia, vai voivatko ryhmät jakaa tietoja keskenään.

kuva 3. Ryukin Lunnasviesti, joka muistuttaa vahvasti Bitpaymeria

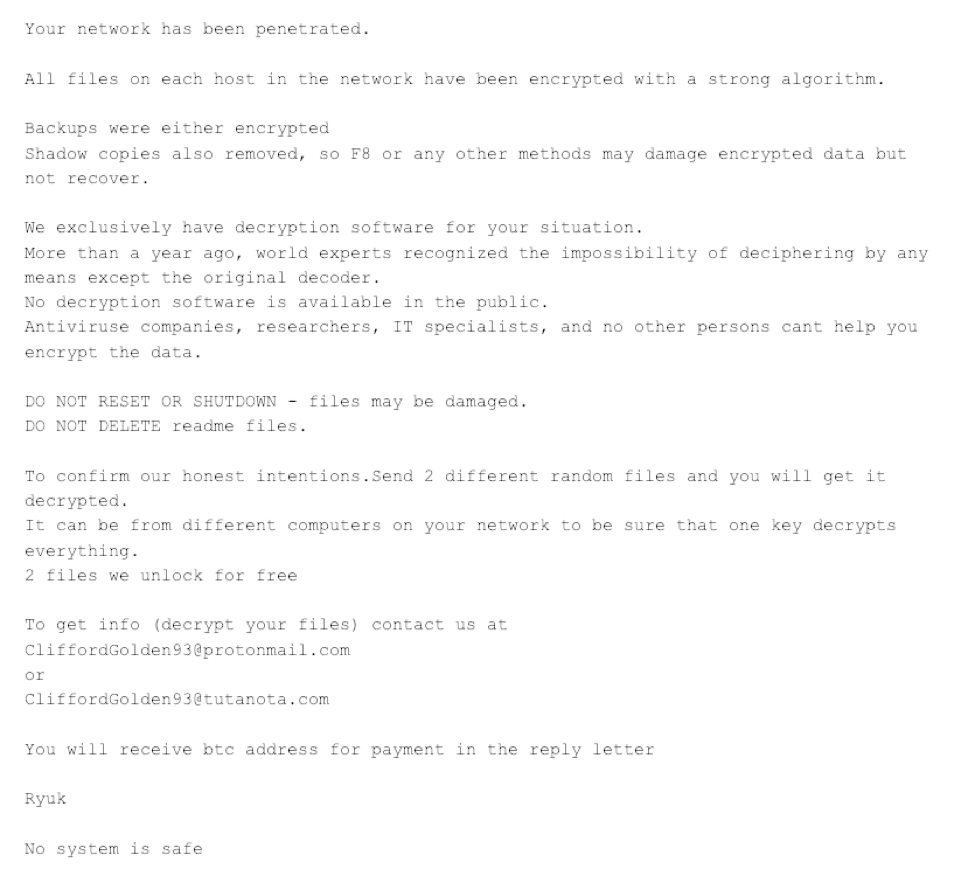

, Ryukin käyttämä lunnasviesti näyttää olevan yksilöllinen jokaiselle kootulle suoritustiedostolle. Käyttämällä uhkatiedustelua tiimimme on havainnut useita eri sähköpostiosoitteita, mutta samat BTC-osoitteet useilla Ryuk-suoritustiedostoilla. Marraskuuta. 29, 2018, WIZARD SPIDER muutti tapaa, jolla he kommunikoivat uhriensa kanssa. Kuten edellisessä lunnasvaatimusversiossa nähtiin, WIZARD SPIDER sisällytti BTC-osoitteensa ja sähköpostiosoitteensa. Kuitenkin, viimeaikaiset versiot Ryuk ei enää sisällä BTC osoite-vain sähköpostiosoitteet. Lunnasvaatimuksessa kerrotaan, että uhri saa BTC-osoitteen vastauksena WIZARD SPIDERILTÄ. Uusi lunnasvaatimus on nähtävissä alla.

kuva 4. Ryuk Ransom with BTC-osoite poistettu

varhaiset Ryuk-binäärit BTC-osoitteen poiston myötä sisälsivät PDB-polun C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. tämä PDB-polku alkoi ilmestyä marraskuussa. 29, 2018. BTC-osoitteiden poistaminen tapahtui päivä sen jälkeen, kun Yhdysvaltain oikeusministeriö julkisti syytteet kahdelle henkilölle, jotka osallistuivat samas Bitcoin-osoitteiden käteisnostojen helpottamiseen.

Lunnasmaksut

tunnettujen Ryuk BTC-osoitteisiin tehtyjen havaintojen perusteella lunnasvaatimus vaihtelee merkittävästi. Tämä viittaa siihen, että WIZARD SPIDER (kuten Indrik SPIDER Bitpaymerin kanssa) laskee lunnassumman uhriorganisaation koon ja arvon perusteella. Tähän mennessä pienin havaittu Lunnas oli 1,7 BTC ja korkein 99 BTC. Wizard SPIDER on tehnyt 705.80 BTC: tä, jonka nykyinen arvo on 3,7 miljoonaa dollaria (USD). Kun BTC: n arvo on viime aikoina laskenut USD-tasolle, on todennäköistä, että GRIM SPIDER on nettoillut enemmän. Liitteen taulukoissa on joukko tunnettuja Ryuk BTC-osoitteita, jotka on poimittu Ryuk-binääreistä, joiden uskotaan olevan vain osajoukko Ryuk BTC-osoitteista.

miten Ryuk Ransomware levitetään

CrowdStrike® on toteuttanut useita tapahtumavastauksia (ir) Ryuk-tartunnoille, joissa TrickBot tunnistettiin myös uhriympäristön isännistä. CrowdStrike Falcon Intelligence™® uskoo, että alkuperäinen kompromissi tehdään Trickbotin kautta, jota levitetään tyypillisesti joko roskapostin kautta tai käyttämällä emotet-toimintoa (jonka on kehittänyt ja operoinut muumio SPIDER) geopohjaista lataustoimintoa. Falcon Intelligence on seurannut emotetin geopohjaista lataustoimintaa ja vuoden 2018 aikana muumio SPIDER on ollut innokas WIZARD Spiderin tukija, jakaen Trickbotia pääasiassa Emotetin uhreille Britanniassa, Yhdysvalloissa ja Kanadassa.

jotkut Trickbotin moduuleista (kuten pwgrab) voisivat auttaa ympäristöjen vaarantamiseen tarvittavien valtakirjojen palauttamisessa — erityisesti SOCKS-moduulin on havaittu tunneloivan PowerShell Empiren liikennettä suorittamaan tiedustelua ja sivuttaisliikettä. CrowdStrike IR-sitoumusten kautta WIZARD Spiderin on havaittu suorittavan seuraavat tapahtumat uhrin verkossa, jonka päätavoite on työntää Ryuk-binääri ulos:

- obfuscated PowerShell-skripti suoritetaan ja se kytkeytyy etäkorttiin IP-osoitteeseen.

- Käänteinen komentotulkki Ladataan ja suoritetaan vaarantuneelle palvelimelle.

- PowerShell Anti-logging skriptit suoritetaan isännällä.

- verkon tiedustelu suoritetaan käyttäen tavanomaisia Windowsin komentorivityökaluja ulkoisten ladattujen työkalujen ohella.

- sivuttaisliike koko verkossa on käytössä Remote Desktop Protocol (RDP) – protokollan avulla.

- palvelun käyttäjätilit luodaan.

- PowerShell Empire Ladataan ja asennetaan palveluna.

- sivuttaisliikettä jatketaan, kunnes oikeudet verkkotunnuksen ohjaimeen saadaan takaisin.

- PSEXECIÄ käytetään Ryuk-binäärin työntämiseen yksittäisille isännille.

- komentojonot suoritetaan prosessien / palveluiden lopettamiseksi ja varmuuskopioiden poistamiseksi, jota seuraa Ryuk-binääri.

Hermeksestä Ryukiin: Similarities & Differences

Hermes ransomware, Ryukin edeltäjä, jaettiin ensimmäisen kerran helmikuussa 2017. Vain kuukausi julkaisun jälkeen Hermesille kirjoitettiin salauksen purkaja, jonka jälkeen huhtikuussa 2017 julkaistiin versio 2.0, joka korjasi haavoittuvuuksia sen kryptografisessa toteutuksessa. Tämän julkaisun jälkeen uhrin ainoa tapa saada tiedostot takaisin on yksityinen salausavain, joka saadaan maksamalla lunnaat. Elokuun lopulla 2017 julkaistiin Hermeksen versio 2.1.

Hermestä myytiin alun perin keskustelupalstoilla 300 dollarin hintaan. Ostettaessa ostaja sai rakennelman, joka tuki kahta sähköpostiosoitetta, salauksen purkajaa ja ainutlaatuista RSA-avainparia. Jos ostaja halusi lisää sähköpostiosoitteita, he joutuivat ostamaan toisen rakennuksen ylimääräistä $50. Hermes ransomware-kiristysohjelman myyjä näyttää lopettaneen tai rajoittaneen mainontaa keskustelupalstoilla vuonna 2017.

Hermesin varhaiset versiot asennettiin tiettävästi internetissä käytettävillä RDP-palvelimilla, jotka oli suojattu heikoilla tunnuksilla. Lokakuussa 2017 Hermes otettiin käyttöön tuhoisana häiriötekijänä Society for Worldwide Interbank Financial Telecommunication (SWIFT) – kompromissille Kaukoidän kansainvälisessä pankissa (FEIB) Taiwanissa. Hermeksen roolista nopeassa hyökkäyksessä kerrotaan tarkemmin tämän blogin lopussa olevassa attribuutti-osiossa. Maaliskuussa 2018 Hermeksen havaittiin kohdistuvan käyttäjiin Etelä-Koreassa GreenFlash Sundown exploit kit-järjestelmän kautta.

elokuun puolivälissä 2018 Ryukiksi ristitty Hermeksen muunneltu versio alkoi ilmestyä julkiseen haittaohjelmarekisteriin. Ryuk räätälöitiin kohdeyritysympäristöihin ja osa muutoksista sisältää analyysien vastaisten tarkastusten poistamisen. Näitä tarkistuksia ovat mm.Prosessiympäristön lohkon (PEB) kyseleminen, onko kenttä BeingDebugged, tai PEB: n kyseleminen, onko kenttä NtGlobalFlag asetettu; tarkistaminen, onko isäntä käynnissä VirtualBoxissa soittamalla opetusyksikölle; ja varmistaminen, että isäntäkieli ei ole venäjä, ukraina tai valkovenäjä. Prosessin ja tiedostojen näkökulmasta Hermes ja Ryuk kohdistaa tiedostoja samalla tavalla. Keskeisiä eroja ovat Ryukin logiikka, joka käsittelee tiedostojen käyttöä, ja toisen, upotetun julkisen RSA-avaimen käyttö.

seuraavat ominaisuudet eivät ole muuttuneet:

- salaa tiedostot RSA-2048: n ja AES-256: n avulla

- tallentaa avaimet suoritettavaan ohjelmistoon käyttäen omaa Microsoft SIMPLEBLOB-formaattia

- salaa asennetut laitteet ja kauko-isännät

- käyttää

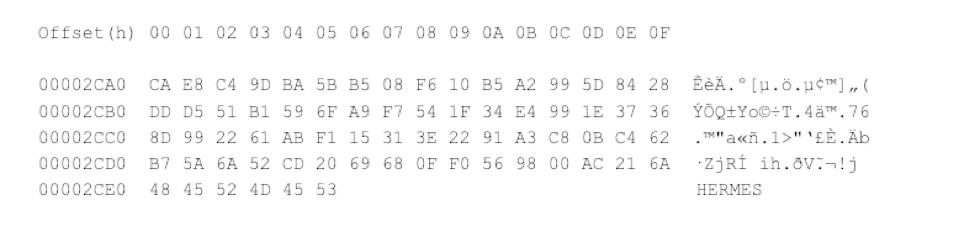

HERMEStiedostomerkkiä merkitäkseen tai tarkistaakseen, onko tiedosto salattu

toinen merkittävä ero Hermeksen ja Ryukin välillä on se, miten salausavaimet luodaan. Hermes aloittaa salauksen alustuksen luomalla ensin RSA: n julkisen ja yksityisen avainparin — jota kutsutaan ”uhriavaimeksi.”Luodaan AES-256-avain ja uhrin RSA-yksityinen avain salataan AES-CBC-tilassa. Hyökkääjän hallitsemaa julkista RSA-avainta käytetään salaamaan AES-avain (aiemmin käytetty salaamaan uhrin RSA-yksityinen avain). Tämän jälkeen jokaista salattua tiedostoa varten luodaan AES-avain, jota käytetään tiedoston salaamiseen. Lopuksi jokaisen tiedoston AES-avain salataan uhrin RSA-julkisella avaimella, jonka jälkeen se tallennetaan tiedoston loppuun.

Ryuk sisältää saman logiikan, mutta ei enää luo uhrikohtaista RSA-avainparia. Sen sijaan Ryukilla on kaksi julkista RSA-avainta upotettuna suoritettavaan, ja mikä oli aiemmin uhrin RSA-yksityinen avain on salattu ja upotettu suoritettavaan. Koska Ryuk ei luo uhrikohtaista RSA-avainparia, kaikki isännät voidaan purkaa samalla salausavaimella. Tämä saattaa vaikuttaa suunnitteluvirheeltä, mutta ei ole, sillä Ryukilla on jokaiselle suoritettavalle ohjelmalle ainutlaatuinen avain.

Jos yhtä suoritustiedostoa käytetään yhdelle uhriympäristölle, ei ole seuraamuksia, jos yksityiset avaimet vuotavat, koska se purkaa vain yhden Ryuk-suoritustiedoston vahingon. Näin ollen on erittäin todennäköistä, että Ryuk Luo ennalta RSA-avainparit kullekin uhrille. Tämä on todennäköisesti turvallisempaa, koska uhrin järjestelmä ei koskaan pääse salaamattomiin RSA-avainparin parametreihin maksamatta lunnaita. Tämä lähestymistapa on samanlainen kuin INDRIK Spiderin BitPaymer ransomware, joka luo uhrikohtaisen näytteen kovakoodatulla julkisella avaimella.

Ryuk-toiminnallisuus: tekninen analyysi

Ryuk-binäärejä on kahdenlaisia: tiputin (jota ei yleensä havaita) ja Ryuk-suoritettava hyötykuorma. Palautuminen Ryuk droppers ovat harvinaisia, koska Ryuk executable hyötykuorma poistamalla tiputin suoritettaessa. Suorituksen jälkeen tiputin muodostaa asennuskansiopolun. Kansiopolku luodaan kutsumalla GetWindowsDirectoryW ja lisäämällä sitten polun neljänteen merkkiin nollatavu. Tätä käytetään luomaan merkkijono, joka sisältää aseman kirjainpolun. Jos isäntäkäyttöjärjestelmä on Windows XP tai aikaisempi, merkkijono Documents and Settings\Default User\ liitetään aseman kirjainpolkuun. Jos palvelin on Windows Vista tai uudempi, merkkijono users\Public\ liitetään aseman kirjainpolkuun. Windows XP: ssä esimerkkikansion polku olisi C:\Documents and Settings\Default User\, ja Windows Vistan tai uudemman kohdalla polku olisi C:\Users\Public.

tällöin muodostetaan satunnainen suoritettavan tiedoston nimi. Se luodaan kutsumalla _srand kutsusta palautetulla siemenarvolla GetTickCount, jonka jälkeen _rand kutsutaan jatkuvasti, kunnes viisi aakkosmerkkiä kootaan yhteen. Tämän jälkeen lisätään laajennus .exe. Dropperi tarkistaa, onko palvelin 32-bittinen vai 64-bittinen kutsumalla IsWow64Process ja kirjoittaa toisen kahdesta upotetusta hyötykuorma-suorittimesta, jotka vastaavat isännän arkkitehtuuria. Vasta kirjoitettu suoritustiedosto ajetaan tämän jälkeen soittamalla ShellExecuteW. Dropperin kirjoittama Ryuk-hyötykuormatiedosto on Ryuk-komponentti, joka sisältää ytimen logiikan palvelimen tiedostojen salaamiseksi.

Ryuk on jatkuvan kehityksen alla. Viime kuukausina Ryuk-binäärit ovat jatkaneet poikkeamistaan yhä kauemmas alkuperäisestä Hermes-lähdekoodista, uhan toimijoiden lisätessä ja poistaessa toimintoja usein. Marraskuussa 2018 Falcon Intelligence tunnisti Ryukiin lisätyn uuden toiminnallisuuden, joka sisälsi Anti-analysis infinite Loopin, Ping-tyyppisen pyynnön IP-osoitteeseen salauksen valmistuttua ja siihen liitetyn tiedostopääteen salatuille tiedostoille. Näistä kolmesta uudesta ominaisuudesta vain tiedostopääte on edelleen Dec: llä kootussa suoritustiedostossa. 20, 2018.

tiedostojen salaus

verrattuna muihin ransomware-perheisiin Ryukilla on hyvin vähän suojauksia, joilla varmistetaan isännän vakaus jättämällä järjestelmätiedostot salaamatta. Esimerkiksi monissa ransomware-perheissä on laajoja luetteloita tiedostopäätteistä tai kansioiden nimistä, joita ei pitäisi salata (valkoiselle listalle), mutta Ryuk luettelee vain kolme laajennusta: se ei salaa tiedostoja laajennuksilla exe, dll tai hrmlog. Viimeinen laajennus näyttää olevan alkuperäisen Hermes-kehittäjän luoma debug-lokitiedostonimi. On huomattava, että tästä luettelosta puuttuvat sys (järjestelmäajurit), ocx (OLE-ohjauslaajennus) ja muut suoritettavat tiedostotyypit. Tiedostojen salaaminen voi tehdä isännästä epävakaan. Varhaiset versiot Ryukista sisälsivät ini ja lnk tiedostot, mutta nämä on poistettu viimeaikaisissa käännöksissä. Seuraavat kansioiden nimet ovat myös Valkoisessa luettelossa, eikä niitä ole salattu.

- Kromi

- Mozilla

- Kierrätä.bin

- Windows

- Microsoft

- AhnLab

Tämä on vain pieni kansionimien alajoukko, joka tulisi asettaa valkoiselle listalle palvelimen vakauden varmistamiseksi. Dynaamista analyysiä tehdessä ei ollut harvinaista havaita Ryukin yrittävän salata Windowsin Bootloaderiin (C:\Boot) tai muihin kriittisiin tiedostoihin ja kansioihin liittyviä tiedostoja. Asianmukaisen whitelistingin puuttumisen vuoksi tartunnan saaneesta koneesta voi tulla epävakaa ajan myötä ja käynnistymätön, jos se käynnistetään uudelleen.

kuten Hermes to Ryuk-osiossa mainitaan, Ryuk käyttää tiedostojen salaamiseen symmetrisen (AES) ja epäsymmetrisen (RSA) salauksen yhdistelmää. Ilman WIZARD Spiderin tarjoamaa yksityistä avainta tiedostoja ei voi purkaa, eikä niitä voi palauttaa. Jokaisen tiedoston salausta varten luodaan säie ja jokainen tiedosto salataan omalla AES-avaimellaan. Kun tiedosto on salattu, tiedostoon liitetään tiedostopääte .RYK. Kaikissa hakemistoissa on hakemistoon kirjoitettu lunnasvaatimus (RyukReadMe.txt).

Ryuk yrittää salata kaikki asennetut asemat ja isännät, joilla on Osoitteenratkaisuprotokolla (Arp) – merkintöjä (IP-osoitteet) ja se luetteloi kaikki asennetut asemat kutsumalla GetLogicalDrives. Jokaisesta asennetusta asemasta Ryuk kutsuu GetDriveTypeW määrittääkseen aseman tyypin. Jos aseman tyyppi ei ole CD-ROM, aseman tiedostot salataan. Saadakseen ARP-merkintöjä sisältävät IP-osoitteet Ryuk kutsuu GetIpNetTable. Se iterates läpi kaikki merkinnät ja sitten yrittää luetella tiedostoja ja kansioita etäpalvelimen ja salata tiedostot.

pysyvyys

Ryukin nykyiset rakenteet eivät enää sisällä pysyvyystoimintoja. Aiemmin Ryuk loi rekisterimerkinnän Run-näppäimen alle Windows cmd.exe shell. Seuraavalla komentorivillä kirjoitettiin Rekisteriajoavaimen nimi to HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run arvon ollessa polku Ryuk-suoritustiedostoon.

Prosessisuihkutus

Ryuk ei salaa tiedostoja omasta prosessimuistiavaruudestaan, vaan injektoi etäprosessiin. Ennen etäprosessiin pistämistä Ryuk yrittää säätää token-oikeuksiaan niin, että SeDebugPrivilege. Se ei toimi, jos symbolisten oikeuksien säätö epäonnistuu. Ennen etäprosessiin pistämistä Ryuk kutsuu myös CreateToolhelp32Snapshot luetteloimaan kaikki käynnissä olevat prosessit. Jos havaitaan prosessi, jota ei ole nimetty csrss.exe, explorer.exe, lsaas.exe, tai joka on käynnissä NT AUTHORITY järjestelmätilillä, Ryuk pistää itsensä tähän yksittäiseen prosessiin. Varmistamalla, että prosessi ei ole käynnissä alle NT AUTHORITY, Kehittäjät olettavat, että prosessi ei ole käynnissä toisen tilin alla ja siksi voidaan kirjoittaa. Ryuk käyttää yhdistelmää VirtualAlloc, WriteProcessMemory ja CreateRemoteThread pistääkseen itsensä etäprosessiin.

Process/Service Termination and Anti-Recovery Commands

toisin kuin muut ransomware-perheet, Ryuk ei sisällä suoritustiedostoon upotettuja process / service termination-ja anti-recovery-toimintoja. Aiemmin, Ryuk ei sisällä näitä ominaisuuksia, mutta ne on poistettu ja sisältyvät kahden erän tiedostoja.

erätiedosto kill.bat sisältää komentoja palveluiden pysäyttämiseen, palveluiden poistamiseen käytöstä ja tappamiseen. Prosessit ja palvelut pysäytetään, jotta salattaville tiedostoille ei ole avoimia kahvoja. Seuraava luku on kunkin komennon osajoukko.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

kuva 1. Process/Services Termination kill.bat Commands

CrowdStrike on havainnut toisen erän tiedoston, nimeltään windows.bat, mikä vaikeuttaa tiedostojen palauttamista uhrin koneella. On huomattava, että uhan toimijat voivat mielivaltaisesti muuttaa tiedostojen nimiä. Erätiedoston sisältö on esitetty alla kuvassa 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

kuva 2. Anti-Recovery window.bat komennot

nämä anti-forensic recovery-komennot ovat varsin mielenkiintoisia ja näyttävät hyödyntävän vssadmin resize-komennon dokumentoimatonta ominaisuutta. Vaikka yllä olevan kuvan 2 ensimmäinen komento vssadminDelete Shadows /all /quiet on yleisesti ransomware-lunnasohjelmien käytössä, komentovaihtoehtoa vssadminresize shadowstorage käytetään harvoin. Tilanteissa, joissa varjokopioita ei ole luonut vssadmin, vaan kolmannen osapuolen sovellukset (kuten varmuuskopiointiohjelmisto), vssadmin voi näyttää virheen eikä poistaa varmuuskopioita. Eräässä tällaisessa virheessä sanotaan: ”otoksia löytyi, mutta ne eivät kuuluneet sallittuun asiayhteyteen. Kokeile poistaa ne varmuuskopio sovellus, joka loi ne.”vssadmin resize shadowstorage komento on ”hack”, joka tukeutuu vssadmin tallennustilan poistamiseen, kun varjokopioita muutetaan. Se pakottaa varjokopiot poistettavaksi asiayhteydestä riippumatta. Komento toimii muuttamalla oletusvarjon tilavuuskokoa 10 prosentista 401 MB: hen (vähimmäiskoko on 300 MB). Sitten varjovarasto asetetaan rajoittamattomaksi,jolloin se voi käyttää kaiken käytettävissä olevan levytilan. Tämän jälkeen varjokopiot poistetaan kutsumalla komentoa vssadmin Delete Shadows /all /quiet toisen kerran.

lopullinen komentosarja poistaa tiedostoja niiden laajennuksen tai kansion sijainnin perusteella. Komennon argumentit ovat del Poista tiedostot kaikista alihakemistoista (/s) hiljaisessa tilassa (/q) pyytämättä käyttäjältä vahvistusta ja pakottamatta (/f) tiedoston poistamista. Tiedostopäätteet ovat virtuaaliselle kiintolevylle (.VHD), Avantrix Backup Plus-tiedostoille (.bac), backup copylle (.bak), Windows Backup Catalog File (.wbcat), Windows Backup Utility File (.bfk), asetustiedostot (.set), Windowsin varmuuskopiotiedosto (.win), levykuvat (.dsk) ja kaikki varmuuskopiolla alkavat kansiot. Huomaa, että koska del-komento ei poista tiedostoa turvallisesti (ts., korvaa tiedoston ennen poistamista), jonkintasoinen tiedostojen palautus voi olla mahdollista rikosteknisten työkalujen avulla. del %0 poistaa suorittavan .bat tiedoston.

Ryukin käyttämät palautuksen estokomennot ovat laajempia kuin useimmissa ransomware-perheissä. Muiden ransomware-perheiden ei ole vielä havaittu käyttävän näitä komentoja. Tämä osoittaa, että uhan toimijoilla on perusteellinen ymmärrys yrityksen varmuuskopiointiohjelmistosta.

Attribution

Pohjois-Korea

avoimen lähdekoodin raportointi on väittänyt, että Hermes ransomware-kiristysohjelman on kehittänyt Pohjoiskorealainen ryhmä STARDUST CHOLLIMA (jonka toiminnasta on kerrottu julkisesti osana ”Lazarus-ryhmää”), koska Hermes teloitettiin isäntäelimellä FEIB: n SWIFT-kompromissin aikana lokakuussa 2017. Taulukossa 1 on näytteitä, joiden katsotaan mahdollisesti johtuvan kompromissista. Hermekseen liittyvät kaksi suoritustapaa ovat bitsran.exe ja RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (build 30319) |

| RSW7B37.tmp | Hermes ransomware | su lokakuu 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | tuntematon |

taulukko 1. FEIB Swiftin kompromississa

ensimmäinen suoritettava tiedosto, bitsran.exe, on tiputin, ja RSW7B37.tmp on Hermes ransomware-ohjelma. Dropperin tavoitteena on levittää Hermes suoritettavan verkon luomalla ajoitettu tehtäviä yli SMB istuntoja käyttäen kovakoodattuja tunnuksia. Hermes executable sitten salaa tiedostoja isäntä. On mielenkiintoista huomata, että kääntäjä ja linker Hermes on erilainen kuin muut suoritettavat. Kaikki suoritustiedostot Hermestä lukuun ottamatta koottiin Visual Studio 10: llä, Linkkerillä Visual Studio 10: llä. Hermes sen sijaan koottiin Visual Studio 9: n kanssa tuntemattomalla linkerillä.

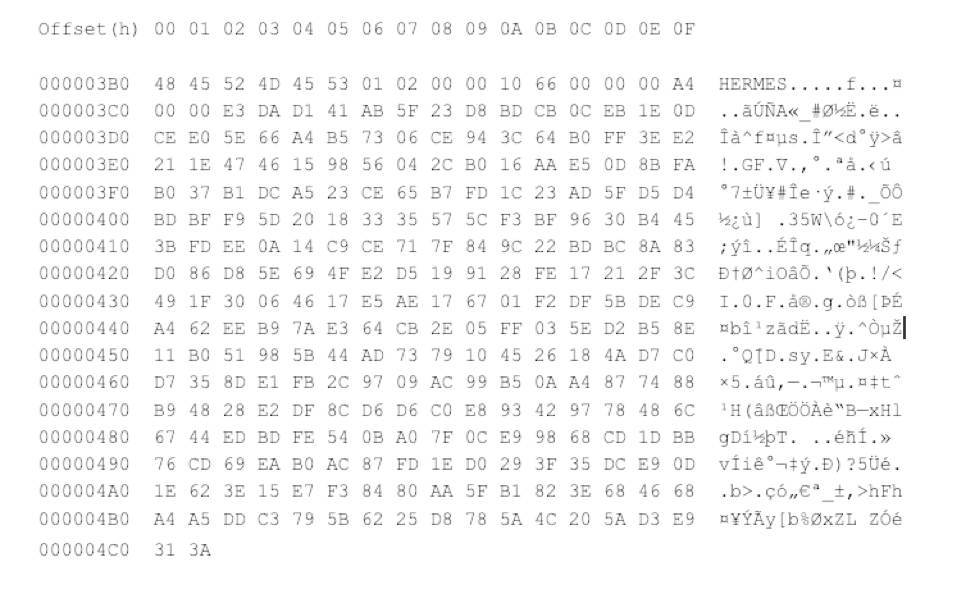

Jos aikaleimat pitävät paikkansa, kaksi suoritettavaa kohdetta (bitsran.exe ja RSW7B37.tmp) koottiin neljän tunnin ja kolmen minuutin sisällä toisistaan. Koska Hermes niputettiin lyhyen ajan sisällä suoritettavaan feib-verkon tunnuksilla koodattuun ohjelmaan, Falcon Intelligence arvioi, että STARDUST CHOLLIMALLA oli todennäköisesti pääsy Hermeksen lähdekoodiin tai kolmas osapuoli kokosi ja rakensi heille uuden version. Toisin kuin muut Hermeksen muunnelmat, RSW7B37.tmp ei liitä vietyä ja salattua AES-avainta tiedoston loppuun. Kuva 5 on Hermeksen salaama tiedosto, jonka viety AES-avain on liitetty tiedoston loppuun alatunnisteena.

kuva 5. Esimerkki Hermes-alatunnisteesta, jossa on salattu AES-avain

kuva 6, on Swift-hyökkäyksessä käytetyn Hermes-muunnoksen RSW7B37.tmp salaaman tiedoston loppu. Alatunnisteessa on vain merkki HERMES, mutta ei vietyä AES-avainta.

kuva 6. Esimerkki Hermes-alatunniste FEIB SWIFT-hyökkäyksessä, jossa salattu AES-avain puuttuu

ilman salattuihin tiedostoihin liitettyä salattua AES-avainta, vaikka salaukseen käytetty yksityinen avain olisi palautettu, tiedostoja ei voitu purkaa. Siksi FEIB Swiftin hyökkäyksessä käytettyä Hermes-suoritustiedostoa ei ilmeisesti koskaan käytetty koneen lunnaisiin, vaan pikemminkin uhrin tietojen tuhoamiseen.

Venäjältä Operoivilla Rikollisnäyttelijöillä

Falcon Intelligencellä on keskikorkea luottamus siihen, että velhon HÄMÄHÄKKIUHKAN näyttelijät toimivat Venäjän ulkopuolella. Hermestä mainostettiin alun perin exploitin. Tämä venäjänkielinen foorumi on tunnettu markkinapaikka haittaohjelmien ja niihin liittyvien palveluiden myymiselle rikollisille uhkatoimijoille. Jos Hermes todella olisi sukua STARDUST CHOLLIMALLE, se tarkoittaisi, että kansallisvaltioiden uhkaustoimijat myyvät palveluitaan venäjänkielisillä foorumeilla, mikä on epätodennäköistä.

Venäjän uhkaustoimijan nimeämisteoriaa tukee myös Hermeksen varhainen mainos, jossa todettiin, että heidän ”ohjelmistonsa ei toiminut ja tahtoi työskennellä ru: lla, UA: lla” . Tämä viittaa hermesissä toteutettuihin toiminnallisuuksiin, joilla varmistetaan, ettei isäntä toimi venäläisessä, ukrainalaisessa tai valkovenäläisessä järjestelmässä. Isäntäkielen tarkistamiseksi se tiedustelee rekisteriavainta HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ ja arvoa InstallLanguage. Jos koneen arvo on 0419 (venäläinen), 0422 (Ukrainalainen) tai 0423 (Valkovenäläinen), se kutsuu ExitProcess lopettamaan suorittamisen. Tämä toiminto sisältyy yleisesti haittaohjelmien kehittäjille ja myyjille, jotka toimivat Venäjällä vähentääkseen riskiä houkutella paikallisten lainvalvojien huomiota ja rikossyytteitä.

tukiessaan ryukiin liittyvää välikohtaustutkimusta Falcon Intelligence huomasi, että tutkintaan liittyviä tiedostoja ladattiin tiedostoja skannaavalle verkkosivustolle IP-osoitteesta Moskovasta, Venäjältä. Kyseinen tiedosto oli muunnelma kill.bat, joka sisälsi aiemmin vain Ryukin suorittamia käskyjä ShellExecute. Tiedostot olisi voinut ladata joku uhri Venäjällä, mutta aikajänne funktion poistamisen välillä Ryuk-binääreistä ja sisällyttämisen kill.bat oli hyvin lyhyt. Todennäköisin skenaario on, että uhkaajat testasivat, havaitsisivatko kill.bat virustorjuntamoottorit.

myös WIZARD Spiderin vaarantaman verkon oikeuslääketieteellisessä tutkimuksessa CrowdStrike Services löysi artefakteja, joissa oli venäjänkieliset tiedostonimet. Yhden tiedoston nimeksi tuli !!! files dlya raboty !!!.rar, joka tarkoittaa ” tiedostoja työlle.”Näiden tekijöiden perusteella on huomattavasti enemmän todisteita, jotka tukevat olettamusta, että velhon HÄMÄHÄKKIUHAN näyttelijät olisivat venäjänkielisiä eivätkä pohjoiskorealaisia.

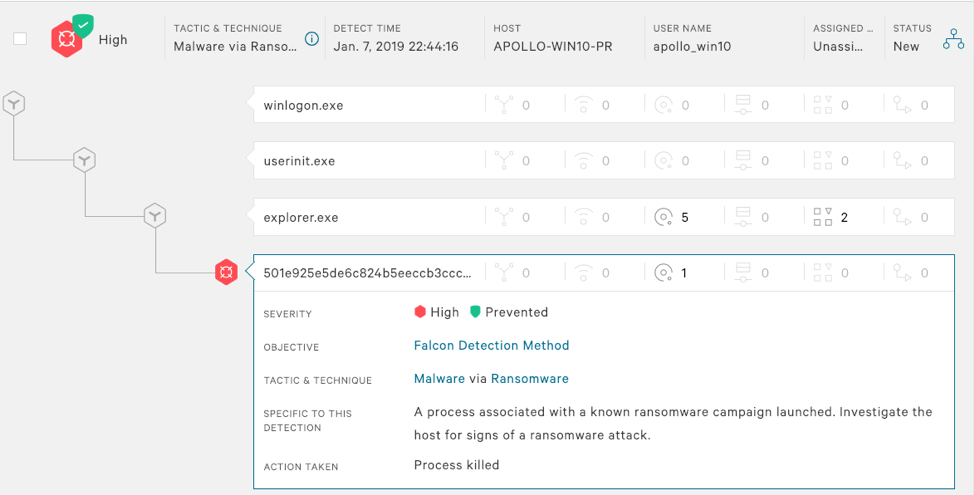

miten CrowdStrike voi estää Ryukia

Falcon-alustalla on kyky havaita ja estää Ryukia hyödyntämällä ransomware-viruksen osoittamia käyttäytymismalleja. Käynnistämällä epäilyttävän prosessin estämisen Falcon varmistaa, että Ryuk saa surmansa aivan teloituksen alkuvaiheessa. Lisäksi Crowdstriken machine learning (ML) – algoritmi tarjoaa lisäkattavuutta tätä haittaohjelmaperhettä vastaan, kuten alla on esitetty.

lisäys

tunnetut Ryuk BTC: n Lompakkoosoitteet ja maksut

| BTC: n osoite | yhteensä vastaanotettu | ei saatu | kokonaisarvo (USD) |

| 12vsqry1xrpjpcah8gwzdjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Lue juttuja vaaratilanteiden torjunnan etulinjasta ja saat oivalluksia, joiden avulla voit kertoa vuoden 2019 turvallisuusstrategiastasi CrowdStrike-palvelussa Cyber Intrusion Casebook 2018.

- testaa Falcon Prevent™ next-gen antivirus itsellesi ilmaisella 15 päivän kokeilulla tänään.