WIZARD SPIDER è un sofisticato gruppo eCrime che opera il ransomware Ryuk da agosto 2018, prendendo di mira le grandi organizzazioni per un ritorno di riscatto elevato. Questa metodologia, nota come “big game hunting”, segnala un cambiamento nelle operazioni per WIZARD SPIDER. Questo attore è un gruppo criminale con sede in Russia noto per il funzionamento del TrickBot banking malware che si era concentrata principalmente sulla frode filo in passato.

Il nome dell’attore GRIM SPIDER è stato introdotto nella nomenclatura di CrowdStrike nel settembre 2018 per il gruppo che gestisce il ransomware Ryuk come un sottogruppo distinto dell’impresa criminale WIZARD SPIDER. Tuttavia, a giugno 2019, sono emerse ulteriori prove che hanno permesso a CrowdStrike di valutare con grande sicurezza che Ryuk è in realtà gestito come parte del core WIZARD SPIDER actor group.

CrowdStrike Intelligence ora utilizzerà esclusivamente il nome dell’attore WIZARD SPIDER in associazione con TrickBot e Ryuk. Il nome GRIM SPIDER attore è stato deprecato.

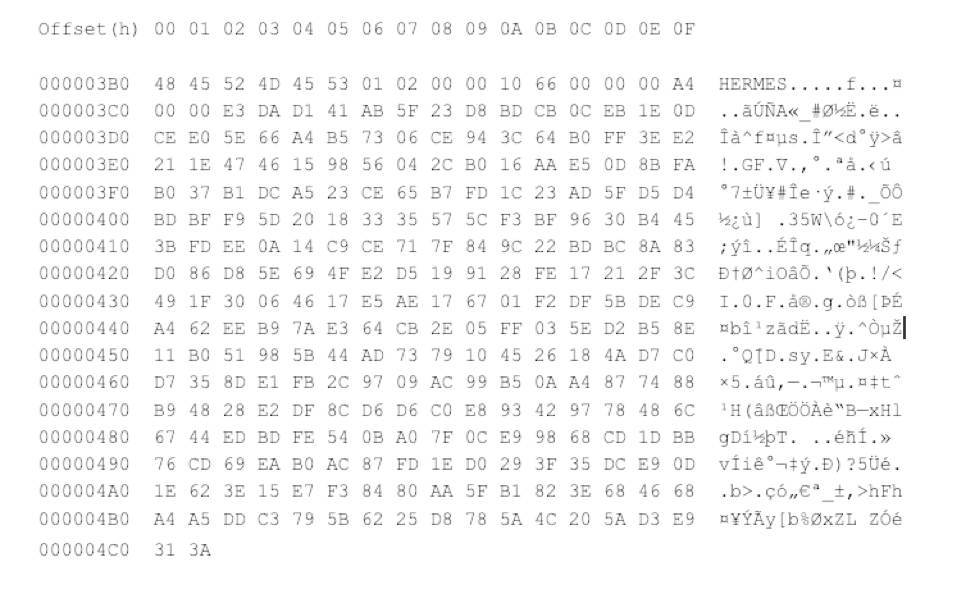

Simile a Samas e BitPaymer, Ryuk è specificamente utilizzato per indirizzare gli ambienti aziendali. Il confronto del codice tra le versioni di Ryuk e Hermes ransomware indica che Ryuk è stato derivato dal codice sorgente di Hermes ed è stato in costante sviluppo dal suo rilascio. Hermes è merce ransomware che è stato osservato per la vendita sul forum e utilizzato da più attori minaccia. Tuttavia, Ryuk è utilizzato solo da WIZARD SPIDER e, a differenza di Hermes, Ryuk è stato utilizzato solo per indirizzare gli ambienti aziendali. Dall’apparizione di Ryuk ad agosto, gli attori delle minacce che lo gestiscono hanno fruttato oltre 705.80 BTC su transazioni 52 per un valore corrente totale di USD 3,701,893.98 USD.

Vuoi le ultime informazioni sul panorama delle minacce informatiche? Scarica il rapporto sulle minacce globali 2021

Scarica il rapporto sulle minacce globali 2021

- Note di riscatto Ryuk

- Pagamenti di riscatto

- Come viene distribuito il ransomware Ryuk

- Da Hermes a Ryuk: Somiglianze & Differenze

- Funzionalità Ryuk: Un’analisi tecnica

- Crittografia dei file

- Persistenza

- Process Injection

- Terminazione di processo/servizio e comandi anti-ripristino

- Attribuzione

- Corea del Nord

- Attori criminali che operano dalla Russia

- Come CrowdStrike può prevenire Ryuk

- Appendice

- Note Ryuk BTC Portafoglio Indirizzi e Pagamenti

- Indicators

- Additional Resources

Note di riscatto Ryuk

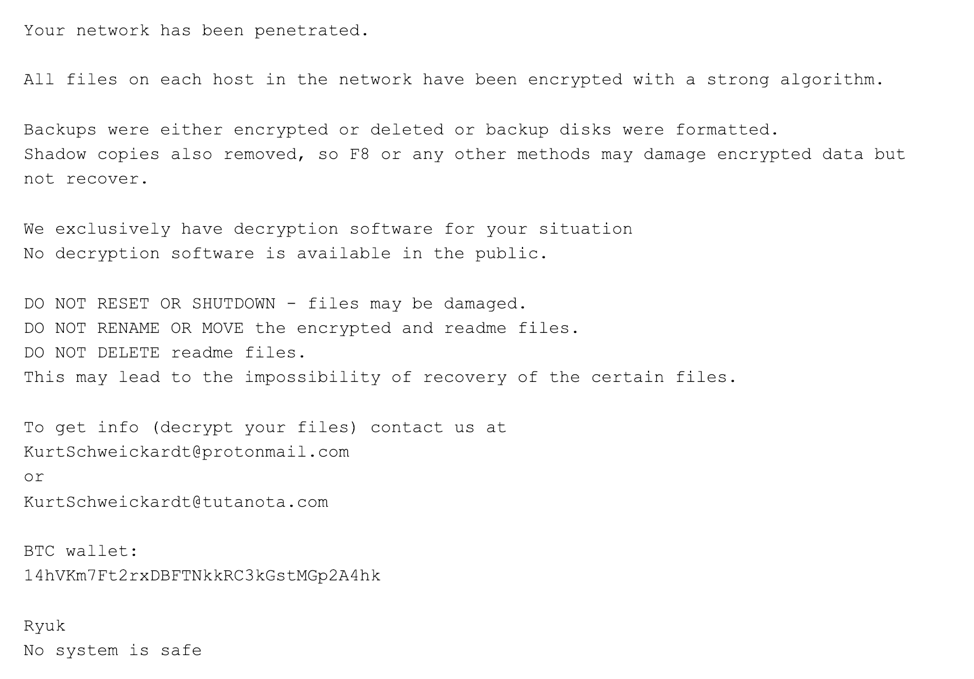

La nota di riscatto Ryuk viene scritta in un file denominatoRyukReadMe.txt. Un certo numero di diversi modelli di richiesta di riscatto sono stati osservati. Il corpo del modello è statico ad eccezione dell’indirizzo e-mail e dell’indirizzo del portafoglio Bitcoin (BTC), che potrebbe cambiare. Gli indirizzi e-mail di solito contengono un indirizzo a protonmail.com e un altro indirizzo a tutanota.com. I nomi delle email in genere sono attori e registi esoterici, ma sono stati osservati anche modelli di Instagram. È interessante notare che la richiesta di riscatto in Figura 3 è notevolmente simile alle note di riscatto BitPaymer. Al momento della stesura di questo documento, non è chiaro se WIZARD SPIDER stia copiando i TTPS (tattiche, tecniche e procedure) e le note di riscatto di BitPaymer, o se i gruppi possano condividere informazioni tra loro.

Figura 3. Ryuk Ransom Note Con una forte somiglianza con BitPaymer

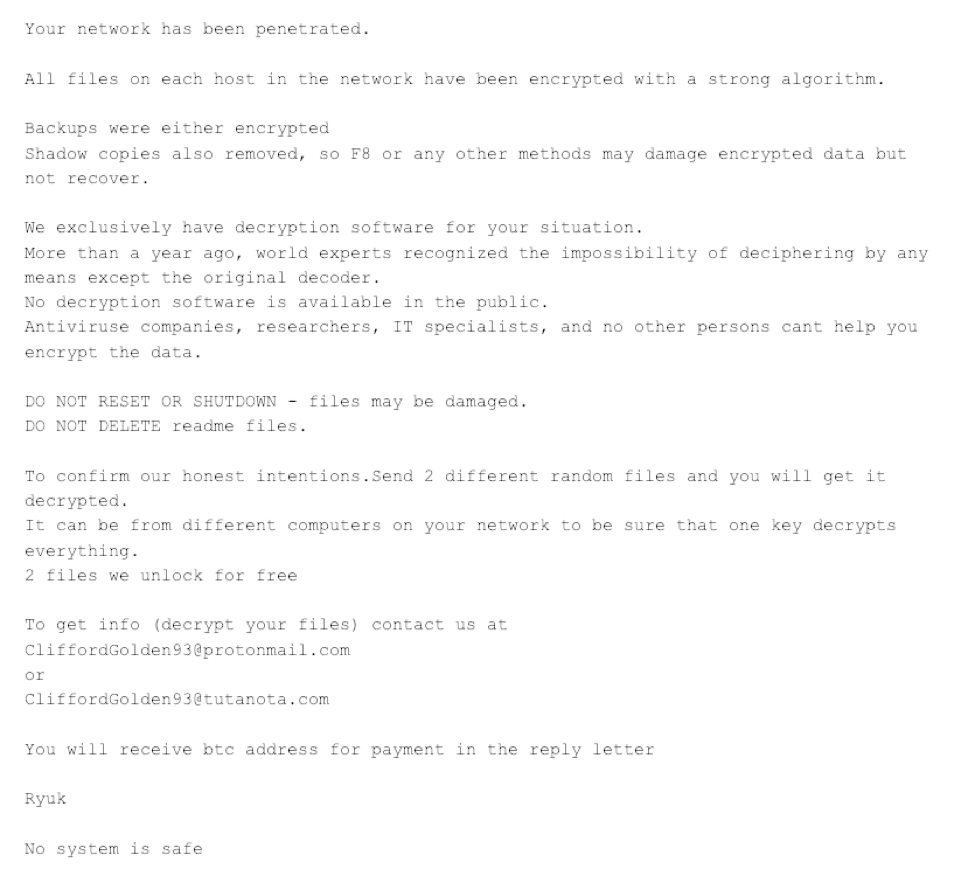

L’email di riscatto utilizzata da Ryuk sembra essere unica per ogni eseguibile compilato. Utilizzando threat intelligence, il nostro team ha osservato diversi indirizzi e-mail, ma gli stessi indirizzi BTC su più eseguibili Ryuk. Il nov. 29, 2018, WIZARD SPIDER ha cambiato il modo in cui comunicavano con le loro vittime. Come visto nella precedente versione di riscatto, WIZARD SPIDER includeva il loro indirizzo BTC e gli indirizzi e-mail. Tuttavia, le varianti recenti di Ryuk non contengono più l’indirizzo BTC-solo gli indirizzi e-mail. La nota di riscatto afferma che la vittima riceverà l’indirizzo BTC come risposta da WIZARD SPIDER. La nuova richiesta di riscatto può essere visto qui sotto.

Figura 4. Riscatto Ryuk con indirizzo BTC rimosso

I primi binari Ryuk con la rimozione dell’indirizzo BTC contenevano un percorso PDB diC:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. Questo percorso PDB ha iniziato ad apparire il nov. 29, 2018. La rimozione degli indirizzi BTC è avvenuta un giorno dopo che il Dipartimento di Giustizia degli Stati Uniti ha aperto le accuse per due persone coinvolte nel facilitare i prelievi dagli indirizzi Bitcoin di Samas.

Pagamenti di riscatto

In base alle transazioni osservate verso indirizzi noti di Ryuk BTC, la richiesta di riscatto varia in modo significativo. Ciò suggerisce che WIZARD SPIDER (come INDRIK SPIDER con BitPaymer) calcola l’importo del riscatto in base alle dimensioni e al valore dell’organizzazione vittima. Ad oggi, il riscatto più basso osservato è stato per 1.7 BTC e il più alto è stato per 99 BTC. Con 52 transazioni note distribuite su 37 indirizzi BTC (al momento della stesura di questo documento), WIZARD SPIDER ha realizzato 705.80 BTC, che ha un valore corrente di million 3.7 milioni (USD). Con il recente calo del valore da BTC a USD, è probabile che GRIM SPIDER abbia guadagnato di più. Le tabelle in Appendice includono un insieme di indirizzi noti Ryuk BTC estratti dai binari Ryuk, che si ritiene siano solo un sottoinsieme degli indirizzi Ryuk BTC.

Come viene distribuito il ransomware Ryuk

CrowdStrike® ha condotto molteplici impegni di risposta agli incidenti (IR) in risposta alle infezioni Ryuk in cui TrickBot è stato identificato anche sugli host nell’ambiente vittima. CrowdStrike Falcon Intelligence™ ® ritiene che il compromesso iniziale venga eseguito tramite TrickBot, che in genere viene distribuito tramite e-mail di spam o, attraverso l’uso della funzione di download geo-based Emotet (sviluppata e gestita da MUMMY SPIDER). Falcon Intelligence ha monitorato l’attività di download basata su geo da Emotet e, durante 2018, MUMMY SPIDER è stata un’avida sostenitrice di WIZARD SPIDER, distribuendo prevalentemente TrickBot alle vittime di Emotet nel Regno Unito, negli Stati Uniti e in Canada.

Alcuni dei moduli di TrickBot (comepwgrab) potrebbero aiutare a recuperare le credenziali necessarie per compromettere gli ambienti: il modulo SOCKS in particolare è stato osservato tunneling del traffico PowerShell Empire per eseguire ricognizioni e movimenti laterali. Attraverso CrowdStrike IR engagements, WIZARD SPIDER è stato osservato eseguire i seguenti eventi sulla rete della vittima, con l’obiettivo finale di spingere fuori il binario Ryuk:

- Uno script PowerShell offuscato viene eseguito e si connette a un indirizzo IP remoto.

- Una shell inversa viene scaricata ed eseguita sull’host compromesso.

- Gli script anti-logging di PowerShell vengono eseguiti sull’host.

- La ricognizione della rete viene condotta utilizzando strumenti standard della riga di comando di Windows insieme a strumenti esterni caricati.

- Il movimento laterale in tutta la rete è abilitato tramite Remote Desktop Protocol (RDP).

- Vengono creati gli account utente del servizio.

- PowerShell Empire viene scaricato e installato come servizio.

- Il movimento laterale viene continuato fino al ripristino dei privilegi per ottenere l’accesso a un controller di dominio.

- PSEXEC viene utilizzato per spingere il binario Ryuk a singoli host.

- Gli script batch vengono eseguiti per terminare i processi / servizi e rimuovere i backup, seguiti dal binario Ryuk.

Da Hermes a Ryuk: Somiglianze & Differenze

Hermes ransomware, il predecessore di Ryuk, è stato distribuito per la prima volta nel febbraio 2017. Solo un mese dopo il suo rilascio, un decryptor è stato scritto per Hermes, seguito dal rilascio della versione 2.0 nell’aprile 2017, che ha risolto le vulnerabilità nella sua implementazione crittografica. Da questa versione, l’unico modo per una vittima di recuperare i file è con la chiave di crittografia privata, che si ottiene pagando il riscatto. Alla fine di agosto 2017, Hermes versione 2.1 è stato rilasciato.

Hermes è stato originariamente venduto sui forum per $300 USD. Al momento dell’acquisto, l’acquirente ha ricevuto una build che supportava due indirizzi e-mail, un decryptor e una coppia di chiavi RSA univoca. Se l’acquirente desiderava più indirizzi e-mail, era necessario acquistare un’altra build per un ulteriore $50. Il venditore di Hermes ransomware sembra aver fermato o limitato la pubblicità sui forum nel 2017.

Le prime versioni di Hermes sarebbero state installate tramite server RDP accessibili da Internet protetti da credenziali deboli. Nell’ottobre 2017, Hermes è stato schierato come distrazione distruttiva per una società per il compromesso SWIFT (Worldwide Interbank Financial Telecommunication) presso la Far Eastern International Bank (FEIB) a Taiwan. Il ruolo di Hermes nell’attacco SWIFT è descritto più dettagliatamente nella sezione Attribuzione alla fine di questo blog. A marzo 2018, Hermes è stato osservato colpire gli utenti in Corea del Sud tramite il GreenFlash Sundown exploit kit.

A metà agosto 2018, una versione modificata di Hermes, soprannominata Ryuk, ha iniziato a comparire in un repository pubblico di malware. Ryuk è stato adattato per indirizzare gli ambienti aziendali e alcune delle modifiche includono la rimozione dei controlli anti-analisi. Questi controlli includono l’interrogazione del Process Environment Block (PEB) per vedere se il campo è BeingDebugged, o l’interrogazione del PEB per vedere se il campo NtGlobalFlag è stato impostato; il controllo per vedere se l’host sta eseguendo VirtualBox chiamando l’istruzione CPUID; e assicurando che la lingua dell’host non sia russo, ucraino o bielorusso. Da una prospettiva di processo e file, Hermes e Ryuk indirizzano i file in modo simile. Le differenze principali sono la logica di Ryuk che gestisce l’accesso ai file e l’uso di una seconda chiave RSA pubblica incorporata.

Le seguenti sono caratteristiche che non sono cambiate:

- consente di crittografare i file utilizzando RSA-2048 e AES-256

- Negozi chiavi in un file eseguibile utilizzando il proprietario di Microsoft SIMPLEBLOB formato

- Crittografa i dispositivi montati e host remoto

- Utilizza un file marker

HERMESper selezionare o controllare se un file è stato crittografato

un’Altra importante differenza tra Hermes e Ryuk è come le chiavi di crittografia sono creati. Hermes avvia l’inizializzazione della crittografia generando prima una coppia di chiavi pubbliche e private RSA, denominata “chiave vittima”.”Viene generata una chiave AES-256 e la chiave privata RSA della vittima viene crittografata in modalità AES-CBC. La chiave RSA pubblica controllata dall’attaccante viene utilizzata per crittografare la chiave AES (precedentemente utilizzata per crittografare la chiave privata RSA della vittima). Quindi, per ogni file crittografato, viene generata una chiave AES, che viene utilizzata per crittografare il file. Infine, la chiave AES per ogni file viene crittografata con la chiave pubblica RSA della vittima, quindi memorizzata alla fine del file.

Ryuk contiene la stessa logica, ma non genera più la coppia di chiavi RSA specifica della vittima. Invece, Ryuk ha due chiavi RSA pubbliche incorporate nell’eseguibile e quella che in precedenza era la chiave privata RSA della vittima è crittografata e incorporata nell’eseguibile. Poiché Ryuk non genera una coppia di chiavi RSA specifica della vittima, tutti gli host possono essere decrittografati con la stessa chiave di decrittografia. Questo potrebbe sembrare un difetto di progettazione, ma non lo è, dal momento che Ryuk ha una chiave univoca per ogni eseguibile.

Se un singolo eseguibile viene utilizzato per un singolo ambiente vittima, non ci sono ripercussioni se le chiavi private sono trapelate perché decrittograferà solo il danno da un singolo eseguibile Ryuk. Pertanto, è altamente probabile che Ryuk pre-generi le coppie di chiavi RSA per ogni vittima. Questo è probabilmente più sicuro, dal momento che il sistema della vittima non avrà mai accesso ai parametri della coppia di chiavi RSA non crittografati senza pagare il riscatto. Questo approccio è simile al ransomware BitPaymer di INDRIK SPIDER, che genera un campione specifico della vittima con una chiave pubblica hard-coded.

Funzionalità Ryuk: Un’analisi tecnica

Esistono due tipi di binari Ryuk: un contagocce (che non è comunemente osservato) e il payload eseguibile Ryuk. Il recupero dei contagocce Ryuk è raro, a causa del carico utile eseguibile Ryuk che elimina il contagocce quando viene eseguito. Al momento dell’esecuzione, il contagocce costruisce un percorso della cartella di installazione. Il percorso della cartella viene creato chiamando GetWindowsDirectoryW e quindi inserendo un byte null al quarto carattere del percorso. Questo viene utilizzato per creare una stringa che contiene il percorso della lettera di unità. Se il sistema operativo host è Windows XP o versioni precedenti, la stringa Documents and Settings\Default User\ viene aggiunta al percorso della lettera di unità. Se l’host è Windows Vista o più recente, la stringa users\Public\ viene aggiunta al percorso della lettera di unità. Per Windows XP, un percorso di cartella di esempio sarebbe C:\Documents and Settings\Default User\, e per Window Vista o versioni successive, il percorso sarebbe C:\Users\Public.

Viene quindi creato un nome di file eseguibile casuale. Viene creato chiamando_srand con un valore seed restituito dalla chiamataGetTickCount, quindi_rand viene chiamato continuamente fino a quando cinque caratteri alfabetici vengono concatenati insieme. L’estensione .exe viene quindi aggiunta. Il contagocce controlla se l’host è a 32 bit o 64 bit chiamando IsWow64Process e scrive uno dei due eseguibili payload incorporati corrispondenti all’architettura dell’host. L’eseguibile appena scritto viene quindi eseguito chiamando ShellExecuteW. L’eseguibile Ryuk payload scritto dal contagocce è il componente Ryuk che contiene la logica di base per la crittografia dei file sull’host.

Ryuk è in costante sviluppo. Negli ultimi mesi, i binari Ryuk hanno continuato a deviare sempre più dal codice sorgente originale di Hermes, con gli attori della minaccia che aggiungono e rimuovono spesso funzionalità. A novembre 2018, Falcon Intelligence ha identificato nuove funzionalità aggiunte a Ryuk che includevano un ciclo infinito anti-analisi, una richiesta simile a ping a un indirizzo IP una volta completato il processo di crittografia e l’aggiunta di un’estensione di file aggiunta per i file crittografati. Di queste tre nuove funzionalità, solo l’estensione del file è ancora presente in un eseguibile compilato il Dic. 20, 2018.

Crittografia dei file

Rispetto ad altre famiglie di ransomware, Ryuk ha pochissime garanzie per garantire la stabilità dell’host non crittografando i file di sistema. Ad esempio, molte famiglie ransomware contengono ampie liste di estensioni di file o nomi di cartelle che non devono essere crittografati (whitelist), ma Ryuk whitelist solo tre estensioni: Non crittografare i file con le estensioni exe, dll, o hrmlog. L’ultima estensione sembra essere un nome di file di log di debug creato dallo sviluppatore Hermes originale. Va notato che assente da questa lista è sys (driver di sistema), ocx (OLE control extension) e altri tipi di file eseguibili. La crittografia di questi file potrebbe rendere l’host instabile. Le prime versioni di Ryuk includevano la whitelist dei fileini elnk, ma questi sono stati rimossi nelle build recenti. Anche i seguenti nomi di cartelle sono nella whitelist e non crittografati.

- Chrome

- Mozilla

- Ricicla.bin

- Windows

- Microsoft

- AhnLab

Questo è solo un piccolo sottoinsieme di nomi di cartelle che dovrebbero essere inseriti nella whitelist per garantire la stabilità sull’host. Durante l’analisi dinamica, non era raro osservare Ryuk tentare di crittografare i file relativi al Bootloader di Windows (C:\Boot) o altri file e cartelle critici. A causa dell’assenza di un’adeguata whitelist, una macchina infetta può diventare instabile nel tempo e non avviabile se riavviata.

Come menzionato nella sezione Hermes a Ryuk, Ryuk utilizza una combinazione di crittografia simmetrica (AES) e asimmetrica (RSA) per crittografare i file. Senza la chiave privata fornita da WIZARD SPIDER, i file non possono essere decifrati e sono irrecuperabili. Viene creato un thread per la crittografia di ciascun file e ogni file viene crittografato con la propria chiave AES. Dopo che il file è stato crittografato, al file viene aggiunta un’estensione di .RYK. Tutte le directory avranno una richiesta di riscatto di (RyukReadMe.txt) scritta nella directory.

Ryuk tenta di crittografare tutte le unità montate e gli host con voci ARP (Address Resolution Protocol) (indirizzi IP) ed enumera tutte le unità montate chiamandoGetLogicalDrives. Per ogni unità montata, Ryuk chiama GetDriveTypeW per determinare il tipo di unità. Se il tipo di unità non è un CD-ROM, i file sull’unità vengono crittografati. Per recuperare gli indirizzi IP con voci ARP, Ryuk chiama GetIpNetTable. Itera tutte le voci e quindi tenta di enumerare file e cartelle sull’host remoto e crittografare i file.

Persistenza

Le build correnti di Ryuk non contengono più funzionalità di persistenza. In precedenza, per rimanere persistente sull’host, Ryuk ha creato una voce di registro sotto la chiave Run utilizzando Windowscmd.exe shell. La seguente riga di comando è stata utilizzata per scrivere nel Registro di sistema Run Key name svchosaHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run con il valore che è il percorso dell’eseguibile Ryuk.

Process Injection

Ryuk non crittografa i file all’interno del proprio spazio di memoria di processo, ma li inietta in un processo remoto. Prima di iniettare in un processo remoto, Ryuk tenta di regolare i suoi privilegi di token per avere SeDebugPrivilege. Non prende alcuna azione se la regolazione dei privilegi del token fallisce. Prima di iniettare in un processo remoto, Ryuk chiama anche CreateToolhelp32Snapshot per enumerare tutti i processi in esecuzione. Se viene trovato un processo che non è denominato csrss.exe, explorer.exe, lsaas.exe, o è in esecuzione sotto NT AUTHORITY account di sistema, Ryuk si inietterà in questo singolo processo. Assicurando che il processo non sia in esecuzione sotto NT AUTHORITY, gli sviluppatori presumono che il processo non sia in esecuzione sotto un altro account e quindi possa essere scritto su. Ryuk utilizza una combinazione di VirtualAlloc, WriteProcessMemoryeCreateRemoteThread per iniettarsi nel processo remoto.

Terminazione di processo/servizio e comandi anti-ripristino

A differenza di altre famiglie di ransomware, Ryuk non contiene funzionalità di terminazione di processo / servizio e anti-ripristino incorporate nell’eseguibile. In passato, Ryuk conteneva queste funzionalità, ma sono state rimosse e sono contenute in due file batch.

Il file batch kill.bat contiene comandi per fermare i servizi, disabilitare i servizi e uccidere i processi. I processi e i servizi vengono interrotti per garantire che non esistano maniglie aperte per i file che verranno crittografati. La figura seguente è un sottoinsieme di ciascun comando.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Figura 1. Terminazione del processo /servizikill.bat Comandi

CrowdStrike ha osservato un altro file batch, denominatowindows.bat, che rende il recupero dei file più difficile sulla macchina della vittima. Va notato che i nomi dei file possono essere modificati arbitrariamente dagli attori delle minacce. Il contenuto del file batch è mostrato di seguito nella Figura 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figura 2. Anti-Recoverywindow.bat Comandi

Questi comandi di ripristino anti-forense sono piuttosto interessanti e sembrano utilizzare una funzionalità non documentata delvssadmin ridimensiona comando. Mentre il primo comando in Figura 2 sopra, vssadminDelete Shadows /all /quiet, è comunemente usato da ransomware, l’opzione di comandovssadminresize shadowstorage è usato raramente. In situazioni in cui le copie shadow non sono state create da vssadmin, ma da applicazioni di terze parti (come il software di backup), vssadmin può visualizzare un errore e non eliminare i backup. Uno di questi errori afferma: “Sono state trovate istantanee, ma erano al di fuori del contesto consentito. Prova a rimuoverli con l’applicazione di backup che li ha creati.”Il comandovssadmin resize shadowstorage è un” hack”che si basa suvssadmin per eliminare la memoria quando le copie shadow vengono ridimensionate. Costringe le copie shadow ad essere eliminate indipendentemente dal loro contesto. Il comando funziona ridimensionando la dimensione predefinita del volume ombra dal 10% a 401 MB (la dimensione minima è 300 MB). Quindi l’archiviazione shadow è impostata su illimitato, che consente di utilizzare tutto lo spazio su disco disponibile. Le copie shadow vengono quindi eliminate chiamando il comando vssadmin Delete Shadows /all /quiet una seconda volta.

Il set finale di comandi elimina i file in base alla loro estensione o alla posizione delle cartelle. Gli argomenti del comando sono perdel eliminare i file in tutte le sottodirectory (/s) in modalità silenziosa (/q) senza chiedere conferma all’utente e forzare (/f) la cancellazione di un file. Le estensioni dei file sono per Disco Rigido Virtuale (.VHD), Avantrix Backup Plus di file (.bac), copia di backup (.bak), il Backup di Windows File di Catalogo (.wbcat), Utilità di Backup di Windows il File (.bfk), i file di impostazione (.set), File di Backup di Windows (.win), le Immagini Disco (.dsk) e tutte le cartelle che iniziano con il Backup. Si noti che poiché il comando del non elimina in modo sicuro un file (es., sovrascrivere un file prima della cancellazione), un certo livello di recupero di file può essere possibile utilizzando strumenti forensi. L’ultimo comando didel %0 elimina il file.bat in esecuzione.

I comandi anti-recupero utilizzati da Ryuk sono più estese rispetto alla maggior parte delle famiglie ransomware. Questi comandi non sono stati osservati in uso da altre famiglie ransomware ancora. Ciò indica che gli attori delle minacce hanno una conoscenza approfondita del software di backup aziendale.

Attribuzione

Corea del Nord

La segnalazione open-source ha affermato che il ransomware Hermes è stato sviluppato dal gruppo nordcoreano STARDUST CHOLLIMA (le cui attività sono state segnalate pubblicamente come parte del “Lazarus Group”), perché Hermes è stato eseguito su un host durante il compromesso SWIFT di FEIB nell’ottobre 2017. La tabella 1 contiene campioni che possono essere attribuiti al compromesso. I due eseguibili relativi a Hermes sonobitsran.exe eRSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (costruire 30729) | Visual C++ 10.0 2010 (costruire 30319) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| RSW7B37.in questo modo, il sistema di sicurezza è in grado di garantire la sicurezza e la sicurezza di tutti gli utenti, in modo da garantire la sicurezza e la sicurezza di tutti gli utenti.Tabella 1. Informazioni sui file binari utilizzati nel compromesso di FEIB SWIFT

Il primo eseguibile, Se i timestamp sono corretti, i due eseguibili (

Figura 5. Esempio Footer Hermes con chiave AES crittografata La figura 6 è la fine di un file crittografato dalla variante Hermes

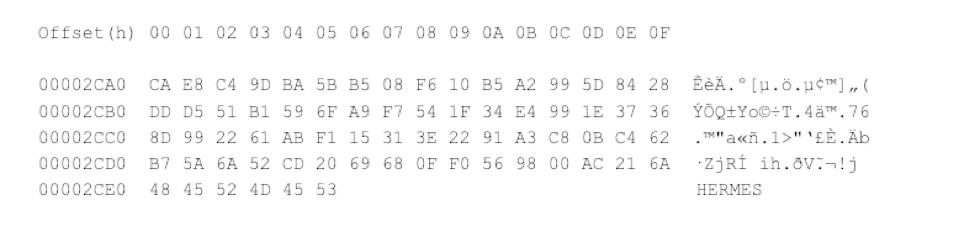

Figura 6. Esempio Footer Hermes in FEIB SWIFT Attack con chiave AES crittografata mancante Senza la chiave AES crittografata aggiunta ai file crittografati, anche se la chiave privata utilizzata per la crittografia è stata recuperata, i file non possono essere decifrati. Pertanto, l’eseguibile Hermes utilizzato nell’attacco FEIB SWIFT sembra non essere mai stato usato per riscattare la macchina, ma piuttosto per distruggere i dati della vittima. Attori criminali che operano dalla RussiaFalcon Intelligence ha fiducia medio-alta che gli attori minaccia RAGNO MAGO stanno operando fuori dalla Russia. Hermes è stato originariamente pubblicizzato su La teoria russo minaccia attore attribuzione è supportata anche da una pubblicità precoce per Hermes, che ha dichiarato che il loro “software non ha funzionato e sarà sul lavoro su RU, UA, DA” . Questo si riferisce alla funzionalità implementata in Hermes per controllare l’host per assicurarsi che non sia in esecuzione su un sistema russo, ucraino o bielorusso. Per controllare la lingua host, interroga la chiave di registro Mentre supportava un’indagine sulla risposta agli incidenti che coinvolgeva Ryuk, Falcon Intelligence notò che i file relativi all’indagine venivano caricati su un sito Web di scansione dei file da un indirizzo IP a Mosca, in Russia. Il file in questione era una variante di Inoltre, durante le indagini forensi su una rete compromessa da WIZARD SPIDER, CrowdStrike Services ha recuperato artefatti con nomi di file in russo. Un file è stato chiamato Come CrowdStrike può prevenire RyukLa piattaforma Falcon ha la capacità di rilevare e prevenire Ryuk sfruttando i modelli comportamentali indicati dal ransomware. Attivando il blocco dei processi sospetti, Falcon assicura che Ryuk venga ucciso nelle primissime fasi dell’esecuzione. Inoltre, l’algoritmo di machine learning (ML) di CrowdStrike fornisce una copertura aggiuntiva contro questa famiglia di malware, come illustrato di seguito.

AppendiceNote Ryuk BTC Portafoglio Indirizzi e Pagamenti

IndicatorsThe following table contains the hashes of recently compiled Ryuk payloads:

The following table contains hashes of Hermes executables that were previously analyzed:

Additional Resources

|