WIZARD SPIDERは、2018年からRyukランサムウェアを運営している洗練されたeCrimeグループで、大規模な組織をターゲットにしています。 “ビッグゲーム狩り”として知られているこの方法論は、ウィザードスパイダーの操作のシフトを示しています。 この俳優は、過去に主に電信詐欺に焦点を当てていたTrickBot銀行マルウェアの操作で知られているロシアに拠点を置く犯罪グループです。

俳優の名前GRIM SPIDERは、2018年9月に、WIZARD SPIDER criminal enterpriseの別個のサブグループとしてRyuk ransomwareを運営するグループのためにCrowdStrikeの命名法に導入されました。 しかし、2019年6月には、Ryukが実際にcore WIZARD SPIDER actor groupの一部として運営されていることをcrowdstrikeが高い自信を持って評価できるというさらなる証拠が浮上しました。

CrowdStrike Intelligenceは、TrickBotとRyukに関連して、俳優名WIZARD SPIDERのみを使用するようになりました。 グリムスパイダーの俳優名は廃止されました。SamasやBitPaymerと同様に、Ryukはエンタープライズ環境をターゲットにするために特別に使用されます。 RyukとHermes ransomwareのバージョン間のコード比較は、RyukがHermesのソースコードから派生したものであり、リリース以来着実に開発されていることを示しています。 Hermesは、フォーラムで販売のために観察され、複数の脅威アクターによって使用されているコモディティランサムウェアです。 ただし、RyukはWIZARD SPIDERによってのみ使用され、Hermesとは異なり、ryukはエンタープライズ環境をターゲットにするためにのみ使用されています。 Ryukが8月に登場して以来、それを運営している脅威の主体は705.80btcを52の取引でnet3,701,893.98USDの合計金額でネットしています。

2021年グローバル脅威レポートをダウンロード

2021年グローバル脅威レポートをダウンロード

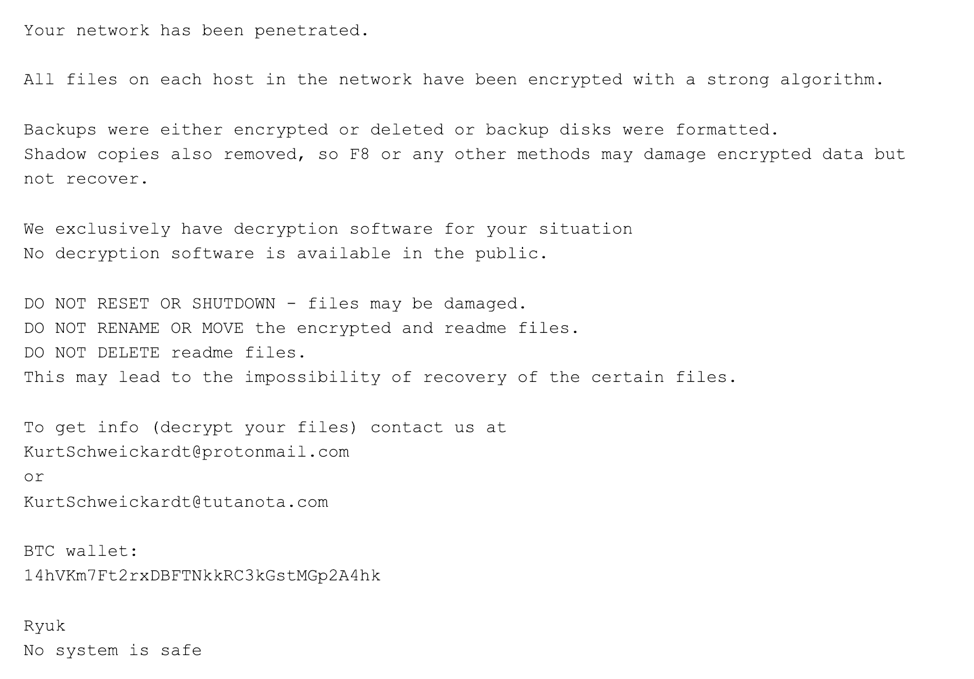

Ryuk身代金ノート

Ryuk身代金ノートはRyukReadMe.txtという いくつかの異なる身代金メモテンプレートが観察されています。 テンプレートの本文は、電子メールアドレスとビットコイン(BTC)ウォレットアドレスを除いて静的であり、変更される可能性があります。 メールアドレスには、通常、次のアドレスが含まれていますprotonmail.com そして、別のアドレスでtutanota.comメールの名前は、通常、難解な俳優や監督ですが、Instagramのモデルも観察されています。 興味深いことに、図3の身代金ノートは、BitPaymer身代金ノートと非常に似ています。 この記事の執筆時点では、WIZARD SPIDERがBitPaymerのTtp(戦術、技術、手順)と身代金メモをコピーしているのか、グループが互いに情報を共有するのかは不明です。

図3. Ryuk Ransom NoteはBitPaymerに強く似ています

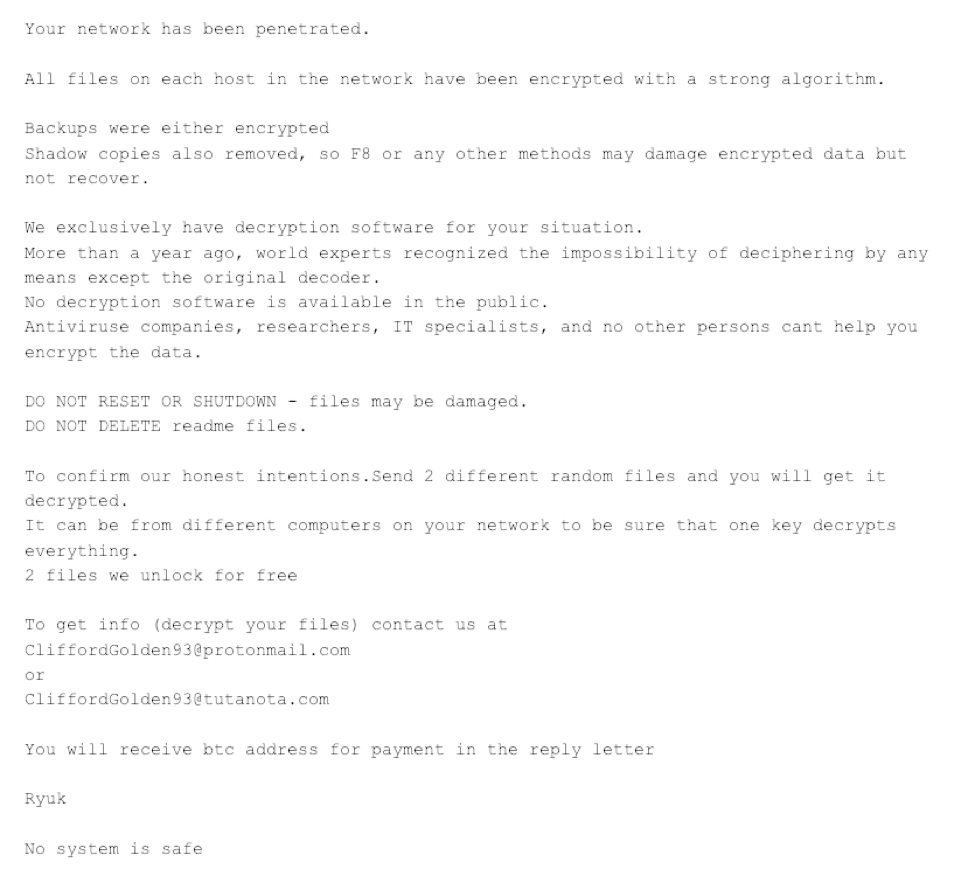

Ryukによって使用されるransom電子メールは、コンパイルされた実行可能ファイルごとに一意であるように見えます。 私たちのチームは、脅威インテリジェンスを使用して、いくつかの異なる電子メールアドレスを観察しましたが、複数のRyuk実行可能ファイル間で同じBTCア 月に。 29,2018,ウィザードスパイダーは、彼らが彼らの犠牲者との通信方法を変更しました. 以前のransom noteバージョンに見られるように、WIZARD SPIDERにはBTCアドレスと電子メールアドレスが含まれていました。 しかし、最近のRyukの変種にはBTCアドレスが含まれなくなり、電子メールアドレスのみが含まれています。 身代金メモには、被害者がWIZARD SPIDERからの返信としてBTCアドレスを受け取ると記載されています。 新しい身代金メモは以下で見ることができます。

図4。 BTCアドレスが削除されたRyuk Ransom

BTCアドレスが削除された初期のRyukバイナリには、C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb.このPDBパスがNovに表示され始めました。 29, 2018. Btcアドレスの削除は、Samas Bitcoinアドレスからのキャッシュアウトを促進することに関与する二人の個人のための米国司法省の起訴を開封した翌日に起こ

身代金の支払い

既知のRyuk BTCアドレスへの観察された取引に基づいて、身代金の需要は大きく異なります。 これは、WIZARD SPIDER(BITPAYMERのINDRIK SPIDERのように)が被害者組織のサイズと価値に基づいて身代金額を計算することを示唆しています。 今日まで、観測された最低の身代金は1.7BTCであり、最高は99BTCであった。 52の既知の取引が37BTCアドレスに広がっている(この記事の執筆時点)、WIZARD SPIDERは705.80BTCを作成しましたが、これは現在の値は3 3.7百万(USD)です。 最近のBTCからUSDへの下落により、GRIM SPIDERがより多くの利益を得ている可能性があります。 付録の表には、Ryuk btcアドレスのサブセットに過ぎないと考えられているRyukバイナリから抽出された既知のRyuk BTCアドレスのセットが含まれています。

Ryuk Ransomwareの配布方法

CrowdStrike®は、被害者環境のホストでTrickBotも識別されたRyuk感染に対応する複数のインシデントレスポンス(IR)契約を実施しています。 CrowdStrike Falcon Intelligence™®は、最初の妥協はTrickBotを介して実行されると考えています,通常、スパムメールを介して、またはのいずれかを介して配布されています,Emotetの使用を介して(mummy SPIDER Falcon IntelligenceはEmotetの地理ベースのダウンロード活動を監視しており、2018の間にMUMMY SPIDERはWIZARD SPIDERの熱心な支持者であり、主に英国、米国、カナダのEmotetの犠牲者にTrickBotを配布しています。

TrickBotのモジュールのいくつか(pwgrabなど)は、環境を危険にさらすために必要な資格情報を回復するのに役立つ可能性があり、特にSOCKSモジュールは偵察や横方向の移動を行うためにトンネルを掘っていることが観察されている。 CrowdStrike IRエンゲージメントを通じて、WIZARD SPIDERは被害者のネットワーク上で以下のイベントを実行し、Ryukバイナリを押し出すことを最終目標としています。

- 難読化されたPowerShellスクリプトが実行され、リモートIPアドレスに接続されます。

- リバースシェルがダウンロードされ、侵害されたホスト上で実行されます。

- PowerShellのログ対策スクリプトがホスト上で実行されます。

- ネットワークの偵察は、外部のアップロードされたツールと一緒に標準のWindowsコマンドラインツールを使用して行われます。

- ネットワーク全体の横方向の移動は、リモートデスクトッププロトコル(RDP)を使用して有効になっています。

- サービスユーザーアカウントが作成されます。

- PowerShell Empireがダウンロードされ、サービスとしてインストールされます。

- ドメインコントローラへのアクセスを取得するために権限が回復されるまで、横方向の移動が継続されます。

- PSEXECは、Ryukバイナリを個々のホストにプッシュするために使用されます。

- バッチスクリプトは、プロセス/サービスを終了し、バックアップを削除するために実行され、その後にRyukバイナリが続きます。

エルメスからリュークへ: 類似点&相違点

Ryukの前身であるHermes ransomwareは、2017年に最初に配布されました。 リリースからわずか1ヶ月後、Hermesのためにdecryptorが作成され、2017年4月にバージョン2.0がリリースされ、暗号化実装の脆弱性が修正されました。 このリリース以降、被害者がファイルを回復する唯一の方法は、身代金を支払うことによって取得される秘密暗号化キーを使用することです。 2017年8月下旬、Hermesバージョン2.1がリリースされた。

Hermesはもともと300ドルでフォーラムで販売されていました。 購入すると、購入者は2つのeメールアドレス、decryptorと一意のRSAキーペアをサポートするビルドを受け取りました。 購入者は、より多くの電子メールアドレスを希望した場合、彼らは追加の$50のために別のビルドを購入する必要がありました。 Hermes ransomwareの販売者は、2017年にフォーラムでの広告を停止または制限しているようです。

Hermesの初期のバージョンは、脆弱な資格情報によって保護されたインターネットにアクセス可能なRDPサーバーを介してイ 2017年10月、Hermesは台湾のFar Eastern International Bank(FEIB)で、世界銀行間金融通信協会(SWIFT)の妥協のための破壊的な注意散漫として展開されました。 SWIFT攻撃におけるHermesの役割については、このブログの最後にあるアトリビューションのセクションで詳しく説明しています。 2018年3月、HermesはGreenFlash Sundown exploit kitを介して韓国のユーザーをターゲットにしていることが確認されました。

2018年8月中旬、Hermesの修正版であるRyukが公開されたマルウェアリポジトリに登場し始めました。 Ryukはエンタープライズ環境を対象とするように調整されており、いくつかの変更には分析対策チェックの削除が含まれています。 これらのチェックには、プロセス環境ブロック(PEB)にフィールドがBeingDebuggedであるかどうかを照会するか、PEBにフィールドがNtGlobalFlagが設定されているかどうかを照会すること、CPUID命令を呼び出してホストがVirtualBoxを実行しているかどうかを確認すること、ホスト言語がロシア語、ウクライナ語、ベラルーシ語ではないことを確認することが含まれます。 プロセスとファイルの観点から、HermesとRyukは同様の方法でファイルをターゲットにします。 主な違いは、ファイルアクセスを処理するRyukのロジックと、2番目の埋め込み公開RSA鍵の使用です。

以下は変更されていない特性です:

- RSA-2048およびAES-256を使用してファイルを暗号化

- 独自のMicrosoft SIMPLEBLOB形式を使用して実行可能ファイルにキーを格納

- マウントされたデバイスとリモートホストを暗号化

- は、

HERMESのファイルマーカーを使用して、ファイルが暗号化されているかどうかをマークまたはチェックします

hermesとRyukのもう一つの Hermesは、最初にRSA公開キーと秘密キーのペアを生成することによって暗号化の初期化を開始します。 AES-256キーが生成され、被害者のRSA秘密キーがAES-CBCモードで暗号化されます。 攻撃者が制御する公開RSAキーは、AESキー(以前は被害者のRSA秘密キーを暗号化するために使用されていました)の暗号化に使用されます。 次に、暗号化された各ファイルに対して、ファイルの暗号化に使用されるAESキーが生成されます。 最後に、各ファイルのAESキーは被害者のRSA公開キーで暗号化され、ファイルの最後に保存されます。

Ryukには同じロジックが含まれていますが、被害者固有のRSAキーペアは生成されなくなりました。 代わりに、Ryukには2つの公開RSA鍵が実行可能ファイルに埋め込まれており、以前は被害者のRSA秘密鍵が暗号化され、実行可能ファイルに埋め込まれてい Ryukは被害者固有のRSAキーペアを生成しないため、すべてのホストを同じ復号化キーで復号化できます。 これは設計上の欠陥のように見えるかもしれませんが、Ryukは各実行可能ファイルに一意のキーを持っているため、そうではありません。

単一の実行可能ファイルが単一の被害者環境で使用されている場合、単一のRyuk実行可能ファイルからのダメージを復号化するだけであるため、秘密鍵が漏洩しても影響はありません。 したがって、Ryukが各被害者のRSA鍵ペアを事前に生成する可能性が高い。 被害者のシステムは、身代金を支払うことなく暗号化されていないRSAキーペアのパラメータにアクセスすることはありませんので、これは間違いなく、よ このアプローチはINDRIK SPIDERのBitPaymer ransomwareに似ており、ハードコードされた公開鍵を使用して被害者固有のサンプルを生成します。

Ryuk機能:テクニカル分析

ryukバイナリには、ドロッパー(一般的には観察されていない)とRyuk実行可能ペイロードの二つのタイプがあります。 Ryukドロッパーの回復は、ryuk実行可能ペイロードが実行されたときにドロッパーを削除するため、まれです。 実行時に、ドロッパーはインストールフォルダのパスを構築します。 フォルダパスは、GetWindowsDirectoryWを呼び出してから、パスの4番目の文字にヌルバイトを挿入することによって作成されます。 これは、ドライブ文字のパスを含む文字列を作成するために使用されます。 ホストオペレーティングシステムがWindows XP以前の場合、文字列Documents and Settings\Default User\がドライブ文字のパスに追加されます。 ホストがWindows Vista以降の場合、文字列users\Public\がドライブ文字のパスに追加されます。 Windows XPの場合、フォルダパスの例はC:\Documents and Settings\Default User\、Windows Vista以降の場合、パスはC:\Users\Public.

ランダムな実行可能ファイル名が構築されます。 これは、_srandGetTickCount_rand.exeIsWow64ProcessShellExecuteWを呼び出して実行されます。 ドロッパーによって書き込まれたRyukペイロード実行可能ファイルは、ホスト上のファイルを暗号化するためのコアロジックを含むRyukコンポーネRyukは一定の開発中です。

ここ数カ月の間、Ryukバイナリは元のHermesのソースコードからさらに逸脱し続けており、脅威のアクターは頻繁に機能を追加および削除しています。 2018年11月、Falcon IntelligenceはRyukに追加された新機能として、反解析無限ループ、暗号化処理が完了した後のIPアドレスへのpingのような要求、暗号化されたファイルの拡張子の追加などがあることを確認しました。 これら3つの新機能のうち、12月にコンパイルされた実行可能ファイルには、ファイル拡張子のみがまだ存在しています。 20, 2018.

ファイルの暗号化

他のランサムウェアファミリと比較して、Ryukはシステムファイルを暗号化しないことでホストの安定性を確保するための安全対策はほとんどありません。 たとえば、多くのランサムウェアファミリには、暗号化されるべきではないファイル拡張子やフォルダ名の広範なリストが含まれていますが、Ryukはexe, dllhrmlogの拡張子を持つファイルを暗号化しません。 最後の拡張子は、元のHermes開発者によって作成されたデバッグログファイル名のように見えます。 このリストには、sysocx(OLE control extension)およびその他の実行可能ファイルタイプがないことに注意してくださ これらのファイルを暗号化すると、ホストが不安定になる可能性があります。 初期のバージョンのRyukには、inilnkファイルのホワイトリストが含まれていましたが、これらは最近のビ 次のフォルダ名もホワイトリストに登録され、暗号化されません。

- Chrome

- Mozilla

- リサイクル。bin

- Windows

- Microsoft

- AhnLab

これは、ホスト上の安定性を確保するためにホワイトリストに登録する必要があるフォル 動的分析を行っている間、RyukがWindowsブートローダに関連するファイル(C:\Boot)やその他の重要なファイルやフォルダを暗号化しようとしているのを観察 適切なホワイトリストがないため、感染したマシンは時間の経過とともに不安定になり、再起動すると起動できなくなる可能性があります。 HermesからRyukへのセクションで述べたように、Ryukは対称(AES)暗号化と非対称(RSA)暗号化の組み合わせを使用してファイルを暗号化します。 WIZARD SPIDERによって提供された秘密キーがないと、ファイルは復号化できず、回復できません。 スレッドは、各ファイルの暗号化のために作成され、各ファイルは、独自のAESキーで暗号化されています。 ファイルが暗号化されると、ファイルに.RYKRyukReadMe.txt)の身代金メモがディレクトリに書き込まれます。Ryukは、Address Resolution Protocol(ARP)エントリ(IPアドレス)を持つマウントされたすべてのドライブとホストの暗号化を試み、GetLogicalDrivesを呼び出してマウントされたすべてのドライブを列挙します。 マウントされたドライブごとに、RyukはGetDriveTypeWを呼び出してドライブのタイプを決定します。 ドライブの種類がCD-ROMでない場合、ドライブ上のファイルは暗号化されます。 ARPエントリを持つIPアドレスを取得するには、RyukはGetIpNetTableを呼び出します。 これは、すべてのエントリを反復処理し、リモートホスト上のファイルとフォルダを列挙し、ファイルを暗号化しようとします。

永続性

Ryukの現在のビルドには永続性機能が含まれなくなりました。 以前は、ホスト上で永続的なままにするために、RyukはWindowscmd.exeシェルを使用してRunキーの下にレジストリエントリを作成しました。 次のコマンドラインを使用して、レジストリの実行キー名svchosHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Runに書き込み、値はRyuk実行可能ファイルへのパスです。

Process Injection

Ryukは、独自のプロセスメモリ空間内からファイルを暗号化するのではなく、リモートプロセスに注入します。 リモートプロセスに注入する前に、RyukはSeDebugPrivilegeを持つようにトークン権限を調整しようとします。 トークン権限の調整が失敗した場合は、何のアクションも実行されません。 リモートプロセスに注入する前に、RyukはCreateToolhelp32Snapshotcsrss.exe, explorer.exe, lsaas.exe,NT AUTHORITYシステムアカウントで実行されている場合、Ryukはこの単一のプロセスに自分自身を挿入します。 プロセスがNT AUTHORITY,の下で実行されていないことを確認することにより、開発者はプロセスが別のアカウントで実行されていないと仮定しているため、書き込むことができます。 Ryukは、VirtualAlloc, WriteProcessMemoryCreateRemoteThreadの組み合わせを使用して、リモートプロセスに自分自身を注入します。

プロセス/サービス終了およびアンチリカバリコマンド

ランサムウェアの他のファミリとは異なり、Ryukには、実行可能ファイルに埋め込まれたプ 過去には、Ryukにはこれらの機能が含まれていましたが、削除され、2つのバッチファイルに含まれています。

バッチファイルkill.bat には、サービスを停止し、サービスを無効にし、プロセスを強制終了するコマンドが含まれています。 暗号化されるファイルに対して開いているハンドルが存在しないことを確認するために、プロセスとサービスが停止されます。 次の図は、各コマンドのサブセットです。

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

図1. プロセス/サービスの終了kill.batコマンド

CrowdStrikeは、windows.batという名前の別のバッチファイルを観察しました。 ファイル名は、脅威アクターによって任意に変更することができることに注意してください。 バッチファイルの内容を図2に示します。

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

図2。 アンチリカバリwindow.batコマンド

これらのアンチフォレンジックリカバリコマンドは非常に興味深く、vssadminresizeコマンドの文書化されていない機能を利用しているようです。 上記の図2の最初のコマンドであるvssadminDelete Shadows /all /quietvssadminresize shadowstoragevssadminvssadminvssadmin resize shadowstoragevssadminに依存する”ハック”です。 これは、コンテキストに関係なく、シャドウコピーを強制的に削除します。 このコマンドは、デフォルトのシャドウボリュームサイズを10%から401MB(最小サイズは300MB)に変更することで機能します。 その後、シャドウストレージはunboundedに設定され、使用可能なすべてのディスク領域を使用できます。 シャドウコピーは、コマンドvssadmin Delete Shadows /all /quiet をもう一度呼び出すことによって削除されます。

最後のコマンドセットは、拡張子またはフォルダの場所に基づいてファイルを削除します。 コマンド引数は、quietモード(/q)ユーザーに確認を求めずに、ファイルの削除を強制(/f)するためのdel/s.VHD)、Avantrix Backup Plusファイル(.bac.bak)、Windowsバックアップカタログファイル(.wbcat)、Windowsバックアップユーティリティファイル(.wbcat)、Windowsバックアップユーティリティファイル(.bac)である。.bfk)、設定ファイル(.set)、windowsバックアップファイル(.win.dsk)、およびバックアップで始ま Delコマンドはファイルを安全に削除しないので注意してください。 削除前にファイルを上書きする)、フォレンジックツールを使用してある程度のファイル回復が可能な場合があります。 del %0.batファイルを削除します。

Ryukが使用する回復対策コマンドは、ほとんどのランサムウェアファミリよりも広範です。 これらのコマンドは、まだ他のランサムウェアファミリで使用されていることは確認されていません。 これは、脅威の主体がエンタープライズ-バックアップ-ソフトウェアを完全に理解していることを示しています。

Attribution

North Korea

オープンソースの報告では、Hermesランサムウェアは北朝鮮のグループSTARDUST CHOLLIMA(その活動は”Lazarus Group”の一部として公開されている)によって開発されたと主張している。Hermesは2017年にFEIBのSWIFT妥協の間にホスト上で実行された。 表1には、妥協に起因する可能性のあるサンプルが含まれています。 Hermesに関連する2つの実行可能ファイルは、bitsran.exeRSW7B37.tmpです。

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008SP1(ビルド30729) | Visual C++10.0 2010(ビルド30319) |

| RSW7B37.tmp | Hermes ransomware | Sun Oct1 05:34:07 2017 | Visual C++9.0 2008SP1(build30729) | Unknown |

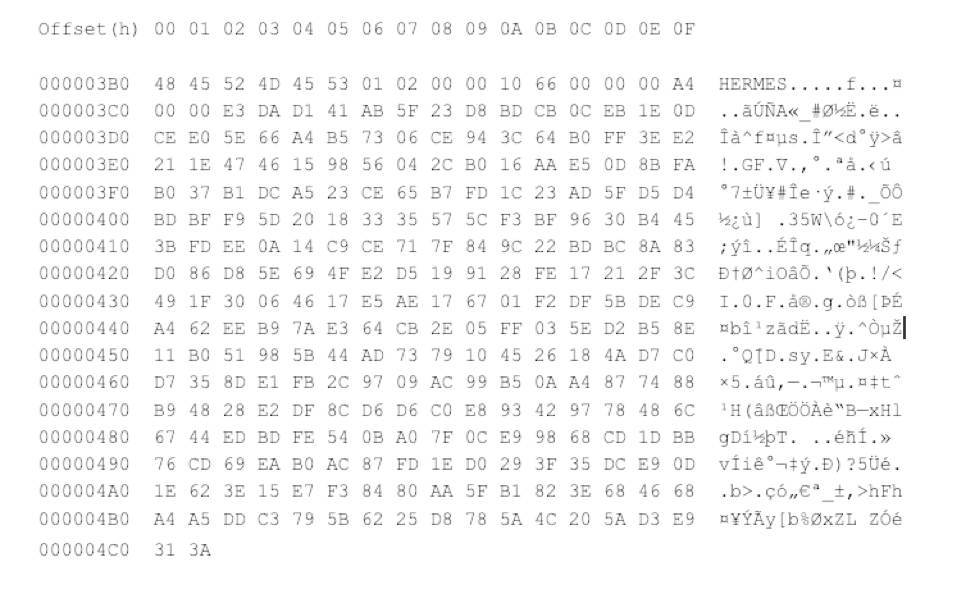

表1. 最初の実行可能ファイルbitsran.exeRSW7B37.tmpはHermes ransomware実行可能ファイルです。 ドロッパーの目標は、ハードコードされた資格情報を使用してSMBセッション上でスケジュールされたタスクを作成することにより、ネットワーク内のHermes実行可 その後、Hermes実行可能ファイルはホスト上のファイルを暗号化します。 Hermesのコンパイラとリンカは他の実行可能ファイルとは異なることに注意することは興味深いことです。 Hermesを除くすべての実行可能ファイルはVisual Studio10でコンパイルされ、Visual Studio10のリンカーが使用されていました。 対照的に、HermesはVisual Studio9でコンパイルされ、未知のリンカが付いていました。タイムスタンプが正しければ、2つの実行可能ファイル(bitsran.exeRSW7B37.tmp)は4時間3分以内にコンパイルされました。 Falcon Intelligenceは、HermesがFEIBネットワークの資格情報でハードコードされた実行可能ファイルにバンドルされているという短い時間枠のために、STARDUST CHOLLIMAがHermesのソースコードにアクセ Hermesの他の亜種とは異なり、RSW7B37.tmpは、エクスポートされた暗号化されたAESキーをファイルの最後に追加しません。 図5は、エクスポートされたAESキーがフッターとしてファイルの最後に追加されたHermesによって暗号化されたファイルです。

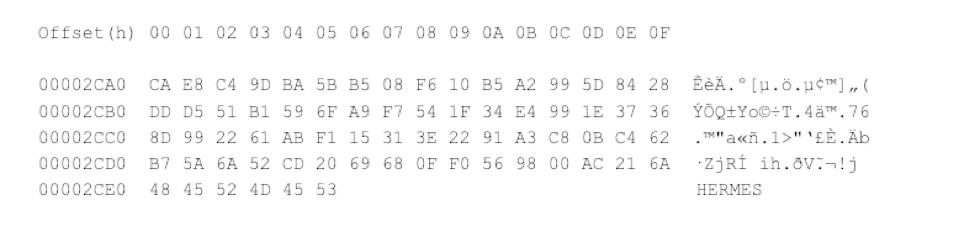

図5。 暗号化されたAESキーを使用したHermesフッターの例

図6は、SWIFT攻撃で使用されるHermesバリアントRSW7B37.tmpHERMESのみが含まれていますが、エクスポートされたAESキーは含まれていません。

図6. 暗号化されたAESキーが欠落しているFEIB SWIFT攻撃のHermesフッターの例

暗号化されたAESキーが暗号化されたファイルに追加されていないと、暗号化に使用された秘密キーが回復されたとしても、ファイルを復号化できませんでした。 したがって、FEIB SWIFT攻撃で使用されたHermes実行可能ファイルは、マシンの身代金ではなく、被害者のデータを破壊するために使用されたように見えます。

ロシアから動作する犯罪俳優

ファルコンインテリジェンスは、ウィザードのスパイダーの脅威の俳優がロシアの外に動作していることを中 Hermesはもともとexploitinで宣伝されていました。 このロシア語を話すフォーラムは、犯罪の脅威の俳優にマルウェアや関連サービスを販売するためのよく知られた市場です。 Hermesが実際にSTARDUST CHOLLIMAに関連していたのであれば、国家の脅威俳優がロシア語を話すフォーラムでサービスを販売していることを意味しますが、これは起こりそうにありません。

ロシアの脅威俳優帰属理論は、Hermesの初期の広告によっても支持されており、”ソフトウェアは機能せず、RU、UA、BYで動作する”と述べています。 これは、ホストがロシア、ウクライナ、またはベラルーシのシステムで実行されていないことを確認するために、Hermesで実装された機能を指します。 ホスト言語をチェックするには、レジストリキーHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\InstallLanguageExitProcessを呼び出して実行を停止します。 この機能は、地元の法執行機関の注意と刑事訴追を引き付けるリスクを軽減するために、ロシアで営業しているマルウェア開発者や売り手によっ

Ryukを含むインシデント対応調査を支援している間、Falcon Intelligenceは、ロシアのモスクワのIPアドレスからファイルスキャンwebサイトにアップロードされている調査に関連するファイルに気づいた。 問題のファイルは、以前はShellExecuteを呼び出すRyukによって実行されただけで観察されたコマンドを含むkill.batの変種でした。 ファイルはロシアの被害者によってアップロードされた可能性がありますが、Ryukバイナリから削除され、kill.batkill.batがウイルス対策エンジンによって検出されるかどうかをテストしていたことです。

また、WIZARD SPIDERによって侵害されたネットワークの法医学的調査中に、CrowdStrike Servicesはロシア語のファイル名を持つアーティファクトを回収しました。 一つのファイルは!!! files dlya raboty !!!.rarという名前で、”作業用のファイル”に変換されます。”これらの要因に基づいて、ウィザードのスパイダーの脅威の俳優がロシア語話者であり、北朝鮮ではないという仮説を支持するかなり多くの証拠があ

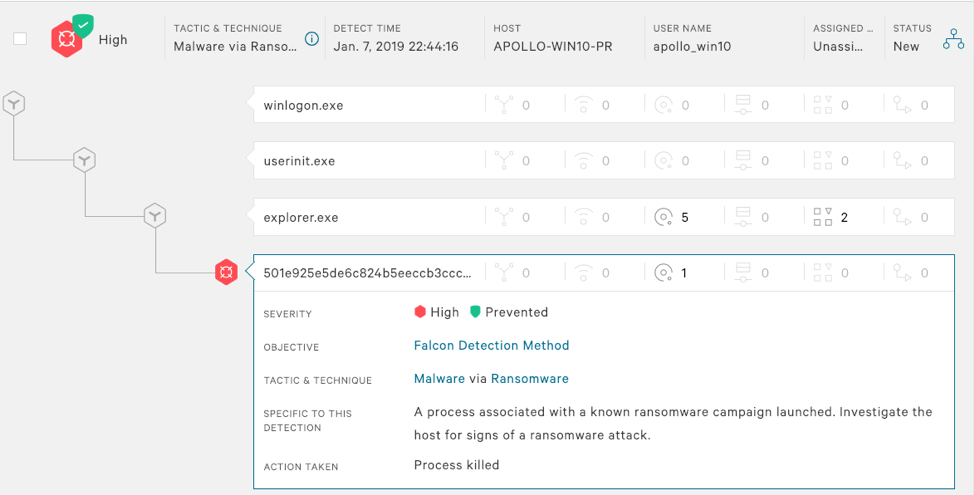

CrowdStrikeがRyukを防ぐ方法

Falconプラットフォームは、ランサムウェアによって示される行動パターンを利用してRyukを検出して防ぐ能力を持っています。 不審なプロセスのブロックをオンにすることで、FalconはRyukが実行の非常に初期段階で殺されることを保証します。 さらに、CrowdStrikeの機械学習(ML)アルゴリズムは、以下に示すように、このマルウェアファミリーに対する追加のカバレッジを提供します。P>

付録

既知のRyuk BTC財布のアドレスと支払い

| BTCアドレス | 合計受信 | いいえ/td> | 合計値(usd) |

| 12vsqry1xrpjpcah8gwzdjeyt7Dhtmpcjl | 55。00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- インシデント対応の最前線からのストーリーを読んで、CrowdStrike Services Cyber Intrusion Casebook2018で2019年のセキュリティ戦略を知らせるのに役立つ洞察を得ます。

- テストファルコンは、今日の無料15日間のトライアルで自分のための™次世代アンチウイルスを防ぎます。