WIZARD SPIDER is een geavanceerde eCrime-groep die sinds augustus 2018 De Ryuk ransomware exploiteert en zich richt op grote organisaties voor een hoge ransom return. Deze methodologie, bekend als” Big game hunting, ” signaleert een verschuiving in de operaties voor WIZARD SPIDER. Deze acteur is een in Rusland gevestigde criminele groep die bekend staat om de werking van de TrickBot banking malware die in de eerste plaats gericht was op draad fraude in het verleden. de naam GRIM SPIDER werd in September 2018 geïntroduceerd in CrowdStrike ‘ s naamgeving voor de groep die de Ryuk ransomware exploiteert als een aparte subgroep van de wizard SPIDER criminal enterprise. Echter, in juni 2019, verder bewijs naar voren dat CrowdStrike om te beoordelen met groot vertrouwen dat Ryuk in feite wordt geëxploiteerd als onderdeel van de core WIZARD SPIDER actor group.

CrowdStrike Intelligence zal nu alleen de actornaam WIZARD SPIDER gebruiken in samenwerking met TrickBot en Ryuk. De naam GRIM SPIDER is verouderd.

net als Samas en BitPaymer wordt Ryuk specifiek gebruikt om bedrijfsomgevingen te richten. Code vergelijking tussen versies van Ryuk en Hermes ransomware geeft aan dat Ryuk werd afgeleid van de Hermes broncode en is onder gestage ontwikkeling sinds de release. Hermes is commodity ransomware die is waargenomen voor verkoop op forums en gebruikt door meerdere bedreiging acteurs. Ryuk wordt echter alleen gebruikt door WIZARD SPIDER en, in tegenstelling tot Hermes, Ryuk is alleen gebruikt om enterprise omgevingen te richten. Sinds Ryuk verschijning in Augustus, de dreiging acteurs die het hebben gesaldeerd over 705,80 BTC over 52 transacties voor een totale huidige waarde van $ 3,701,893. 98 USD.

wilt u de laatste inzichten over het cyberdreigingslandschap? Download het 2021 Global Threat Report

Download het 2021 Global Threat Report

- Ryuk Ransom Notes

- losgeld betalingen

- hoe Ryuk Ransomware wordt gedistribueerd

- van Hermes naar Ryuk: Gelijkenissen & verschillen

- Ryuk-functionaliteit: een technische analyse

- bestandsversleuteling

- Persistence

- Procesinjectie

- proces / Service beëindiging en Anti-Recovery commando ‘ s

- Attribution

- Noord-Korea

- hoe CrowdStrike Ryuk kan voorkomen

- Bijlage

- Bekend Ryuk BTC-Portefeuille Adressen en Betalingen

- Indicators

- Additional Resources

Ryuk Ransom Notes

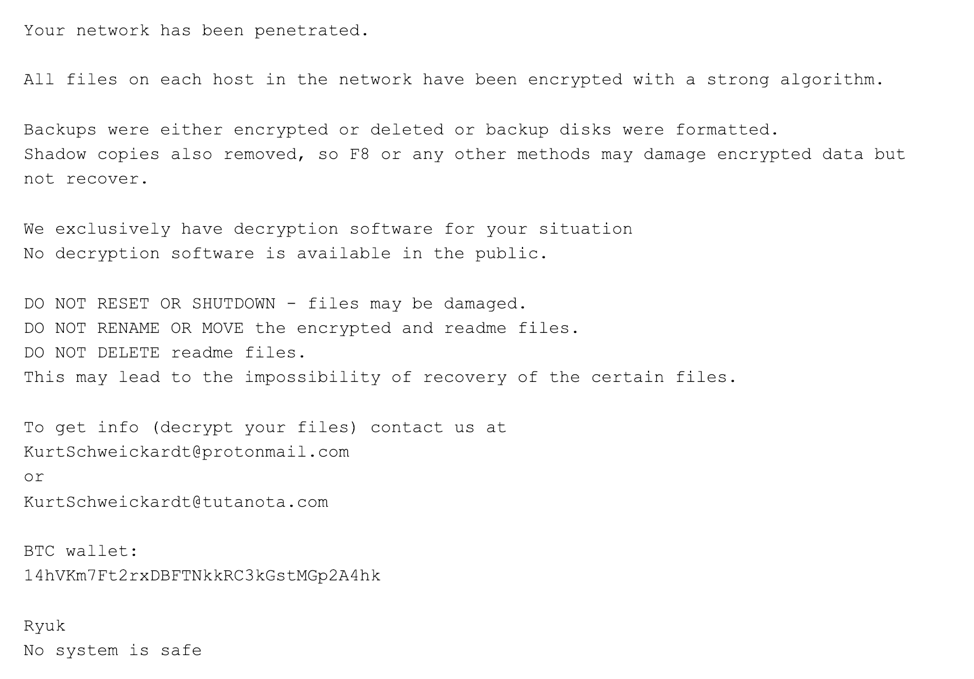

De Ryuk ransom note is geschreven naar een bestand met de naam RyukReadMe.txt. Een aantal verschillende losgeldnota sjablonen zijn waargenomen. Het lichaam van de sjabloon is statisch met uitzondering van het e-mailadres en het bitcoin (BTC) portemonnee adres, die kan veranderen. De e-mailadressen bevatten meestal één adres op protonmail.com en een ander adres op tutanota.com de e-mail namen zijn meestal esoterische acteurs en regisseurs, maar Instagram modellen zijn ook waargenomen. Interessant, het losgeld nota in Figuur 3 is opmerkelijk vergelijkbaar met de BitPaymer losgeld notities. Vanaf dit schrijven, het blijft onduidelijk of WIZARD SPIDER is het kopiëren van de TTPs (tactiek, technieken en procedures) en losgeld notities van BitPaymer, of dat de groepen informatie met elkaar kunnen delen.

Figuur 3. Ryuk losgeldnota met sterke gelijkenis met BitPaymer

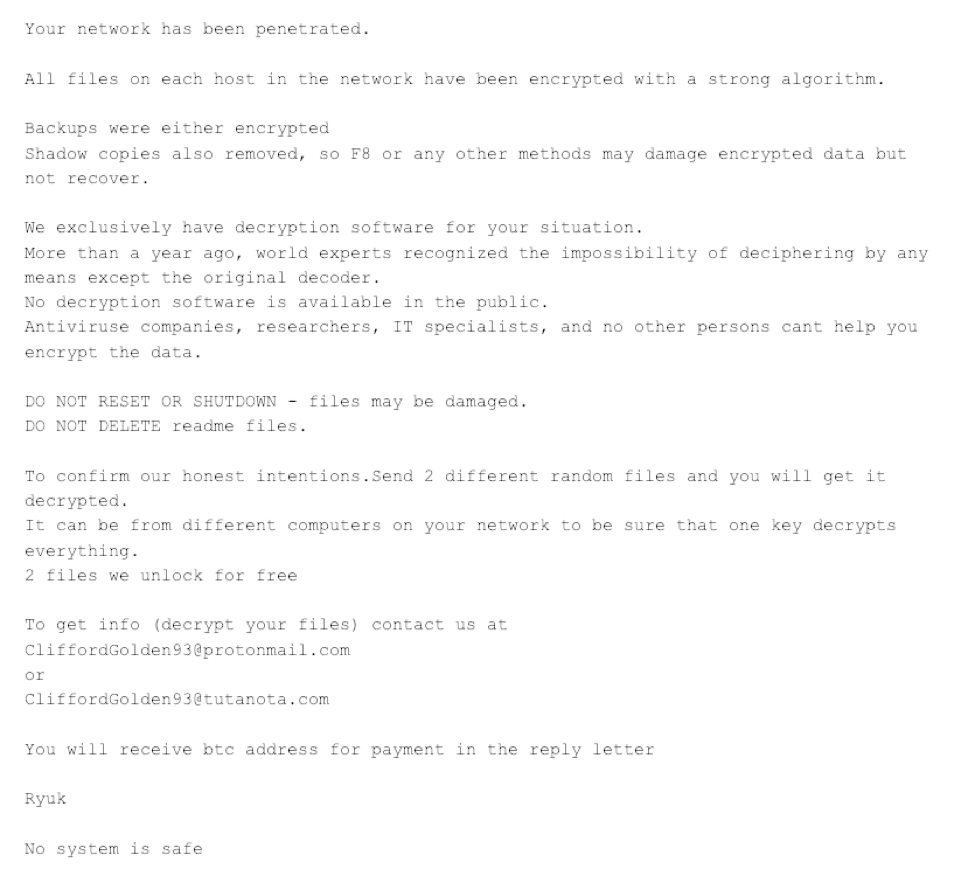

het losgeld e-mail gebruikt door Ryuk lijkt uniek te zijn voor elk gecompileerd uitvoerbaar. Ons team heeft met behulp van threat intelligence verschillende e-mailadressen waargenomen, maar dezelfde BTC-adressen in meerdere Ryuk-uitvoerbare bestanden. Op Nov. 29, 2018, WIZARD SPIDER veranderde hoe ze communiceerden met hun slachtoffers. Zoals te zien in de vorige losgeldnota versie, WIZARD SPIDER opgenomen hun BTC-adres en e-mailadressen. Echter, recente varianten van Ryuk niet langer bevatten de BTC-adres-alleen de e-mailadressen. Het losgeld nota staat dat het slachtoffer de BTC adres zal ontvangen als antwoord van WIZARD SPIDER. De nieuwe losgeldnota is hieronder te zien.

Figuur 4. Ryuk Ransom met BTC-adres verwijderd

vroege Ryuk-binaries met het verwijderen van het BTC-adres bevatten een PDB-pad van C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. dit PDB-pad verscheen op Nov. 29, 2018. De verwijdering van de BTC-adressen vond plaats een dag na het Amerikaanse Ministerie van Justitie onthulde aanklachten voor twee personen die betrokken zijn bij het vergemakkelijken van cashouts van Samas Bitcoin adressen.

losgeld betalingen

gebaseerd op waargenomen transacties naar bekende Ryuk BTC-adressen, varieert de losgeld vraag aanzienlijk. Dit suggereert dat WIZARD SPIDER (zoals INDRIK SPIDER met BitPaymer) berekent het losgeld bedrag op basis van de grootte en de waarde van het slachtoffer organisatie. Tot op heden, de laagste waargenomen losgeld was voor 1,7 BTC en de hoogste was voor 99 BTC. Met 52 bekende transacties verspreid over 37 BTC-adressen (met ingang van dit schrijven), WIZARD SPIDER heeft gemaakt 705.80 BTC, die een huidige waarde van heeft $ 3.7 miljoen (USD). Met de recente daling van BTC tot USD waarde, het is waarschijnlijk GRIM SPIDER heeft meer gesaldeerd. De tabellen in de bijlage bevatten een reeks bekende Ryuk BTC-adressen uit Ryuk-binaries, waarvan wordt aangenomen dat ze slechts een subset van de Ryuk BTC-adressen zijn.

hoe Ryuk Ransomware wordt gedistribueerd

CrowdStrike® heeft meerdere IR-opdrachten uitgevoerd om te reageren op Ryuk-infecties waarbij TrickBot ook werd geïdentificeerd op hosts in de slachtofferomgeving. CrowdStrike Falcon Intelligence™ ® is van mening dat het eerste compromis wordt uitgevoerd via TrickBot, die meestal wordt verspreid via spam e-mail of, door het gebruik van de Emotet (ontwikkeld en bediend door MUMMY SPIDER) geo-gebaseerde download functie. Falcon Intelligence is het monitoren van de geo-gebaseerde download activiteit van Emotet en, tijdens 2018, MUMMY SPIDER is een fervent supporter van WIZARD SPIDER, voornamelijk het verspreiden van TrickBot aan Emotet slachtoffers in het Verenigd Koninkrijk, de VS en Canada.

sommige van TrickBot ’s modules (zoals pwgrab) zouden kunnen helpen bij het herstellen van de referenties die nodig zijn om omgevingen in gevaar te brengen — de SOCKS module in het bijzonder is waargenomen tunneling PowerShell Empire verkeer om verkenning en zijwaartse beweging uit te voeren. Door middel van CrowdStrike ir-engagementen is WIZARD SPIDER waargenomen bij het uitvoeren van de volgende gebeurtenissen op het netwerk van het slachtoffer, met het uiteindelijke doel om de Ryuk binary eruit te duwen:

- een verduisterd PowerShell-script wordt uitgevoerd en verbindt met een extern IP-adres.

- een reverse shell wordt gedownload en uitgevoerd op de gecompromitteerde host.

- PowerShell anti-logging scripts worden uitgevoerd op de host.

- verkenning van het netwerk wordt uitgevoerd met behulp van standaard windows command line tools samen met externe geüploade tools.

- laterale beweging in het netwerk is ingeschakeld met behulp van Remote Desktop Protocol (RDP).

- Service gebruikersaccounts worden aangemaakt.

- PowerShell Empire wordt gedownload en geïnstalleerd als een service.

- zijwaartse beweging wordt voortgezet totdat rechten zijn hersteld om toegang te krijgen tot een domeincontroller.

- PSEXEC wordt gebruikt om de Ryuk binary naar individuele hosts te pushen.

- Batch scripts worden uitgevoerd om processen/services te beëindigen en back-ups te verwijderen, gevolgd door de Ryuk binary.

van Hermes naar Ryuk: Gelijkenissen & verschillen

Hermes ransomware, de voorganger van Ryuk, werd voor het eerst gedistribueerd in februari 2017. Slechts een maand na de release, een decryptor werd geschreven voor Hermes, gevolgd door de release van versie 2.0 in April 2017, die vast kwetsbaarheden in de cryptografische implementatie. Sinds deze release, de enige manier voor een slachtoffer om bestanden te herstellen is met de private encryptiesleutel, die wordt verkregen door het betalen van het losgeld. Eind augustus 2017 werd Hermes versie 2.1 uitgebracht.

Hermes werd oorspronkelijk verkocht op forums voor $ 300 USD. Bij aankoop, de koper kreeg een build die twee e-mailadressen ondersteund, een decryptor en een unieke RSA sleutelpaar. Als de koper meer e-mailadressen wilde, waren ze verplicht om een andere build te kopen voor een extra $50. De verkoper van Hermes ransomware lijkt te zijn gestopt of beperkt reclame op forums in 2017.

vroege versies van Hermes werden naar verluidt geïnstalleerd via internet-toegankelijke RDP-servers beschermd door zwakke referenties. In oktober 2017 werd Hermes ingezet als een destructieve afleiding voor een Society for Worldwide Interbank Financial Telecommunication (SWIFT) compromis bij de Far Eastern International Bank (FEIB) in Taiwan. De rol van Hermes in de SWIFT-aanval wordt nader beschreven in de sectie Attribution aan het einde van deze blog. In Maart 2018, Hermes werd waargenomen targeting gebruikers in Zuid-Korea via de GreenFlash Sundown exploit kit.

medio augustus 2018 verscheen een gewijzigde versie van Hermes, genaamd Ryuk, in een publieke malware-repository. Ryuk werd afgestemd op doel enterprise omgevingen en sommige van de wijzigingen omvatten het verwijderen van anti-analyse controles. Deze controles omvatten het opvragen van het Process Environment Block (PEB) om te zien of het veld BeingDebugged is, of het opvragen van de PEB om te zien of het veld NtGlobalFlag is ingesteld; controleren of de host VirtualBox draait door de instructie CPUID aan te roepen; en ervoor zorgen dat de hosttaal niet russisch, oekraïens of Wit-Russisch is. Vanuit een proces-en bestandsperspectief, Hermes en Ryuk richten bestanden op een soortgelijke manier. De belangrijkste verschillen zijn Ryuk ‘ s logica die bestandstoegang behandelt, en het gebruik van een tweede, ingesloten publieke RSA-sleutel.

de volgende kenmerken zijn niet veranderd:

- Versleutelt bestanden met behulp van RSA-2048 en AES-256

- Winkels toetsen in het uitvoerbare bestand met behulp van de gepatenteerde Microsoft SIMPLEBLOB formaat

- Codeert gekoppelde apparaten en de externe host

- maakt Gebruik van een bestand met de markering van

HERMESmarkeren of te controleren of een bestand is gecodeerd

een Ander opvallend verschil tussen Hermes en Ryuk is hoe de encryptie sleutels worden gemaakt. Hermes start de encryptie initialisatie door eerst het genereren van een RSA publieke en private sleutelpaar-aangeduid als een ” slachtoffer sleutel.”Een AES-256 sleutel wordt gegenereerd en RSA private sleutel van het slachtoffer wordt versleuteld in AES-CBC modus. De door de aanvaller gecontroleerde publieke RSA-sleutel wordt gebruikt om de AES-sleutel te versleutelen (eerder gebruikt om de RSA private sleutel van het slachtoffer te versleutelen). Vervolgens, voor elk bestand versleuteld, een AES-sleutel wordt gegenereerd, die wordt gebruikt om het bestand te versleutelen. Tot slot, de AES-sleutel voor elk bestand wordt versleuteld met RSA publieke sleutel van het slachtoffer, vervolgens opgeslagen aan het einde van het bestand.

Ryuk bevat dezelfde logica, maar genereert niet langer het slachtoffer-specifieke RSA sleutelpaar. In plaats daarvan, Ryuk heeft twee openbare RSA-sleutels ingebed in het uitvoerbare, en wat was eerder RSA private sleutel van het slachtoffer is versleuteld en ingebed in het uitvoerbare. Omdat Ryuk geen slachtoffer-specifieke RSA sleutelpaar genereert, kunnen alle hosts worden gedecodeerd met dezelfde decryptie sleutel. Dit lijkt misschien een ontwerpfout, maar is dat niet, omdat Ryuk een unieke sleutel heeft voor elk uitvoerbaar bestand.

als een enkel uitvoerbaar bestand wordt gebruikt voor een enkele slachtoffer omgeving, dan zijn er geen gevolgen als de private sleutels worden gelekt omdat het alleen de schade van een enkel Ryuk uitvoerbaar zal decoderen. Het is dus zeer waarschijnlijk dat Ryuk vooraf de RSA-sleutelparen voor elk slachtoffer genereert. Dit is misschien veiliger, omdat het systeem van het slachtoffer nooit toegang zal hebben tot de niet-versleutelde RSA sleutelpaar parameters zonder het betalen van het losgeld. Deze aanpak is vergelijkbaar met INDRIK SPIDER ‘ s BitPaymer ransomware, die een slachtoffer-specifieke Monster genereert met een hard-gecodeerde publieke sleutel.

Ryuk-functionaliteit: een technische analyse

Er zijn twee typen Ryuk-binaries: een druppelaar (die niet vaak wordt waargenomen) en de Ryuk-uitvoerbare payload. Herstel van Ryuk druppelaars zijn zeldzaam, als gevolg van de Ryuk uitvoerbare payload verwijderen van de druppelaar wanneer uitgevoerd. Na uitvoering, de dropper construeert een installatie map pad. Het mappad wordt aangemaakt door GetWindowsDirectoryW aan te roepen en vervolgens een null byte in te voegen bij het vierde teken van het pad. Dit wordt gebruikt om een tekenreeks te maken die het pad van de stationsletter bevat. Als het hostbesturingssysteem Windows XP of eerder is, wordt de tekenreeks Documents and Settings\Default User\ toegevoegd aan het stationsletterpad. Als de host Windows Vista of nieuwer is, wordt de tekenreeks users\Public\ toegevoegd aan het stationsletterpad. Voor Windows XP zou een voorbeeld map pad C:\Documents and Settings\Default User\, en voor Window Vista of hoger zou het pad C:\Users\Public.

een willekeurige uitvoerbare bestandsnaam wordt dan geconstrueerd. Het wordt aangemaakt door _srand aan te roepen met een seed-waarde die wordt geretourneerd door GetTickCount, waarna _rand continu wordt aangeroepen totdat vijf alfabetische tekens worden samengevoegd. De extensie .exe wordt dan toegevoegd. De dropper controleert of de host 32-bit of 64-bit is door IsWow64Process aan te roepen en schrijft een van de twee ingesloten payload uitvoerbare bestanden die overeenkomen met de architectuur van de host. Het nieuw geschreven uitvoerbare bestand wordt dan uitgevoerd door ShellExecuteWaan te roepen. De Ryuk payload uitvoerbaar geschreven door de dropper is de Ryuk component die de kern logica voor het versleutelen van bestanden op de host bevat.

Ryuk wordt voortdurend ontwikkeld. In de afgelopen maanden, Ryuk binaries zijn blijven steeds verder afwijken van de oorspronkelijke Hermes broncode, met de dreiging acteurs toevoegen en verwijderen van functionaliteit vaak. In November 2018, Falcon Intelligence geïdentificeerd nieuwe functionaliteit toegevoegd aan Ryuk die een anti-analyse oneindige loop opgenomen, een ping-achtige verzoek om een IP-adres zodra de encryptie proces werd voltooid, en de toevoeging van een bijgevoegde bestandsextensie voor versleutelde bestanden. Van deze drie nieuwe functies, alleen de bestandsextensie is nog steeds aanwezig in een uitvoerbaar bestand gecompileerd op Dec. 20, 2018.

bestandsversleuteling

vergeleken met andere ransomware-families heeft Ryuk zeer weinig waarborgen om de stabiliteit van de host te garanderen door systeembestanden niet te versleutelen. Bijvoorbeeld, veel ransomware families bevatten uitgebreide lijsten met bestandsextensies of mapnamen die niet versleuteld zouden moeten worden (whitelisted), maar Ryuk alleen whitelists drie Extensies: het zal geen bestanden versleutelen met de extensies exe, dll, of hrmlog. De laatste extensie lijkt een debug log bestandsnaam gemaakt door de oorspronkelijke Hermes Ontwikkelaar. Opgemerkt moet worden dat afwezig in deze lijst is sys (systeemstuurprogramma ‘ s), ocx (Ole control extension) en andere uitvoerbare bestandstypen. Het versleutelen van deze bestanden kan de host onstabiel maken. Vroege versies van Ryuk bevatten de whitelisting van ini en lnk bestanden, maar deze zijn verwijderd in recente builds. De volgende mapnamen worden ook op de witte lijst geplaatst en niet versleuteld.

- Chrome

- Mozilla

- Recycle.bin

- Windows

- Microsoft

- AhnLab

Dit is slechts een kleine subset van mapnamen die op de witte lijst moeten worden geplaatst om stabiliteit op de host te garanderen. Tijdens het uitvoeren van dynamische analyse was het niet ongewoon om te zien dat Ryuk bestanden probeerde te versleutelen die gerelateerd waren aan de Windows Bootloader (C:\Boot) of andere kritieke bestanden en mappen. Als gevolg van de afwezigheid van de juiste whitelisting, kan een geïnfecteerde machine onstabiel worden na verloop van tijd en unbootable als herstart.

zoals vermeld in de sectie Hermes naar Ryuk, gebruikt Ryuk een combinatie van symmetrische (AES) en asymmetrische (RSA) versleuteling om bestanden te versleutelen. Zonder de private sleutel van WIZARD SPIDER, de bestanden kunnen niet worden gedecodeerd en zijn onherstelbaar. Een thread wordt gemaakt voor de encryptie van elk bestand en elk bestand wordt versleuteld met zijn eigen AES-sleutel. Nadat het bestand versleuteld is, wordt een bestandsextensie van .RYK aan het bestand toegevoegd. Alle mappen zullen een losgeldnota van (RyukReadMe.txt) naar de map geschreven hebben.

Ryuk probeert alle aangekoppelde schijven en hosts te versleutelen met Arp (Address Resolution Protocol) ingangen (IP-adressen) en het somt alle aangekoppelde schijven op door GetLogicalDrivesaan te roepen. Voor elke aangekoppelde schijf roept Ryuk GetDriveTypeW aan om het type van de schijf te bepalen. Als het stationstype geen CD-ROM is, worden bestanden op het station versleuteld. Om IP-adressen met ARP-items op te halen, roept Ryuk GetIpNetTableaan. Het itereert door alle ingangen en vervolgens probeert om bestanden en mappen op te sommen op de externe host en versleutelen van de bestanden.

Persistence

De huidige versies van Ryuk bevatten geen persistence functionaliteit meer. Eerder, om persistent te blijven op de host, maakte Ryuk een registervermelding onder de Run-toets met behulp van Windows cmd.exe shell. De volgende opdrachtregel werd gebruikt om naar de Registry Run sleutelnaam svchos naar HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run te schrijven met als waarde het pad naar het Ryuk uitvoerbare bestand.

Procesinjectie

Ryuk versleutelt geen bestanden vanuit zijn eigen procesgeheugenruimte, maar injecteert in een proces op afstand. Voordat Ryuk in een proces op afstand injecteert, probeert hij zijn tokenrechten aan te passen om de SeDebugPrivilegete hebben. Er wordt geen actie ondernomen als de aanpassing van de tokenrechten mislukt. Voordat Ryuk in een proces op afstand injecteert, roept hij ook CreateToolhelp32Snapshot aan om alle lopende processen op te sommen. Als een proces wordt gevonden zonder de naam csrss.exe, explorer.exe, lsaas.exe, of wordt uitgevoerd onder NT AUTHORITY systeemaccount, zal Ryuk zichzelf in dit proces injecteren. Door ervoor te zorgen dat het proces niet draait onder NT AUTHORITY, gaan de ontwikkelaars ervan uit dat het proces niet draait onder een ander account en daarom kan worden geschreven naar. Ryuk gebruikt een combinatie van VirtualAlloc, WriteProcessMemory en CreateRemoteThread om zichzelf in het proces op afstand te injecteren.

proces / Service beëindiging en Anti-Recovery commando ‘ s

In tegenstelling tot andere families van ransomware bevat Ryuk geen proces/service beëindiging en anti-recovery functionaliteit ingebed in het uitvoerbare bestand. In het verleden, Ryuk bevatte deze mogelijkheden, maar ze zijn verwijderd en zijn opgenomen in twee batch-bestanden.

het batchbestand kill.bat bevat opdrachten voor het stoppen van services, het uitschakelen van services en het stoppen van processen. De processen en diensten worden gestopt om ervoor te zorgen dat er geen open handvatten bestaan voor bestanden die worden versleuteld. De volgende figuur is een subset van elk commando.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

figuur 1. Proces / Services beëindiging kill.bat commando ‘ s

CrowdStrike heeft een ander batchbestand waargenomen, genaamd windows.bat, wat het herstel van bestanden op de computer van het slachtoffer moeilijker maakt. Opgemerkt moet worden dat bestandsnamen willekeurig kunnen worden gewijzigd door de bedreiging acteurs. De inhoud van het batchbestand wordt hieronder weergegeven in Figuur 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figuur 2. Anti-Recovery window.bat commando ‘s

Deze anti-forensische recovery commando’ s zijn zeer interessant en lijken gebruik te maken van een ongedocumenteerde functie van het vssadmin resize Commando. Terwijl het eerste commando in Figuur 2 hierboven, vssadminDelete Shadows /all /quiet, vaak wordt gebruikt door ransomware, wordt de commando optie vssadminresize shadowstorage zelden gebruikt. In situaties waarin schaduwkopieën niet werden aangemaakt door vssadmin, maar door toepassingen van derden (zoals back-upsoftware), kan vssadmin Een fout weergeven en de back-ups niet verwijderen. Een dergelijke fout stelt: “Snapshots werden gevonden,maar ze waren buiten uw toegestane context. Probeer ze te verwijderen met de back-uptoepassing die ze heeft gemaakt.”The vssadmin resize shadowstorage command is a” hack”that rely on vssadmin to delete storage when the shadow copies are resized. Het dwingt de schaduwkopieën om te worden verwijderd, ongeacht hun context. De opdracht werkt door het formaat van de standaard shadow volume grootte van 10 procent naar 401 MB (de minimale grootte is 300 MB). Vervolgens wordt de schaduwopslag ingesteld op onbegrensd, waardoor alle beschikbare schijfruimte kan worden gebruikt. De schaduwkopieën worden dan verwijderd door het commando vssadmin Delete Shadows /all /quiet een tweede keer aan te roepen.

de laatste set commando ‘ s verwijdert bestanden op basis van hun extensie of maplocaties. De opdrachtargumenten zijn voor del verwijder bestanden in alle submappen (/s) in stille modus (/q) zonder de gebruiker om bevestiging te vragen en om (/f) het verwijderen van een bestand te forceren. Het bestand extensies zijn voor Virtuele Harde Schijf (.VHD), Avantrix Backup Plus bestanden (.bac), back-up (.bak), Windows Back-Catalog-Bestand (.wbcat), Windows Hulpprogramma Back-up Bestand (.bfk), het instellen van bestanden (.set), Windows Back-up Bestand (.win), Disk Images (.dsk) en alle mappen die beginnen met een Back-up. Merk op dat aangezien het del commando een bestand niet veilig verwijdert (d.w.z., overschrijven van een bestand vóór verwijdering), kan een bepaald niveau van bestandsherstel mogelijk zijn met behulp van Forensische hulpmiddelen. Het laatste commando van del %0 verwijdert het uitvoerende .bat bestand.

De anti-recovery commando ‘ s die Ryuk gebruikt zijn uitgebreider dan de meeste ransomware families. Deze commando ‘ s zijn niet waargenomen wordt gebruikt door andere ransomware families nog. Dit geeft aan dat de bedreiging acteurs hebben een grondig begrip van enterprise back-up software.

Attribution

Noord-Korea

Open-source reporting heeft beweerd dat de Hermes ransomware is ontwikkeld door de Noord-Koreaanse groep STARDUST CHOLLIMA (waarvan activiteiten openbaar zijn gemeld als onderdeel van de “Lazarus Group”), omdat Hermes werd uitgevoerd op een host tijdens het SWIFT compromis van FEIB in oktober 2017. Tabel 1 bevat monsters die mogelijk aan het compromis worden toegeschreven. De twee uitvoerbare bestanden gerelateerd aan Hermes zijn bitsran.exe en RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (build 30319) |

| RSW7B37.tmp | Hermes ransomware | Sun Oct 1 05:34: 07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | onbekend |

Tabel 1. Bestand informatie voor Binaries gebruikt in het FEIB SWIFT compromis

het eerste uitvoerbare bestand, bitsran.exe, is een dropper, en RSW7B37.tmp is het Hermes ransomware uitvoerbare bestand. Het doel van de druppelaar is om de Hermes uitvoerbare propageren binnen een netwerk door het creëren van geplande taken over SMB sessies met behulp van hard-gecodeerde referenties. De Hermes uitvoerbaar versleutelt vervolgens bestanden op de host. Het is interessant om op te merken dat de compiler en linker voor Hermes verschilt van de andere uitvoerbare bestanden. Alle uitvoerbare bestanden behalve Hermes werden gecompileerd met Visual Studio 10, met een linker van Visual Studio 10. Hermes daarentegen werd gecompileerd met Visual Studio 9, met een onbekende linker.

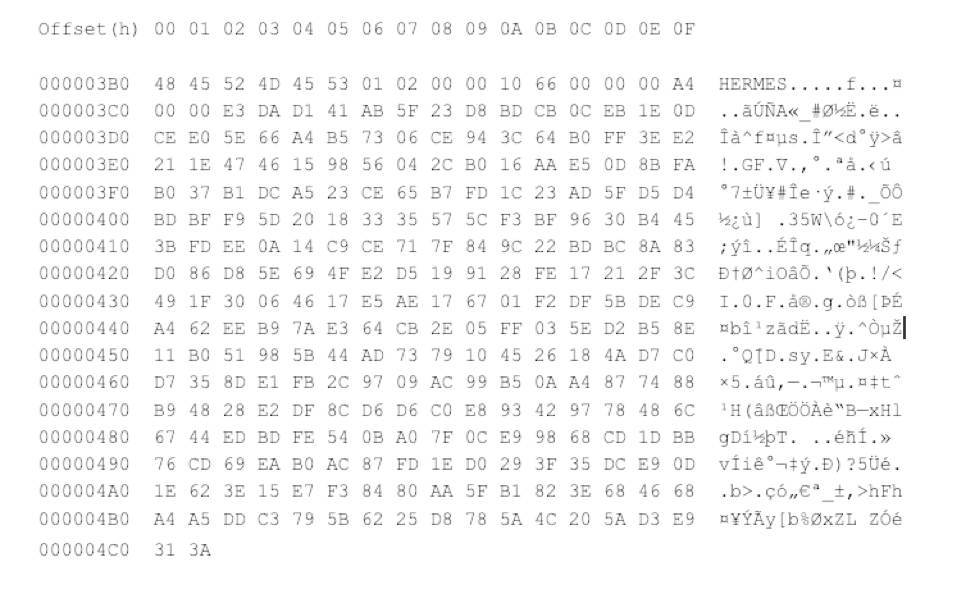

als de tijdstempels correct zijn, zijn de twee uitvoerbare bestanden (bitsran.exe en RSW7B37.tmp) gecompileerd binnen vier uur en drie minuten na elkaar. Vanwege het korte tijdsbestek van Hermes wordt gebundeld binnen een uitvoerbaar bestand dat was hard-gecodeerd met referenties van de FEIB netwerk, Falcon Intelligence beoordeelt dat STARDUST CHOLLIMA waarschijnlijk toegang had tot de Hermes broncode, of een derde partij gecompileerd en bouwde een nieuwe versie voor hen. In tegenstelling tot andere varianten van Hermes voegt RSW7B37.tmp de geëxporteerde en versleutelde AES-sleutel niet toe aan het einde van het bestand. Figuur 5 is een bestand versleuteld door Hermes met de geëxporteerde AES-sleutel toegevoegd aan het einde van het bestand als voettekst.

Figuur 5. Voorbeeld Hermes Footer met versleutelde AES sleutel

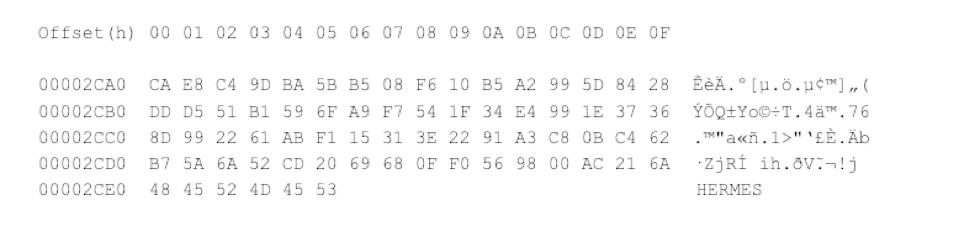

Figuur 6 is het einde van een bestand versleuteld door de Hermes variant RSW7B37.tmp gebruikt in de SWIFT aanval. De voettekst bevat alleen de marker HERMES, maar niet de geëxporteerde AES-sleutel.

Figuur 6. Voorbeeld Hermes Footer in FEIB SWIFT Attack met versleutelde AES sleutel ontbreekt

zonder de versleutelde AES sleutel toegevoegd aan de versleutelde bestanden, zelfs als de persoonlijke sleutel gebruikt voor encryptie werd hersteld, de bestanden konden niet worden ontcijferd. Daarom, de Hermes uitvoerbaar gebruikt in de FEIB SWIFT aanval lijkt nooit te zijn gebruikt om losgeld van de machine, maar eerder om de gegevens van het slachtoffer te vernietigen. Falcon Intelligence heeft een groot vertrouwen dat de acteurs van de WIZARD SPIDER threat vanuit Rusland opereren. Hermes werd oorspronkelijk geadverteerd op exploitin. Dit russisch sprekende forum is een bekende marktplaats voor de verkoop van malware en aanverwante diensten aan criminele bedreiging actoren. Als Hermes inderdaad gerelateerd was aan STARDUST CHOLLIMA, zou dat impliceren dat natiestaat bedreiging acteurs hun diensten verkopen op Russisch sprekende forums, wat onwaarschijnlijk is.

de Russische threat actor attribution theory wordt ook ondersteund door een vroege advertentie voor Hermes, die stelde dat hun “software niet werkte en zal werken op RU, UA, door” . Dit verwijst naar functionaliteit geïmplementeerd in Hermes om de host te controleren om er zeker van te zijn dat het niet draait op een Russisch, Oekraïens of Wit-Russisch systeem. Om de hosttaal te controleren, vraagt het de registersleutel HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ en de waarde InstallLanguage. Als de machine de waarde 0419 (Russisch), 0422 (Oekraïens) of 0423 (Wit-Russisch) heeft, roept het ExitProcess aan om het uitvoeren te stoppen. Deze functionaliteit wordt vaak opgenomen door malware-ontwikkelaars en-verkopers die actief zijn in Rusland om hun risico op het aantrekken van lokale rechtshandhaving aandacht en strafrechtelijke vervolging te verminderen.tijdens het ondersteunen van een incident response onderzoek waarbij Ryuk betrokken was, merkte Falcon Intelligence dat bestanden met betrekking tot het onderzoek werden geüpload naar een website voor het scannen van bestanden vanaf een IP-adres in Moskou, Rusland. Het bestand in kwestie was een variant van kill.bat die commando ‘ s bevatte die eerder alleen werden uitgevoerd door Ryuk die ShellExecuteaanriep. De bestanden kunnen door een slachtoffer in Rusland zijn geüpload, maar het tijdsbestek tussen het verwijderen van de functionaliteit uit Ryuk-binaire bestanden en het opnemen in kill.bat was erg kort. Het meest waarschijnlijke scenario is dat dreigingsactoren testten of kill.bat zou worden gedetecteerd door antivirusprogramma ‘ s.

tijdens forensisch onderzoek naar een netwerk dat gecompromitteerd werd door WIZARD SPIDER, herstelde CrowdStrike Services ook artefacten met bestandsnamen in het Russisch. Eén bestand heette !!! files dlya raboty !!!.rar, wat vertaald wordt naar ” files for work.”Op basis van deze factoren, is er aanzienlijk meer bewijs ter ondersteuning van de hypothese dat de WIZARD SPIDER bedreiging acteurs zijn Russisch sprekende en niet Noord-Koreaans.

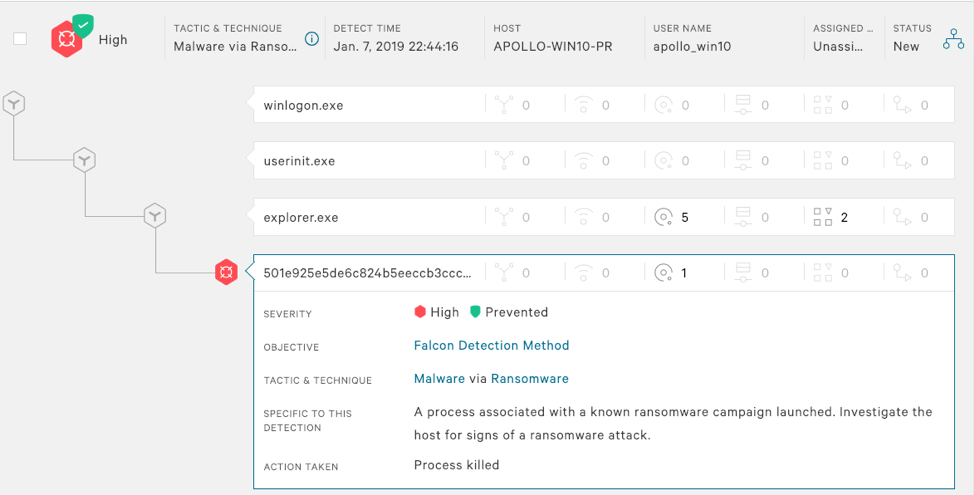

hoe CrowdStrike Ryuk kan voorkomen

Het Falcon-platform kan Ryuk detecteren en voorkomen door gebruik te maken van de gedragspatronen die door de ransomware worden aangegeven. Door het inschakelen van verdachte proces blokkeren, Falcon zorgt ervoor dat Ryuk wordt gedood in de zeer vroege stadia van de uitvoering. Daarnaast CrowdStrike ‘ s machine learning (ML) algoritme biedt extra dekking tegen deze malware familie, zoals hieronder geïllustreerd.

Bijlage

Bekend Ryuk BTC-Portefeuille Adressen en Betalingen

| BTC-Adres | Totale Ontvangen | Ontvangen | Totale Waarde (USD) |

| 12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- lees verhalen uit de frontlinies van incident response en krijg inzichten die kunnen helpen uw beveiligingsstrategie voor 2019 te informeren in de CrowdStrike Services Cyber Intrusion Casebook 2018.

- Test Falcon Prevent ™ next-gen antivirus voor uzelf met een gratis proefperiode van 15 dagen.