WIZARD SPIDER to wyrafinowana Grupa eCrime, która od sierpnia 2018 r.obsługuje oprogramowanie Ransomware Ryuk, atakując duże organizacje w celu zwrotu wysokiego okupu. Ta metodologia, znana jako” polowanie na grubą zwierzynę”, sygnalizuje zmianę w działaniu pająka czarodzieja. Ten aktor jest rosyjską grupą przestępczą znaną z działania złośliwego oprogramowania bankowego TrickBot, które w przeszłości koncentrowało się przede wszystkim na oszustwach związanych z drutem.

nazwa aktora GRIM SPIDER została wprowadzona do Nomenklatury CrowdStrike we wrześniu 2018 roku dla grupy, która obsługuje Ransomware Ryuk jako odrębną podgrupę przestępczego przedsiębiorstwa WIZARD SPIDER. Jednak w czerwcu 2019 pojawiły się kolejne dowody, które pozwoliły CrowdStrike ocenić z dużą pewnością, że Ryuk jest w rzeczywistości obsługiwany jako część core WIZARD SPIDER actor group.

CrowdStrike Intelligence będzie teraz używać wyłącznie nazwy aktora WIZARD SPIDER wraz z Trickbotem i Ryukiem. Imię aktora „ponury pająk” zostało przestarzałe.

podobnie jak Samas i BitPaymer, Ryuk jest specjalnie używany do kierowania środowisk korporacyjnych. Porównanie kodu między wersjami Ryuk i Hermes ransomware wskazuje, że Ryuk pochodzi z kodu źródłowego Hermes i był w stałym rozwoju od jego wydania. Hermes jest towarem ransomware, który został zaobserwowany na sprzedaż na forach i używany przez wielu podmiotów zagrożenia. Jednak Ryuk jest używany tylko przez WIZARD SPIDER i, w przeciwieństwie do Hermesa, Ryuk był używany tylko do kierowania środowisk korporacyjnych. Od pojawienia się Ryuk w sierpniu, podmioty działające na nim zagrożenie zyskały ponad 705.80 BTC w 52 transakcjach o łącznej bieżącej wartości 3,701,893.98 USD.

chcesz uzyskać najnowsze informacje na temat cyberprzestępczości? Pobierz raport globalnego zagrożenia 2021

Pobierz raport globalnego zagrożenia 2021

- notatki z okupu Ryuk

- płatności okupu

- jak rozpowszechniane jest oprogramowanie Ransomware Ryuk

- od Hermes do Ryuk: Podobieństwa& różnice

- funkcjonalność Ryuk: Analiza Techniczna

- Szyfrowanie plików

- Persistence

- proces Injection

- polecenia zakończenia procesu/usługi i Anti-Recovery

- Attribution

- Korea Północna

- aktorzy Kryminalni działający z Rosji

- jak CrowdStrike może zapobiec Ryuk

- dodatek

- znane adresy i płatności BTC

- Indicators

- Additional Resources

notatki z okupu Ryuk

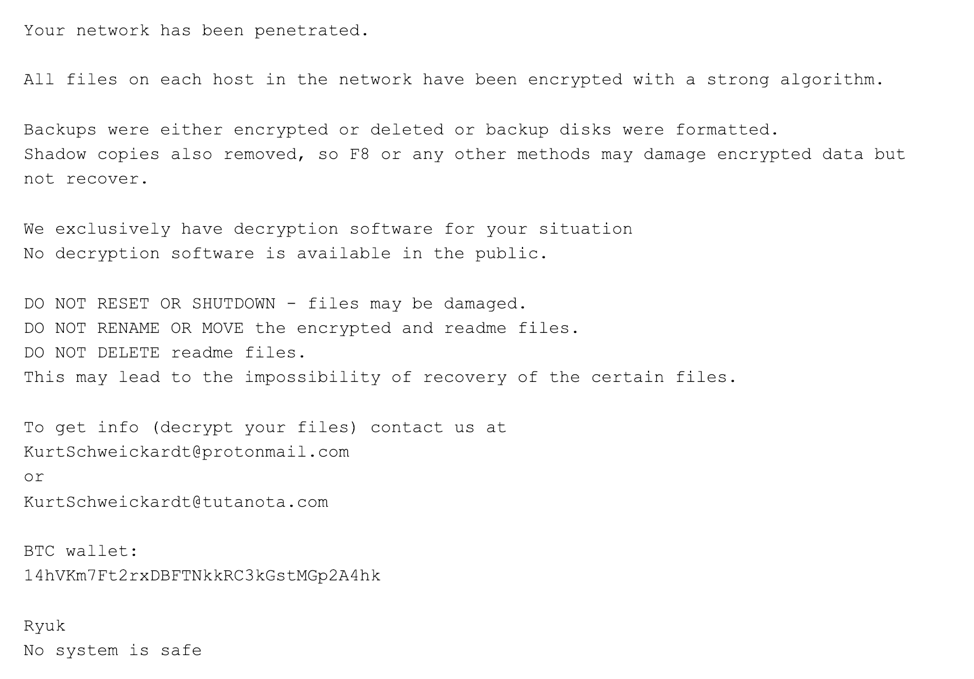

notatka z okupu Ryuk jest zapisana do pliku o nazwieRyukReadMe.txt. Zaobserwowano wiele różnych szablonów notatek okupu. Treść szablonu jest statyczna z wyjątkiem adresu e-mail i adresu portfela Bitcoin (BTC), które mogą ulec zmianie. Adresy e-mail zazwyczaj zawierają jeden adres na protonmail.com oraz inny adres na tutanota.com. nazwy e-maili zazwyczaj są ezoterycznymi aktorami i reżyserami, ale zaobserwowano również modele na Instagramie. Co ciekawe, notatka o okupie na rysunku 3 jest niezwykle podobna do notatek o okupie Bitpaymera. W chwili pisania tego tekstu, pozostaje niejasne, czy WIZARD SPIDER kopiuje TTPs (taktyki, techniki i procedury) i notatki okupu Bitpaymera, lub czy grupy mogą dzielić się informacjami ze sobą.

Rysunek 3. Ryuk Ransom Note o dużym podobieństwie do Bitpaymera

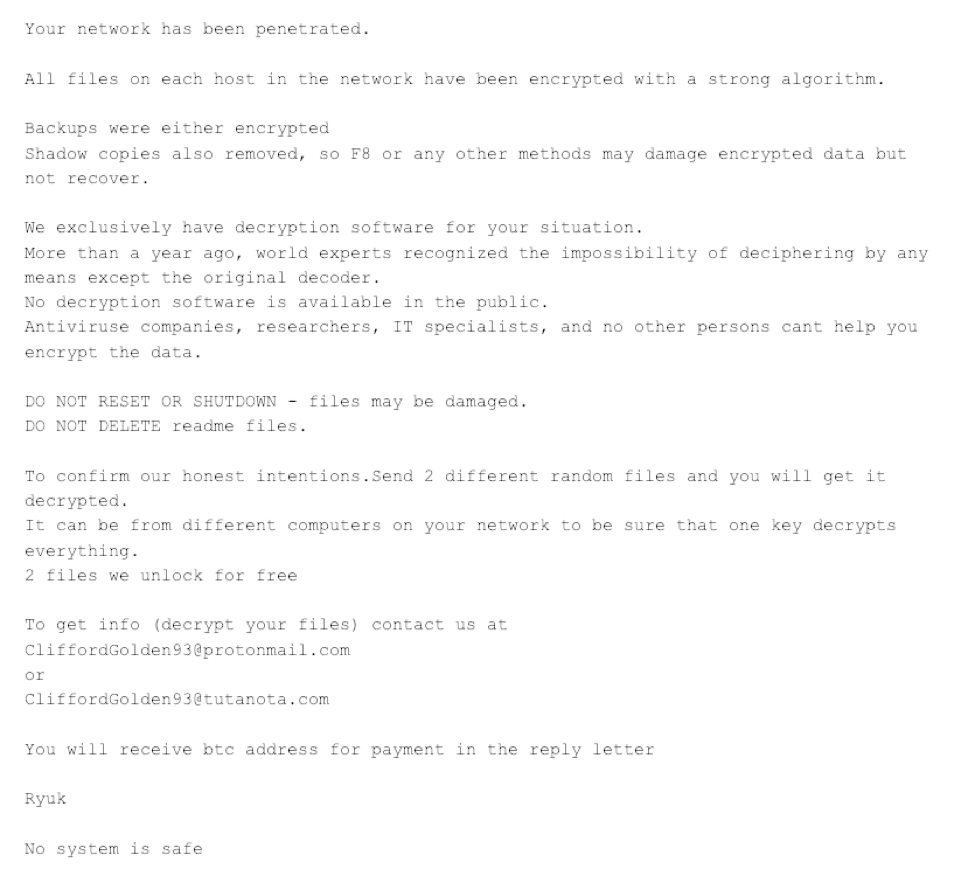

e-mail z okupem używany przez Ryuka wydaje się być unikalny dla każdego skompilowanego pliku wykonywalnego. Korzystając z analizy zagrożeń, nasz zespół zaobserwował kilka różnych adresów e-mail, ale te same adresy BTC w wielu plikach wykonywalnych Ryuk. On Listopad 29 września 2018, WIZARD SPIDER zmienił sposób komunikowania się ze swoimi ofiarami. Jak widać w poprzedniej wersji notatki z okupu, WIZARD SPIDER zawierał swój adres BTC i adresy e-mail. Jednak ostatnie warianty Ryuk nie zawierają już adresu BTC – tylko adresy e-mail. W notatce z okupem podano, że ofiara otrzyma adres BTC jako odpowiedź od WIZARD SPIDER. Nowy okup można zobaczyć poniżej.

Rysunek 4. Ransom Ryuk z usuniętym adresem BTC

wczesne pliki binarne Ryuk z usunięciem adresu BTC zawierały ścieżkę do PDB o wartościC:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. ta ścieżka do PDB zaczęła pojawiać się w listopadzie. 29, 2018. Usunięcie adresów BTC nastąpiło dzień po U. S. Departament Sprawiedliwości odpieczętowane oskarżenia dla dwóch osób zaangażowanych w ułatwianie wypłat z samas adresów Bitcoin.

płatności okupu

na podstawie zaobserwowanych transakcji na znane adresy BTC Ryuk, żądanie okupu znacznie się różni. Sugeruje to, że WIZARD SPIDER (podobnie jak INDRIK SPIDER z BitPaymer) oblicza kwotę okupu na podstawie wielkości i wartości organizacji ofiary. Do tej pory najniższy zaobserwowany okup wynosił 1,7 BTC, a najwyższy 99 BTC. Z 52 znanymi transakcjami rozłożonymi na 37 adresach BTC (w chwili pisania tego tekstu), WIZARD SPIDER zarobił 705,80 BTC, co ma aktualną wartość 3,7 miliona dolarów (USD). Z niedawnym spadkiem wartości BTC do USD, prawdopodobnie ponury pająk zyskał więcej. Tabele w dodatku zawierają zestaw znanych adresów BTC Ryuk wyodrębnionych z binariów Ryuk, które uważa się za tylko podzbiór adresów BTC Ryuk.

jak rozpowszechniane jest oprogramowanie Ransomware Ryuk

CrowdStrike® przeprowadził wiele działań w odpowiedzi na infekcje Ryuk, w których trickbot został również zidentyfikowany na gospodarzach w środowisku ofiary. CrowdStrike Falcon Intelligence ™ ® uważa, że wstępny kompromis jest przeprowadzany za pośrednictwem Trickbota, który zazwyczaj jest dystrybuowany za pośrednictwem poczty spamowej lub za pomocą Emotet (opracowanej i obsługiwanej przez MUMMY SPIDER) geo-opartej na funkcji pobierania. Falcon Intelligence monitoruje geograficzną aktywność pobierania z Emotet, a podczas 2018, MUMMY SPIDER był zapalonym zwolennikiem WIZARD SPIDER, głównie dystrybuując Trickbota do ofiar Emotet w Wielkiej Brytanii, Stanach Zjednoczonych i Kanadzie.

niektóre moduły Trickbota (takie jakpwgrab) mogą pomóc w odzyskiwaniu danych potrzebnych do skompromitowania środowiska — zaobserwowano w szczególności moduł SOCKS tunelujący ruch PowerShell Empire w celu przeprowadzenia rozpoznania i ruchu bocznego. Poprzez CrowdStrike ir engagements zaobserwowano, że WIZARD SPIDER wykonuje następujące zdarzenia w sieci ofiary, których celem jest wypchnięcie binarnego Ryuk:

- wykonywany jest zasłonięty skrypt PowerShell i łączy się ze zdalnym adresem IP.

- odwrotna powłoka jest pobierana i wykonywana na skompromitowanym hoście.

- skrypty PowerShell anti-logging są wykonywane na hoście.

- rozpoznanie sieci odbywa się przy użyciu standardowych narzędzi wiersza poleceń systemu Windows wraz z zewnętrznymi narzędziami.

- ruch boczny w sieci jest włączony za pomocą protokołu zdalnego pulpitu (RDP).

- tworzone są Konta użytkowników serwisu.

- PowerShell Empire jest pobrany i zainstalowany jako usługa.

- ruch poprzeczny jest kontynuowany do momentu odzyskania uprawnień w celu uzyskania dostępu do kontrolera domeny.

- PSEXEC jest używany do wypychania pliku binarnego Ryuk do poszczególnych hostów.

- Skrypty wsadowe są wykonywane w celu zakończenia procesów / usług i usunięcia kopii zapasowych, a następnie binarnego Ryuk.

od Hermes do Ryuk: Podobieństwa& różnice

Hermes ransomware, poprzednik Ryuka, został po raz pierwszy rozpowszechniony w lutym 2017 roku. Zaledwie miesiąc po jego wydaniu został napisany dekryptor dla Hermesa, a następnie wydanie wersji 2.0 w kwietniu 2017, która naprawiła luki w jego implementacji kryptograficznej. Od tej wersji jedynym sposobem na odzyskanie plików przez ofiarę jest prywatny klucz szyfrujący, który uzyskuje się płacąc okup. Pod koniec sierpnia 2017 roku wydano Hermes w wersji 2.1.

Hermes był pierwotnie sprzedawany na forach za 300 USD. Po zakupie kupujący otrzymał kompilację obsługującą dwa adresy e-mail, dekryptor i unikalną parę kluczy RSA. Jeśli nabywca chciał więcej adresów e-mail, byli zobowiązani do zakupu kolejnej kompilacji za dodatkowe $ 50. Wydaje się, że sprzedawca Hermes ransomware zatrzymał lub ograniczył reklamy na forach w 2017 roku.

wczesne wersje Hermes zostały podobno zainstalowane za pośrednictwem dostępnych w Internecie serwerów RDP chronionych przez słabe poświadczenia. W październiku 2017 r. Hermes został wdrożony jako destrukcyjne rozproszenie dla społeczeństwa na rzecz światowego międzybankowego kompromisu finansowego (SWIFT) w Far Eastern International Bank (FEIB) na Tajwanie. Rola Hermesa w ataku SWIFT jest opisana bardziej szczegółowo w sekcji Atrybucja na końcu tego bloga. W marcu 2018, Hermes zaobserwowano kierowania użytkowników w Korei Południowej za pośrednictwem greenflash Sundown exploit kit.

w połowie sierpnia 2018 r.zmodyfikowana wersja Hermesa, nazwana Ryuk, zaczęła pojawiać się w publicznym repozytorium złośliwego oprogramowania. Ryuk został dostosowany do docelowych środowisk korporacyjnych, a niektóre modyfikacje obejmują usunięcie kontroli anty-analizy. Kontrole te obejmują sprawdzenie bloku środowiska procesowego (PEB), aby sprawdzić, czy pole jest BeingDebugged, lub zapytanie PEB, aby sprawdzić, czy pole NtGlobalFlag zostało ustawione; sprawdzenie, czy host jest uruchomiony VirtualBox, wywołując instrukcję CPUID; i upewnienie się, że język hosta nie jest rosyjski, ukraiński lub białoruski. Z perspektywy procesu i Pliku Hermes i Ryuk w podobny sposób celują w pliki. Podstawowe różnice to logika Ryuka, która obsługuje dostęp do plików oraz użycie drugiego, wbudowanego publicznego klucza RSA.

poniżej znajdują się cechy, które nie uległy zmianie:

- szyfruje pliki przy użyciu RSA-2048 i AES-256

- przechowuje klucze w pliku wykonywalnym przy użyciu zastrzeżonego formatu Microsoft SIMPLEBLOB

- szyfruje zamontowane urządzenia i zdalne hosty

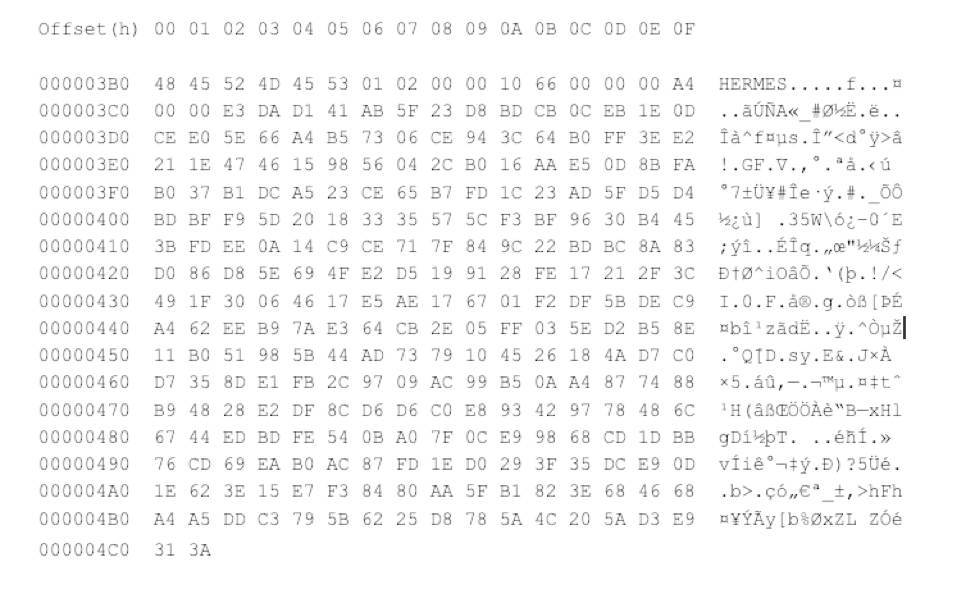

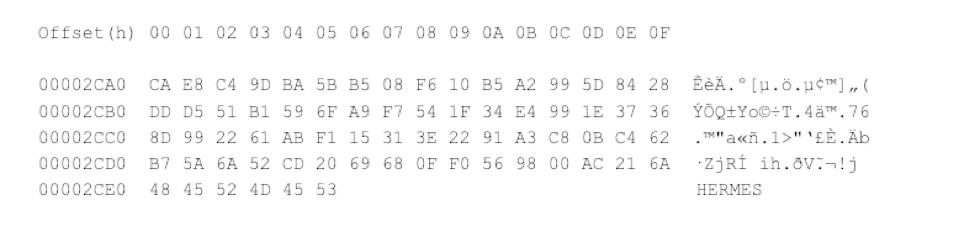

- używa znacznika pliku

HERMES, aby zaznaczyć lub sprawdzić, czy plik nie został zaszyfrowany

inną zauważalną różnicą między Hermes i Ryuk jest sposób tworzenia kluczy szyfrujących. Hermes rozpoczyna inicjalizację szyfrowania, najpierw generując parę kluczy publicznych i prywatnych RSA-określaną jako „klucz ofiary”.”Generowany jest klucz AES – 256, a prywatny klucz RSA ofiary jest szyfrowany w trybie AES-CBC. Kontrolowany przez atakującego publiczny klucz RSA jest używany do szyfrowania klucza AES (wcześniej używanego do szyfrowania prywatnego klucza RSA ofiary). Następnie dla każdego zaszyfrowanego pliku generowany jest klucz AES, który służy do szyfrowania pliku. Wreszcie klucz AES dla każdego pliku jest szyfrowany za pomocą klucza publicznego RSA ofiary, a następnie przechowywany na końcu pliku.

Ryuk zawiera tę samą logikę, ale nie generuje już pary kluczy RSA specyficznych dla ofiary. Zamiast tego Ryuk ma dwa publiczne klucze RSA osadzone w pliku wykonywalnym, a to, co było wcześniej kluczem prywatnym RSA ofiary, jest zaszyfrowane i osadzone w pliku wykonywalnym. Ponieważ Ryuk nie generuje pary kluczy RSA specyficznych dla ofiary, wszystkie hosty mogą być odszyfrowane tym samym kluczem deszyfrującym. Może się to wydawać wadą projektu, ale tak nie jest, ponieważ Ryuk ma unikalny klucz dla każdego pliku wykonywalnego.

Jeśli pojedynczy plik wykonywalny jest używany dla pojedynczego środowiska ofiary, nie ma żadnych konsekwencji, jeśli klucze prywatne są wyciekłe, ponieważ odszyfruje tylko uszkodzenia z pojedynczego pliku wykonywalnego Ryuk. W związku z tym jest bardzo prawdopodobne, że Ryuk wstępnie generuje pary kluczy RSA dla każdej ofiary. Jest to prawdopodobnie bezpieczniejsze, ponieważ system ofiary nigdy nie będzie miał dostępu do niezaszyfrowanych parametrów pary kluczy RSA bez płacenia okupu. To podejście jest podobne do oprogramowania BITPAYMER ransomware INDRIKA pająka, które generuje próbkę specyficzną dla ofiary za pomocą zakodowanego klucza publicznego.

funkcjonalność Ryuk: Analiza Techniczna

istnieją dwa typy plików binarnych Ryuk: dropper (co nie jest powszechnie obserwowane) i plik wykonywalny Ryuk payload. Odzyskiwanie kroplomierzy Ryuk jest rzadkie, ze względu na ładunek wykonywalny Ryuk usuwający kroplomierz podczas wykonywania. Po wykonaniu, kroplomierz konstruuje ścieżkę folderu instalacyjnego. Ścieżka do folderu jest tworzona przez wywołanie GetWindowsDirectoryW, a następnie wstawienie bajtu null na czwarty znak ścieżki. Jest to używane do utworzenia łańcucha, który zawiera ścieżkę litery dysku. Jeśli system operacyjny hosta to Windows XP lub wcześniejszy, do ścieżki listu dysku dołączany jest ciąg Documents and Settings\Default User\. Jeśli hostem jest System Windows Vista lub nowszy, łańcuch users\Public\ jest dołączany do ścieżki litery dysku. W systemie Windows XP przykładowa ścieżka do folderu to C:\Documents and Settings\Default User\, a w systemie Windows Vista lub nowszym ścieżka to C:\Users\Public.

powstaje losowa nazwa pliku wykonywalnego. Jest on tworzony przez wywołanie _srandz wartością początkową zwracaną z wywołania GetTickCount, następnie _rand jest wywoływany w sposób ciągły, aż do połączenia pięciu znaków alfabetu. Następnie dołączane jest rozszerzenie .exe. Zakraplacz sprawdza, czy host jest 32-czy 64-bitowy, wywołując IsWow64Process I zapisuje jeden z dwóch wbudowanych plików wykonywalnych ładunku odpowiadających architekturze hosta. Nowo napisany plik wykonywalny jest następnie uruchamiany przez wywołanie ShellExecuteW. Plik wykonywalny Ryuk payload napisany przez dropper jest komponentem Ryuk, który zawiera rdzeń logiki do szyfrowania plików na hoście.

Ryuk jest w ciągłym rozwoju. W ostatnich miesiącach pliki binarne Ryuk nadal odbiegają coraz bardziej od oryginalnego kodu źródłowego Hermesa, a aktorzy zagrożeń często dodają i usuwają funkcjonalność. W listopadzie 2018 r. Falcon Intelligence zidentyfikowało nowe funkcje dodane do Ryuk, które obejmowały anty-analityczną nieskończoną pętlę, żądanie podobne do ping do adresu IP po zakończeniu procesu szyfrowania oraz dodanie dołączonego rozszerzenia pliku dla zaszyfrowanych plików. Z tych trzech nowych funkcji, tylko rozszerzenie pliku jest nadal obecny w pliku wykonywalnym skompilowanym w grudniu. 20, 2018.

Szyfrowanie plików

w porównaniu z innymi rodzinami oprogramowania ransomware, Ryuk ma bardzo niewiele zabezpieczeń zapewniających stabilność hosta, nie szyfrując plików systemowych. Na przykład wiele rodzin oprogramowania ransomware zawiera obszerne listy rozszerzeń plików lub nazw folderów, które nie powinny być szyfrowane (biała lista), ale Ryuk tylko białe listy trzech rozszerzeń: nie będzie szyfrować plików z rozszerzeniami exe, dlllub hrmlog. Ostatnim rozszerzeniem wydaje się być nazwa pliku dziennika debugowania stworzona przez oryginalnego dewelopera Hermes. Należy zauważyć, że na tej liście nie ma sys (sterowniki systemowe), ocx (rozszerzenie OLE control) i innych typów plików wykonywalnych. Szyfrowanie tych plików może spowodować niestabilność hosta. Wczesne wersje Ryuk zawierały białą listę plików ini I lnk, ale zostały one usunięte w ostatnich kompilacjach. Następujące nazwy folderów są również umieszczane na białej liście i nie są szyfrowane.

- Chrome

- Mozilla

- bin

- Windows

- Microsoft

- AhnLab

jest to tylko mały podzbiór nazw folderów, który powinien być umieszczony na białej liście w celu zapewnienia stabilności na hoście. Podczas wykonywania analizy dynamicznej nierzadko obserwowano, jak Ryuk próbuje zaszyfrować pliki związane z bootloaderem systemu Windows (C:\Boot) lub inne krytyczne pliki i foldery. Z powodu braku odpowiedniej białej listy zainfekowana maszyna może z czasem stać się niestabilna i nie można jej uruchomić po ponownym uruchomieniu.

jak wspomniano w sekcji Hermes do Ryuk, Ryuk używa kombinacji szyfrowania symetrycznego (AES) i asymetrycznego (RSA) do szyfrowania plików. Bez klucza prywatnego dostarczonego przez kreatora pająka pliki nie mogą być odszyfrowane i nie można ich odzyskać. Do szyfrowania KAŻDEGO pliku tworzony jest wątek, a każdy plik jest szyfrowany własnym kluczem AES. Po zaszyfrowaniu pliku do pliku dołączane jest rozszerzenie pliku .RYK. Wszystkie katalogi będą miały notatkę o żądaniu okupu (RyukReadMe.txt) zapisaną do katalogu.

Ryuk próbuje zaszyfrować wszystkie zamontowane dyski i hosty, które mają wpisy protokołu ARP (Address Resolution Protocol) (adresy IP) i wylicza wszystkie zamontowane dyski, wywołując GetLogicalDrives. Dla każdego zamontowanego napędu Ryuk wywołuje GetDriveTypeW, aby określić typ napędu. Jeśli Typ napędu nie jest płytą CD-ROM, pliki na dysku są szyfrowane. Aby pobrać adresy IP z wpisami ARP, Ryuk wywołuje GetIpNetTable. Iteracje przez wszystkie wpisy, a następnie próbuje wyliczyć pliki i foldery na zdalnym hoście i zaszyfrować pliki.

Persistence

obecne wersje Ryuk nie zawierają już funkcji persistence. Wcześniej, aby zachować trwałość na hoście, Ryuk utworzył wpis rejestru pod kluczem Run przy użyciu powłoki Windows cmd.exe. Poniższy wiersz poleceń został użyty do zapisu do klucza uruchamiania rejestru svchos do HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run z wartością będącą ścieżką do pliku wykonywalnego Ryuk.

proces Injection

Ryuk nie szyfruje plików z własnej przestrzeni pamięci procesu, ale wstrzykuje do zdalnego procesu. Przed wstrzyknięciem do zdalnego procesu, Ryuk próbuje dostosować swoje uprawnienia tokena do SeDebugPrivilege. Nie podejmuje żadnych działań, jeśli zmiana uprawnień tokena nie powiedzie się. Przed wstrzyknięciem do zdalnego procesu, Ryuk wywołuje również CreateToolhelp32Snapshot, aby wyliczyć wszystkie uruchomione procesy. Jeśli zostanie znaleziony proces, który nie ma nazwy csrss.exe, explorer.exe, lsaas.exe, lub działa pod kontem systemowym NT AUTHORITY, Ryuk wstrzyknie się do tego pojedynczego procesu. Upewniając się, że proces nie działa pod NT AUTHORITY, Programiści zakładają, że proces nie działa pod innym kontem i dlatego może być zapisany na. Ryuk używa kombinacji VirtualAlloc, WriteProcessMemory I CreateRemoteThread, aby wstrzyknąć się do zdalnego procesu.

polecenia zakończenia procesu/usługi i Anti-Recovery

w przeciwieństwie do innych rodzin oprogramowania ransomware, Ryuk nie zawiera funkcji zakończenia procesu / usługi i anti-recovery wbudowanych w plik wykonywalny. W przeszłości Ryuk zawierał te możliwości, ale zostały one usunięte i są zawarte w dwóch plikach wsadowych.

plik wsadowy kill.bat zawiera polecenia do zatrzymywania usług, wyłączania usług i zabijania procesów. Procesy i usługi są zatrzymywane, aby upewnić się, że nie istnieją otwarte uchwyty dla plików, które zostaną zaszyfrowane. Poniższy rysunek jest podzbiorem każdego polecenia.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Rysunek 1. Zakończenie procesu /usługikill.bat polecenia

CrowdStrike zaobserwował inny plik wsadowy o nazwiewindows.bat, co utrudnia Odzyskiwanie plików na komputerze ofiary. Należy zauważyć, że nazwy plików mogą być dowolnie zmieniane przez podmioty zagrażające. Zawartość pliku wsadowego przedstawiono poniżej na rysunku 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Rysunek 2. Anti-Recoverywindow.bat

te polecenia Anti-forensic recovery są dość interesujące i wydają się wykorzystywać nieudokumentowaną funkcję polecenia zmiany rozmiaruvssadmin. Podczas gdy pierwsze polecenie na rysunku 2 powyżej, vssadminDelete Shadows /all /quiet, jest powszechnie używane przez ransomware, opcja polecenia vssadminresize shadowstorage jest rzadko używana. W sytuacjach, gdy kopie nie zostały utworzone przez vssadmin, ale przez aplikacje innych firm (takie jak oprogramowanie do tworzenia kopii zapasowych), vssadmin może wyświetlić błąd i nie usunąć kopii zapasowych. Jeden z takich błędów stwierdza: „migawki zostały znalezione, ale były poza dozwolonym kontekstem. Spróbuj usunąć je za pomocą aplikacji do tworzenia kopii zapasowych, która je utworzyła.”Polecenievssadmin resize shadowstorage to” hack”, który polega navssadmin, aby usunąć pamięć masową, gdy kopie cieni są zmieniane w rozmiarze. Wymusza to usunięcie kopii cienia niezależnie od kontekstu. Polecenie działa poprzez zmianę rozmiaru domyślnego rozmiaru woluminu cienia z 10% do 401 MB (Minimalny rozmiar to 300 MB). Następnie shadow storage jest ustawiony na unbounded, co pozwala na wykorzystanie całej dostępnej przestrzeni dyskowej. Kopie cieni są następnie usuwane przez wywołanie poleceniavssadmin Delete Shadows /all /quiet po raz drugi.

ostateczny zestaw poleceń usuwa pliki na podstawie ich rozszerzenia lub lokalizacji folderów. Argumenty polecenia są dladel Usuń pliki we wszystkich podkatalogach (/s) w trybie cichym (/q) bez pytania użytkownika o potwierdzenie i wymusić (/f) usunięcie pliku. Rozszerzenia plików są dla wirtualnego dysku twardego (.VHD), Avantrix Backup Plus pliki (.bac), kopia zapasowa (.bak), plik katalogu kopii zapasowych systemu Windows (.wbcat), plik narzędzia do tworzenia kopii zapasowych systemu Windows (.bfk), Pliki Ustawień (.set), plik kopii zapasowej systemu Windows (.win), obrazy dysków (.dsk) I wszystkie foldery zaczynające się od kopii zapasowej. Zauważ, że ponieważ polecenie del nie usuwa bezpiecznie pliku (tzn., nadpisanie pliku przed usunięciem), pewien poziom odzyskiwania plików może być możliwy za pomocą narzędzi kryminalistycznych. Ostatnie polecenie del %0 usuwa plik .bat.

polecenia Anti-recovery używane przez Ryuk są bardziej rozbudowane niż większość rodzin oprogramowania ransomware. Polecenia te nie były jeszcze używane przez inne rodziny oprogramowania ransomware. Oznacza to, że podmioty zagrażające mają dogłębną wiedzę na temat oprogramowania do tworzenia kopii zapasowych dla przedsiębiorstw.

Attribution

Korea Północna

Open-source reporting twierdzi, że Hermes ransomware został opracowany przez północnokoreańską grupę STARDUST CHOLLIMA (której działalność została publicznie zgłoszona jako część „Lazarus Group”), ponieważ Hermes został stracony na hoście podczas szybkiego kompromisu FEIB w październiku 2017. Tabela 1 zawiera próbki, które można przypisać kompromisowi. Dwa pliki wykonywalne związane z Hermesem to bitsran.exe I RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (build 30319) |

| RSW7B37.tmp | Hermes ransomware | Sun Oct 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | Unknown |

tabela 1. Informacje o plikach binarnych używanych w kompromisie FEIB SWIFT

pierwszy plik wykonywalny, bitsran.exe, jest zakraplaczem, a RSW7B37.tmp jest plikiem wykonywalnym Hermes ransomware. Celem kroplomierza jest propagowanie pliku wykonywalnego Hermes w sieci poprzez tworzenie zaplanowanych zadań w sesjach SMB przy użyciu twardych poświadczeń. Następnie plik wykonywalny Hermes szyfruje pliki na hoście. Warto zauważyć, że kompilator i linker dla Hermesa różni się od innych plików wykonywalnych. Wszystkie pliki wykonywalne z wyjątkiem Hermesa zostały skompilowane z Visual Studio 10, z linkerem Visual Studio 10. Hermes natomiast został skompilowany z Visual Studio 9, z nieznanym linkerem.

Jeśli znaczniki czasu są poprawne, dwa pliki wykonywalne (bitsran.exe IRSW7B37.tmp) zostały skompilowane w ciągu czterech godzin i trzech minut od siebie. Ze względu na krótki czas, w którym Hermes był dołączany do pliku wykonywalnego, który był zakodowany na twardo z poświadczeniami sieci FEIB, Falcon Intelligence ocenia, że STARDUST CHOLLIMA prawdopodobnie miał dostęp do kodu źródłowego Hermesa lub osoba trzecia skompilowała i zbudowała dla nich nową wersję. W przeciwieństwie do innych wariantów Hermesa, RSW7B37.tmp nie dołącza wyeksportowanego i zaszyfrowanego klucza AES do końca pliku. Rysunek 5 to plik zaszyfrowany przez Hermes z wyeksportowanym kluczem AES dołączonym do końca pliku jako stopka.

Rysunek 5. Przykład Stopka Hermesa z zaszyfrowanym kluczem AES

Rysunek 6 to koniec pliku zaszyfrowanego przez wariant HermesaRSW7B37.tmp używany w ataku SWIFT. Stopka zawiera tylko znacznik HERMES, ale nie wyeksportowany klucz AES.

Przykład Stopka Hermes w ataku FEIB SWIFT z zaszyfrowanym kluczem AES brak

bez zaszyfrowanego klucza AES dołączonego do zaszyfrowanych plików, nawet jeśli klucz prywatny użyty do szyfrowania został odzyskany, pliki nie mogły zostać odszyfrowane. Dlatego plik wykonywalny Hermes użyty w ataku FEIB SWIFT nigdy nie został użyty do okupu maszyny, ale raczej do zniszczenia danych ofiary.

aktorzy Kryminalni działający z Rosji

Wywiad Sokoła ma średnio wysokie zaufanie, że aktorzy czarodzieja pająka działają poza Rosją. Hermes był pierwotnie reklamowany na exploitin. To rosyjskojęzyczne forum jest dobrze znanym rynkiem sprzedaży złośliwego oprogramowania i powiązanych usług podmiotom zagrożonym przestępczością. Gdyby Hermes rzeczywiście był spokrewniony ze Stardust CHOLLIMĄ, oznaczałoby to, że podmioty zagrażające Państwu Narodowemu sprzedają swoje usługi na rosyjskojęzycznych forach, co jest mało prawdopodobne.

Rosyjska teoria atrybucji jest również poparta wczesną reklamą Hermesa, w której stwierdzono, że ich „oprogramowanie nie działa i będzie działać na RU, UA, BY” . Odnosi się to do funkcjonalności zaimplementowanej w Hermes, aby sprawdzić hosta, aby upewnić się, że nie działa na rosyjskim, ukraińskim lub białoruskim systemie. Aby sprawdzić język hosta, pyta klucz rejestru HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ I wartość InstallLanguage. Jeśli maszyna ma wartość 0419 (rosyjski), 0422 (Ukraiński) lub 0423 (białoruski), wywoła ExitProcess, aby zatrzymać wykonywanie. Ta funkcjonalność jest często uwzględniana przez programistów i sprzedawców złośliwego oprogramowania, którzy działają w Rosji, aby zmniejszyć ryzyko przyciągnięcia uwagi lokalnych organów ścigania i ścigania karnego.

wspierając dochodzenie w sprawie reakcji na incydent z udziałem Ryuka, Wywiad Falcon zauważył, że pliki związane ze śledztwem są przesyłane na stronę internetową skanującą pliki z adresu IP w Moskwie w Rosji. Plik, o którym mowa, był wariantem kill.bat, który zawierał polecenia wcześniej obserwowane tylko przez Ryuka wywołujące ShellExecute. Pliki mogły zostać przesłane przez ofiarę w Rosji, ale czas między usunięciem funkcji z plików binarnych Ryuk i włączeniem ich do kill.bat był bardzo krótki. Najbardziej prawdopodobnym scenariuszem jest testowanie, czykill.bat zostanie wykryty przez silniki antywirusowe.

Ponadto, podczas dochodzenia sądowego w sprawie sieci zagrożonej przez WIZARD SPIDER, usługi CrowdStrike odzyskały artefakty z nazwami plików w języku rosyjskim. Jeden plik został nazwany !!! files dlya raboty !!!.rar, co tłumaczy się jako „pliki do pracy.”Opierając się na tych czynnikach, istnieje znacznie więcej dowodów na poparcie hipotezy, że aktorzy WIZARD spider threat są rosyjskimi mówcami, a nie północnokoreańskimi.

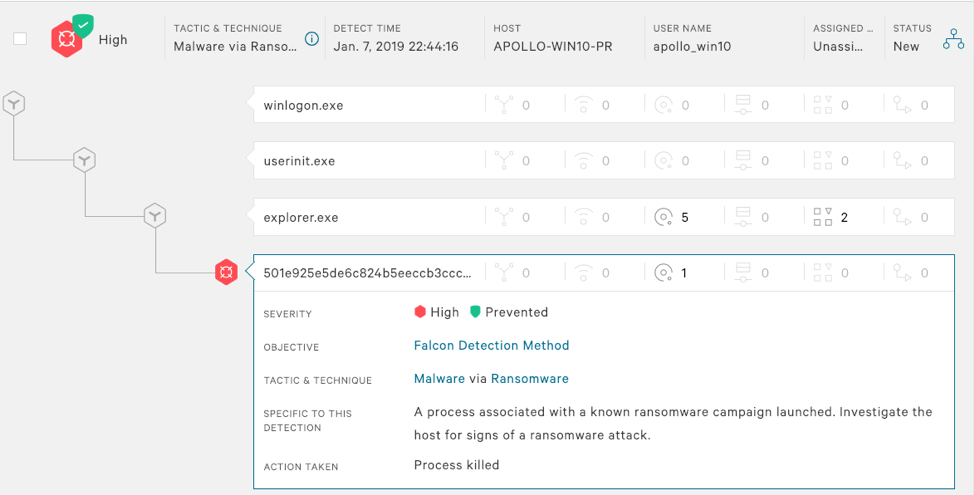

jak CrowdStrike może zapobiec Ryuk

Platforma Falcon ma możliwość wykrywania i zapobiegania Ryuk poprzez wykorzystanie wzorców zachowań wskazanych przez oprogramowanie ransomware. Włączając podejrzane blokowanie procesu, Falcon zapewnia, że Ryuk zostanie zabity na bardzo wczesnym etapie egzekucji. Ponadto algorytm uczenia maszynowego (ML) CrowdStrike zapewnia dodatkową ochronę przed tą rodziną złośliwego oprogramowania, jak pokazano poniżej.

dodatek

znane adresy i płatności BTC

| adres BTC | ogółem otrzymane | brak otrzymanych | całkowita wartość (USD) |

| 12vsqry1xrpjpcah8gwzdjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Przeczytaj historie z pierwszej linii reagowania na incydenty i uzyskaj informacje, które mogą pomóc w opracowaniu strategii bezpieczeństwa na rok 2019 w książce CrowdStrike Services Cyber Intrusion Casebook 2018.

- Przetestuj dla siebie program antywirusowy Falcon Prevent™ nowej generacji dzięki bezpłatnej 15-dniowej wersji próbnej już dziś.