WIZARD SPIDER est un groupe eCrime sophistiqué qui exploite le ransomware Ryuk depuis août 2018, ciblant les grandes organisations pour un retour de rançon élevé. Cette méthodologie, connue sous le nom de « chasse au gros gibier », signale un changement dans les opérations de WIZARD SPIDER. Cet acteur est un groupe criminel basé en Russie connu pour l’exploitation du logiciel malveillant TrickBot banking qui s’était principalement concentré sur la fraude par fil dans le passé.

Le nom de l’acteur GRIM SPIDER a été introduit dans la nomenclature de CrowdStrike en septembre 2018 pour le groupe qui exploite le ransomware Ryuk en tant que sous-groupe distinct de l’entreprise criminelle WIZARD SPIDER. Cependant, en juin 2019, d’autres preuves sont apparues qui ont permis à CrowdStrike d’évaluer avec une grande confiance que Ryuk est en fait exploité dans le cadre du groupe d’acteurs principal de WIZARD SPIDER.

CrowdStrike Intelligence utilisera désormais uniquement le nom d’acteur WIZARD SPIDER en association avec TrickBot et Ryuk. Le nom de l’acteur GRIM SPIDER a été déprécié.

Similaire à Samas et BitPaymer, Ryuk est spécifiquement utilisé pour cibler les environnements d’entreprise. La comparaison de code entre les versions de Ryuk et de Hermes ransomware indique que Ryuk a été dérivé du code source de Hermes et a été en cours de développement constant depuis sa sortie. Hermes est un ransomware de base qui a été observé pour la vente sur des forums et utilisé par de multiples acteurs de la menace. Cependant, Ryuk n’est utilisé que par WIZARD SPIDER et, contrairement à Hermès, Ryuk n’a été utilisé que pour cibler les environnements d’entreprise. Depuis l’apparition de Ryuk en août, les acteurs de la menace qui l’exploitent ont rapporté plus de 705.80 BTC sur 52 transactions pour une valeur actuelle totale de 3,701,893.98 USD.

Vous voulez les dernières informations sur le paysage des cybermenaces? Téléchargez le Rapport sur la Menace mondiale 2021

Téléchargez le Rapport sur la Menace mondiale 2021

- Notes de rançon Ryuk

- Paiements de rançon

- Comment le ransomware Ryuk est distribué

- D’Hermès à Ryuk: Similitudes&Différences

- Fonctionnalité Ryuk : Une analyse technique

- Cryptage des fichiers

- Persistance

- Injection de processus

- Commandes de terminaison de processus/Service et d’Anti-récupération

- Attribution

- Corée du Nord

- Les acteurs criminels opérant depuis la Russie

- Comment CrowdStrike peut empêcher Ryuk

- Annexe

- Adresses et paiements connus du portefeuille Ryuk BTC

- Indicators

- Additional Resources

Notes de rançon Ryuk

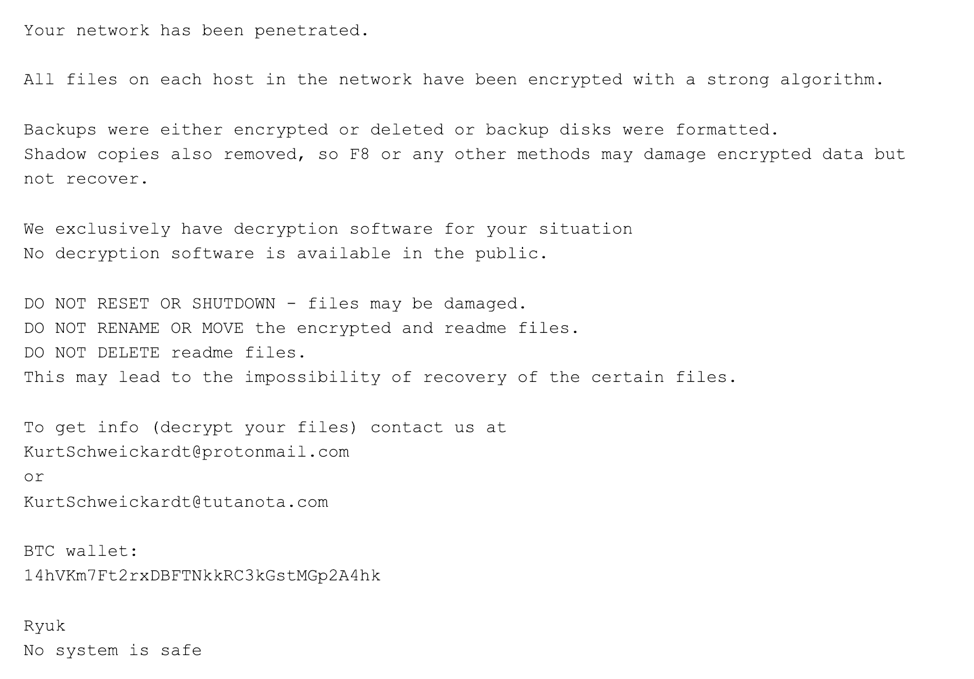

La note de rançon Ryuk est écrite dans un fichier nommé RyukReadMe.txt. Un certain nombre de modèles de demande de rançon différents ont été observés. Le corps du modèle est statique à l’exception de l’adresse e-mail et de l’adresse du portefeuille Bitcoin (BTC), qui peuvent changer. Les adresses e-mail contiennent généralement une adresse à protonmail.com et une autre adresse à tutanota.com . Les noms des e-mails sont généralement des acteurs et des réalisateurs ésotériques, mais des modèles Instagram ont également été observés. Fait intéressant, la note de rançon de la figure 3 est remarquablement similaire aux notes de rançon BitPaymer. Au moment d’écrire ces lignes, il n’est pas clair si WIZARD SPIDER copie les TTP (tactiques, techniques et procédures) et les notes de rançon de BitPaymer, ou si les groupes peuvent partager des informations entre eux.

Figure 3. Note de rançon Ryuk Ressemblant fortement à BitPaymer

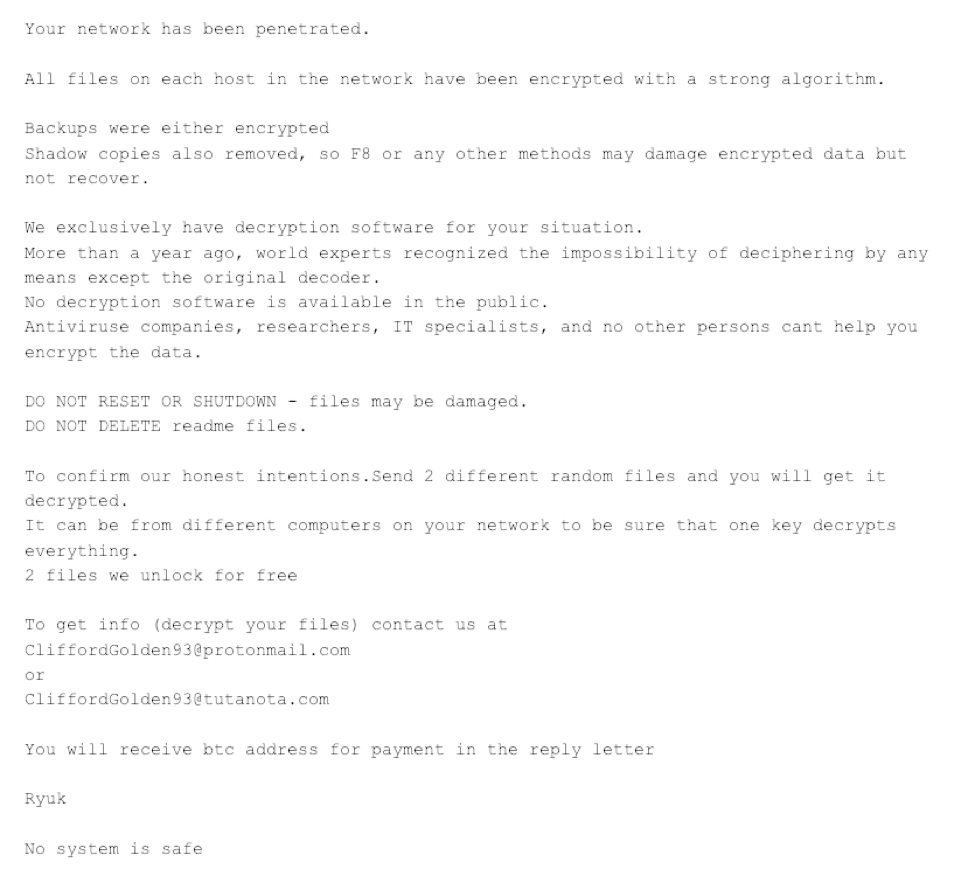

L’e-mail de rançon utilisé par Ryuk semble être unique pour chaque exécutable compilé. En utilisant les renseignements sur les menaces, notre équipe a observé plusieurs adresses e-mail différentes, mais les mêmes adresses BTC sur plusieurs exécutables Ryuk. Le Nov. 29, 2018, WIZARD SPIDER a changé la façon dont ils communiquaient avec leurs victimes. Comme on le voit dans la version précédente de la demande de rançon, WIZARD SPIDER comprenait leur adresse BTC et leurs adresses e-mail. Cependant, les variantes récentes de Ryuk ne contiennent plus l’adresse BTC — uniquement les adresses e-mail. La note de rançon indique que la victime recevra l’adresse BTC en réponse de WIZARD SPIDER. La nouvelle demande de rançon peut être vue ci-dessous.

Figure 4. Ryuk Ransom Avec l’adresse BTC supprimée

Les premiers binaires Ryuk avec la suppression de l’adresse BTC contenaient un chemin PDB de C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb.Ce chemin PDB a commencé à apparaître le novembre. 29, 2018. La suppression des adresses BTC a eu lieu un jour après les actes d’accusation descellés par le département de la Justice des États-Unis pour deux personnes impliquées dans la facilitation des retraits à partir d’adresses Samas Bitcoin.

Paiements de rançon

Sur la base des transactions observées à des adresses Ryuk BTC connues, la demande de rançon varie considérablement. Cela suggère que WIZARD SPIDER (comme INDRIK SPIDER avec BitPaymer) calcule le montant de la rançon en fonction de la taille et de la valeur de l’organisation victime. À ce jour, la rançon la plus basse observée était de 1,7 BTC et la plus élevée était de 99 BTC. Avec 52 transactions connues réparties sur 37 adresses BTC (à ce jour), WIZARD SPIDER a réalisé 705.80 BTC, qui a une valeur actuelle de 3.7 millions de dollars (USD). Avec la récente baisse de la valeur de la CTB en USD, il est probable que GRIM SPIDER ait davantage progressé. Les tableaux de l’annexe comprennent un ensemble d’adresses BTC Ryuk connues extraites des binaires Ryuk, qui ne sont supposées être qu’un sous-ensemble des adresses BTC Ryuk.

Comment le ransomware Ryuk est distribué

CrowdStrike® a mené plusieurs missions de réponse aux incidents (IR) en réponse aux infections Ryuk dans lesquelles TrickBot a également été identifié sur des hôtes dans l’environnement de la victime. CrowdStrike Falcon Intelligence ™® estime que le compromis initial est effectué via TrickBot, qui est généralement distribué soit par courrier indésirable, soit par l’utilisation de la fonction de téléchargement géo-basée Emotet (développée et exploitée par MUMMY SPIDER). Falcon Intelligence a surveillé l’activité de téléchargement géo-basée d’Emotet et, au cours de 2018, MUMMY SPIDER a été un fervent partisan de WIZARD SPIDER, distribuant principalement TrickBot aux victimes d’Emotet au Royaume-Uni, aux États-Unis et au Canada.

Certains modules de TrickBot (tels que pwgrab) pourraient aider à récupérer les informations d’identification nécessaires pour compromettre les environnements — le module SOCKS en particulier a été observé tunnelisant le trafic PowerShell Empire pour effectuer des reconnaissances et des mouvements latéraux. Grâce aux engagements CrowdStrike IR, WIZARD SPIDER a été observé effectuant les événements suivants sur le réseau de la victime, dans le but final de pousser le binaire Ryuk :

- Un script PowerShell obscurci est exécuté et se connecte à une adresse IP distante.

- Un shell inverse est téléchargé et exécuté sur l’hôte compromis.

- Les scripts d’anti-journalisation PowerShell sont exécutés sur l’hôte.

- La reconnaissance du réseau est effectuée à l’aide d’outils de ligne de commande Windows standard ainsi que d’outils téléchargés externes.

- Le mouvement latéral dans tout le réseau est activé à l’aide du protocole RDP (Remote Desktop Protocol).

- Des comptes d’utilisateurs de service sont créés.

- PowerShell Empire est téléchargé et installé en tant que service.

- Le mouvement latéral se poursuit jusqu’à ce que les privilèges soient récupérés pour accéder à un contrôleur de domaine.

- PSEXEC est utilisé pour pousser le binaire Ryuk vers des hôtes individuels.

- Les scripts batch sont exécutés pour mettre fin aux processus/services et supprimer les sauvegardes, suivis du binaire Ryuk.

D’Hermès à Ryuk: Similitudes&Différences

Hermes ransomware, le prédécesseur de Ryuk, a été distribué pour la première fois en février 2017. Un mois seulement après sa sortie, un décrypteur a été écrit pour Hermes, suivi de la sortie de la version 2.0 en avril 2017, qui a corrigé les vulnérabilités de son implémentation cryptographique. Depuis cette version, la seule façon pour une victime de récupérer des fichiers est avec la clé de cryptage privée, qui est obtenue en payant la rançon. Fin août 2017, la version 2.1 d’Hermes a été publiée.

Hermes était à l’origine vendu sur les forums pour 300 USD. Lors de son achat, l’acheteur a reçu une version prenant en charge deux adresses e-mail, un décrypteur et une paire de clés RSA unique. Si l’acheteur souhaitait plus d’adresses e-mail, il devait acheter une autre construction pour 50 additional supplémentaires. Le vendeur de ransomware Hermes semble avoir arrêté ou limité la publicité sur les forums en 2017.

Les premières versions d’Hermes auraient été installées via des serveurs RDP accessibles sur Internet et protégés par des informations d’identification faibles. En octobre 2017, Hermes a été déployé comme une distraction destructrice pour un compromis de la Society for Worldwide Interbank Financial Telecommunication (SWIFT) à la Far Eastern International Bank (FEIB) à Taiwan. Le rôle d’Hermès dans l’attaque SWIFT est décrit plus en détail dans la section Attribution à la fin de ce blog. En mars 2018, Hermes a été observé ciblant des utilisateurs en Corée du Sud via le kit d’exploit Greenflash Sundown.

À la mi-août 2018, une version modifiée d’Hermes, baptisée Ryuk, a commencé à apparaître dans un dépôt public de logiciels malveillants. Ryuk a été conçu pour cibler les environnements d’entreprise et certaines des modifications incluent la suppression des contrôles anti-analyse. Ces vérifications comprennent l’interrogation du bloc d’environnement de processus (PEB) pour voir si le champ est BeingDebugged, ou l’interrogation du PEB pour voir si le champ NtGlobalFlag a été défini ; vérifier si l’hôte exécute VirtualBox en appelant l’instruction CPUID ; et s’assurer que la langue de l’hôte n’est pas le russe, l’ukrainien ou le biélorusse. Du point de vue des processus et des fichiers, Hermes et Ryuk ciblent les fichiers de la même manière. Les principales différences sont la logique de Ryuk qui gère l’accès aux fichiers et l’utilisation d’une seconde clé publique RSA intégrée.

Les caractéristiques suivantes n’ont pas changé:

- Chiffre les fichiers en utilisant RSA-2048 et AES-256

- Stocke les clés dans l’exécutable en utilisant le format propriétaire Microsoft SIMPLEBLOB

- Chiffre les périphériques montés et les hôtes distants

- Utilise un marqueur de fichier de

HERMESpour marquer ou vérifier si un fichier a été chiffré

>

Une autre différence notable entre Hermes et Ryuk est la façon dont les clés de chiffrement sont créées. Hermes démarre l’initialisation du chiffrement en générant d’abord une paire de clés publique et privée RSA — appelée » clé victime « . »Une clé AES-256 est générée et la clé privée RSA de la victime est chiffrée en mode AES-CBC. La clé publique RSA contrôlée par l’attaquant est utilisée pour chiffrer la clé AES (précédemment utilisée pour chiffrer la clé privée RSA de la victime). Ensuite, pour chaque fichier chiffré, une clé AES est générée, qui est utilisée pour chiffrer le fichier. Enfin, la clé AES de chaque fichier est chiffrée avec la clé publique RSA de la victime, puis stockée à la fin du fichier.

Ryuk contient la même logique, mais ne génère plus la paire de clés RSA spécifique à la victime. Au lieu de cela, Ryuk a deux clés RSA publiques intégrées dans l’exécutable, et ce qui était auparavant la clé privée RSA de la victime est crypté et intégré dans l’exécutable. Comme Ryuk ne génère pas de paire de clés RSA spécifique à la victime, tous les hôtes peuvent être déchiffrés avec la même clé de déchiffrement. Cela peut sembler être un défaut de conception, mais ce n’est pas le cas, car Ryuk a une clé unique pour chaque exécutable.

Si un seul exécutable est utilisé pour un seul environnement victime, il n’y a aucune répercussion si les clés privées sont divulguées car elles ne déchiffreront que les dommages causés par un seul exécutable Ryuk. Ainsi, il est très probable que Ryuk pré-génère les paires de clés RSA pour chaque victime. C’est sans doute plus sûr, car le système de la victime n’aura jamais accès aux paramètres non chiffrés de la paire de clés RSA sans payer la rançon. Cette approche est similaire au ransomware BitPaymer d’INDRIK SPIDER, qui génère un échantillon spécifique à la victime avec une clé publique codée en dur.

Fonctionnalité Ryuk : Une analyse technique

Il existe deux types de binaires Ryuk : un compte-gouttes (qui n’est pas couramment observé) et la charge utile exécutable Ryuk. La récupération des compte-gouttes Ryuk est rare, car la charge utile exécutable Ryuk supprime le compte-gouttes lors de son exécution. Lors de l’exécution, le compte-gouttes construit un chemin de dossier d’installation. Le chemin du dossier est créé en appelant GetWindowsDirectoryW, puis en insérant un octet nul au quatrième caractère du chemin. Ceci est utilisé pour créer une chaîne contenant le chemin de la lettre du lecteur. Si le système d’exploitation hôte est Windows XP ou une version antérieure, la chaîne Documents and Settings\Default User\ est ajoutée au chemin de la lettre du lecteur. Si l’hôte est Windows Vista ou plus récent, la chaîne users\Public\ est ajoutée au chemin de la lettre du lecteur. Pour Windows XP, un exemple de chemin de dossier serait C:\Documents and Settings\Default User\, et pour Windows Vista ou supérieur, le chemin serait C:\Users\Public.

Un nom de fichier exécutable aléatoire est alors construit. Il est créé en appelant _srand avec une valeur de départ renvoyée par l’appel de GetTickCount, puis _rand est appelé en continu jusqu’à ce que cinq caractères alphabétiques soient concaténés ensemble. L’extension .exe est ensuite ajoutée. Le compte-gouttes vérifie si l’hôte est 32 bits ou 64 bits en appelant IsWow64Process et écrit l’un des deux exécutables de charge utile intégrés correspondant à l’architecture de l’hôte. L’exécutable nouvellement écrit est ensuite exécuté en appelant ShellExecuteW. L’exécutable de charge utile Ryuk écrit par le compte-gouttes est le composant Ryuk qui contient la logique de base pour chiffrer les fichiers sur l’hôte.

Ryuk est en développement constant. Ces derniers mois, les binaires Ryuk ont continué à s’écarter de plus en plus du code source original d’Hermes, les acteurs de la menace ajoutant et supprimant souvent des fonctionnalités. En novembre 2018, Falcon Intelligence a identifié de nouvelles fonctionnalités ajoutées à Ryuk, notamment une boucle infinie anti-analyse, une demande de type ping vers une adresse IP une fois le processus de cryptage terminé et l’ajout d’une extension de fichier ajoutée pour les fichiers cryptés. Parmi ces trois nouvelles fonctionnalités, seule l’extension de fichier est toujours présente dans un exécutable compilé le décembre. 20, 2018.

Cryptage des fichiers

Par rapport aux autres familles de ransomwares, Ryuk dispose de très peu de garanties pour assurer la stabilité de l’hôte en ne chiffrant pas les fichiers système. Par exemple, de nombreuses familles de ransomwares contiennent de nombreuses listes d’extensions de fichiers ou de noms de dossiers qui ne doivent pas être chiffrés (liste blanche), mais Ryuk ne liste que trois extensions : Il ne cryptera pas les fichiers avec les extensions exe, dll, ou hrmlog. La dernière extension semble être un nom de fichier de journal de débogage créé par le développeur Hermes d’origine. Il convient de noter que sys (pilotes système), ocx (extension de contrôle OLE) et d’autres types de fichiers exécutables sont absents de cette liste. Chiffrer ces fichiers pourrait rendre l’hôte instable. Les premières versions de Ryuk incluaient la liste blanche des fichiers ini et lnk, mais ceux-ci ont été supprimés dans les versions récentes. Les noms de dossiers suivants sont également sur liste blanche et non chiffrés.

- Chrome

- Mozilla

- Recycler.bin

- Windows

- Microsoft

- AhnLab

Ce n’est qu’un petit sous-ensemble de noms de dossiers qui doivent être mis sur liste blanche afin d’assurer la stabilité sur l’hôte. Lors de l’analyse dynamique, il n’était pas rare d’observer Ryuk tenter de chiffrer des fichiers liés au chargeur de démarrage Windows (C:\Boot) ou d’autres fichiers et dossiers critiques. En raison de l’absence de liste blanche appropriée, une machine infectée peut devenir instable avec le temps et ne pas démarrer si elle est redémarrée.

Comme mentionné dans la section Hermes to Ryuk, Ryuk utilise une combinaison de chiffrement symétrique (AES) et asymétrique (RSA) pour chiffrer les fichiers. Sans la clé privée fournie par WIZARD SPIDER, les fichiers ne peuvent pas être déchiffrés et sont irrécupérables. Un thread est créé pour le cryptage de chaque fichier et chaque fichier est crypté avec sa propre clé AES. Une fois le fichier crypté, une extension de fichier .RYK est ajoutée au fichier. Tous les répertoires auront une note de rançon de (RyukReadMe.txt) écrite dans le répertoire.

Ryuk tente de chiffrer tous les lecteurs montés et les hôtes qui ont des entrées ARP (Address Resolution Protocol) (adresses IP) et il énumère tous les lecteurs montés en appelant GetLogicalDrives. Pour chaque lecteur monté, Ryuk appelle GetDriveTypeW pour déterminer le type de lecteur. Si le type de lecteur n’est pas un CD-ROM, les fichiers du lecteur sont cryptés. Pour récupérer les adresses IP qui ont des entrées ARP, Ryuk appelle GetIpNetTable. Il parcourt toutes les entrées, puis tente d’énumérer les fichiers et les dossiers sur l’hôte distant et de chiffrer les fichiers.

Persistance

Les versions actuelles de Ryuk ne contiennent plus de fonctionnalité de persistance. Auparavant, pour rester persistant sur l’hôte, Ryuk a créé une entrée de registre sous la clé Run à l’aide du shell Windows cmd.exe. La ligne de commande suivante a été utilisée pour écrire dans le registre Run Key name svchos vers HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run avec la valeur étant le chemin d’accès à l’exécutable Ryuk.

Injection de processus

Ryuk ne chiffre pas les fichiers depuis son propre espace mémoire de processus, mais les injecte dans un processus distant. Avant d’injecter dans un processus distant, Ryuk tente d’ajuster ses privilèges de jeton pour avoir le SeDebugPrivilege. Il ne prend aucune action si l’ajustement des privilèges de jeton échoue. Avant d’injecter dans un processus distant, Ryuk appelle également CreateToolhelp32Snapshot pour énumérer tous les processus en cours d’exécution. Si un processus n’est pas nommé csrss.exe, explorer.exe, lsaas.exe, ou s’exécute sous le compte système NT AUTHORITY, Ryuk s’injectera dans ce processus unique. En s’assurant que le processus ne s’exécute pas sous NT AUTHORITY, les développeurs supposent que le processus ne s’exécute pas sous un autre compte et peut donc être écrit. Ryuk utilise une combinaison de VirtualAlloc, WriteProcessMemory et CreateRemoteThread pour s’injecter dans le processus distant.

Commandes de terminaison de processus/Service et d’Anti-récupération

Contrairement à d’autres familles de ransomwares, Ryuk ne contient pas de fonctionnalités de terminaison de processus/service et d’anti-récupération intégrées dans l’exécutable. Dans le passé, Ryuk contenait ces fonctionnalités, mais elles ont été supprimées et sont contenues dans deux fichiers batch.

Le fichier batch kill.bat contient des commandes pour arrêter des services, désactiver des services et tuer des processus. Les processus et les services sont arrêtés pour s’assurer qu’il n’existe pas de poignées ouvertes pour les fichiers qui seront chiffrés. La figure suivante est un sous-ensemble de chaque commande.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Figure 1. Terminaison de processus / Services kill.batCommandes

CrowdStrike a observé un autre fichier batch, nommé windows.bat, ce qui rend la récupération de fichiers plus difficile sur la machine de la victime. Il convient de noter que les noms de fichiers peuvent être modifiés arbitrairement par les acteurs de la menace. Le contenu du fichier batch est illustré ci-dessous à la figure 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figure 2. Anti-Récupération window.batCommandes

Ces commandes de récupération anti-forensique sont assez intéressantes et semblent utiliser une fonctionnalité non documentée de la commande de redimensionnement vssadmin. Alors que la première commande de la figure 2 ci-dessus, vssadminDelete Shadows /all /quiet, est couramment utilisée par les ransomwares, l’option de commande vssadminresize shadowstorage est rarement utilisée. Dans les situations où des copies fantômes n’ont pas été créées par vssadmin, mais par des applications tierces (telles que des logiciels de sauvegarde), vssadmin peut afficher une erreur et ne pas supprimer les sauvegardes. L’une de ces erreurs indique: « Des instantanés ont été trouvés, mais ils se trouvaient en dehors du contexte autorisé. Essayez de les supprimer avec l’application de sauvegarde qui les a créés. »La commande vssadmin resize shadowstorage est un « hack » qui s’appuie sur vssadmin pour supprimer le stockage lorsque les copies fantômes sont redimensionnées. Cela force les copies fantômes à être supprimées quel que soit leur contexte. La commande fonctionne en redimensionnant la taille du volume d’ombre par défaut de 10% à 401 Mo (la taille minimale est de 300 Mo). Ensuite, le stockage fantôme est défini sur illimité, ce qui lui permet d’utiliser tout l’espace disque disponible. Les shadow copies sont ensuite supprimées en appelant la commande vssadmin Delete Shadows /all /quiet une deuxième fois.

L’ensemble final de commandes supprime les fichiers en fonction de leur extension ou de leur emplacement de dossier. Les arguments de la commande sont pour del supprimer des fichiers dans tous les sous-répertoires (/s) en mode silencieux (/q) sans demander à l’utilisateur de confirmer et de forcer (/f) la suppression d’un fichier. Les extensions de fichier sont pour le disque dur virtuel (.VHD), les fichiers Avantrix Backup Plus (.bac), la copie de sauvegarde (.bak), le fichier de catalogue de sauvegarde Windows (.wbcat), le fichier Utilitaire de sauvegarde Windows (.bfk), fichiers de configuration (.set), Fichier de sauvegarde Windows (.win), Images de disque (.dsk) et tous les dossiers qui commencent par la sauvegarde. Notez que puisque la commande del ne supprime pas de manière sécurisée un fichier (c’est-à-dire, écraser un fichier avant la suppression), un certain niveau de récupération de fichier peut être possible à l’aide d’outils médico-légaux. La dernière commande de del %0 supprime le fichier .bat en cours d’exécution.

Les commandes anti-récupération utilisées par Ryuk sont plus étendues que la plupart des familles de ransomwares. Ces commandes n’ont pas encore été observées utilisées par d’autres familles de ransomwares. Cela indique que les acteurs de la menace ont une compréhension approfondie des logiciels de sauvegarde d’entreprise.

Attribution

Corée du Nord

Des rapports open-source ont affirmé que le ransomware Hermes avait été développé par le groupe nord-coréen STARDUST CHOLLIMA (dont les activités ont été rapportées publiquement dans le cadre du « Groupe Lazarus »), car Hermes a été exécuté sur un hôte lors du compromis RAPIDE de FEIB en octobre 2017. Le tableau 1 contient des échantillons qui sont éventuellement attribués au compromis. Les deux exécutables liés à Hermes sont bitsran.exe et RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.La version 30729 de Visual C++ 10.0 2010 (version 30319) | |

| RSW7B37.tmp | Hermes ransomware | Dim Oct 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | Inconnu |

Tableau 1. Informations sur les fichiers binaires Utilisés dans le compromis SWIFT FEIB

Le premier exécutable, bitsran.exe, est un compte-gouttes, et RSW7B37.tmp est l’exécutable du ransomware Hermes. L’objectif du compte-gouttes est de propager l’exécutable Hermes au sein d’un réseau en créant des tâches planifiées sur des sessions SMB à l’aide d’informations d’identification codées en dur. L’exécutable Hermes chiffre ensuite les fichiers sur l’hôte. Il est intéressant de noter que le compilateur et l’éditeur de liens pour Hermes sont différents des autres exécutables. Tous les exécutables, à l’exception d’Hermes, ont été compilés avec Visual Studio 10, avec un éditeur de liens de Visual Studio 10. Hermes, en revanche, a été compilé avec Visual Studio 9, avec un éditeur de liens inconnu.

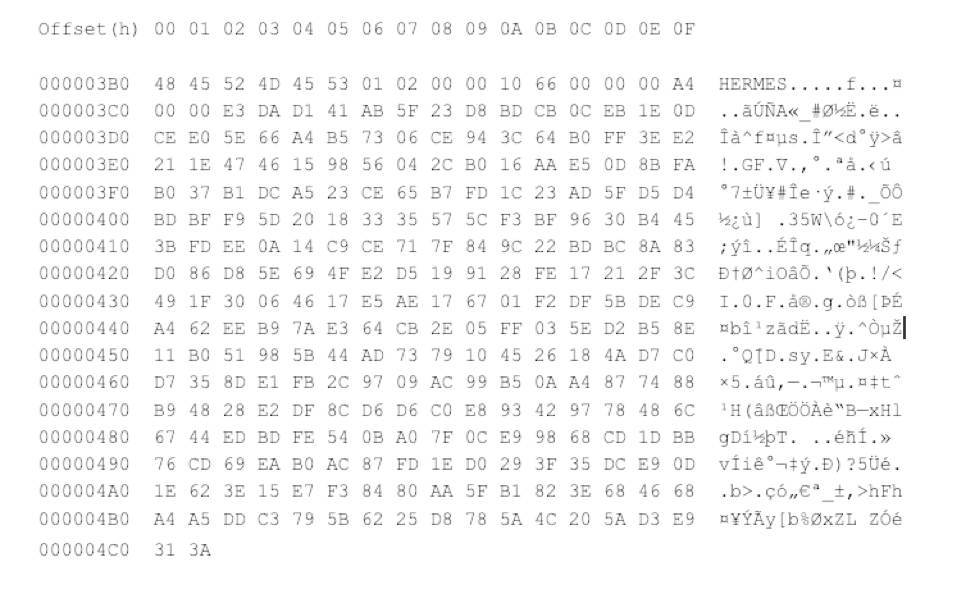

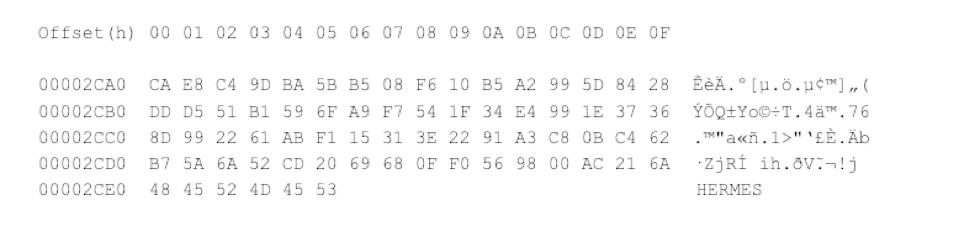

Si les horodatages sont corrects, les deux exécutables (bitsran.exe et RSW7B37.tmp) ont été compilés dans un délai de quatre heures et trois minutes l’un de l’autre. En raison du court laps de temps pendant lequel Hermes est regroupé dans un exécutable codé en dur avec les informations d’identification du réseau FEIB, Falcon Intelligence évalue que STARDUST CHOLLIMA a probablement eu accès au code source d’Hermes, ou qu’un tiers a compilé et construit une nouvelle version pour eux. Contrairement à d’autres variantes d’Hermes, RSW7B37.tmp n’ajoute pas la clé AES exportée et chiffrée à la fin du fichier. La figure 5 est un fichier chiffré par Hermes avec la clé AES exportée ajoutée à la fin du fichier en pied de page.

Figure 5. Exemple Pied de page Hermes avec Clé AES Chiffrée

La figure 6 représente la fin d’un fichier chiffré par la variante Hermes RSW7B37.tmp utilisée dans l’attaque SWIFT. Le pied de page contient uniquement le marqueur HERMES mais pas la clé AES exportée.

Figure 6. Exemple Pied de page Hermes dans une attaque SWIFT FEIB avec une clé AES chiffrée Manquante

Sans la clé AES chiffrée ajoutée aux fichiers chiffrés, même si la clé privée utilisée pour le chiffrement a été récupérée, les fichiers ne pouvaient pas être déchiffrés. Par conséquent, l’exécutable Hermes utilisé dans l’attaque RAPIDE FEIB ne semble jamais avoir été utilisé pour rançonner la machine, mais plutôt pour détruire les données de la victime.

Les acteurs criminels opérant depuis la Russie

Falcon Intelligence a une confiance moyenne à élevée que les acteurs de la menace WIZARD SPIDER opèrent depuis la Russie. Hermes a été initialement annoncé sur exploitin. Ce forum russophone est un marché bien connu pour la vente de logiciels malveillants et de services connexes aux acteurs de la menace criminelle. Si Hermès était en effet lié à STARDUST CHOLLIMA, cela impliquerait que les acteurs de la menace de l’État-nation vendent leurs services sur des forums russophones, ce qui est peu probable.

La théorie de l’attribution des acteurs de la menace russe est également soutenue par une première publicité pour Hermes, qui indiquait que leur « logiciel ne fonctionnait pas et travaillerait sur RU, UA, BY ». Cela fait référence à la fonctionnalité implémentée dans Hermes pour vérifier l’hôte afin de s’assurer qu’il ne fonctionne pas sur un système russe, ukrainien ou biélorusse. Pour vérifier la langue hôte, il interroge la clé de registre HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ et la valeur InstallLanguage. Si la machine a la valeur 0419 (Russe), 0422 (ukrainien) ou 0423 (biélorusse), elle appelle ExitProcess pour arrêter l’exécution. Cette fonctionnalité est généralement incluse par les développeurs et les vendeurs de logiciels malveillants qui opèrent en Russie pour réduire leur risque d’attirer l’attention des forces de l’ordre locales et d’engager des poursuites pénales.

Tout en soutenant une enquête de réponse à un incident impliquant Ryuk, Falcon Intelligence a remarqué que des fichiers liés à l’enquête étaient téléchargés sur un site Web de numérisation de fichiers à partir d’une adresse IP à Moscou, en Russie. Le fichier en question était une variante de kill.bat qui contenait des commandes précédemment uniquement observées exécutées par Ryuk appelant ShellExecute. Les fichiers auraient pu être téléchargés par une victime en Russie, mais le délai entre la suppression de la fonctionnalité des binaires Ryuk et son inclusion dans kill.bat était très court. Le scénario le plus probable est que les acteurs de la menace testaient si kill.bat serait détecté par les moteurs antivirus.

De plus, lors d’une enquête médico-légale sur un réseau compromis par WIZARD SPIDER, les services CrowdStrike ont récupéré des artefacts avec des noms de fichiers en russe. Un fichier a été nommé !!! files dlya raboty !!!.rar, ce qui se traduit par « fichiers pour le travail. »Sur la base de ces facteurs, il existe beaucoup plus de preuves soutenant l’hypothèse selon laquelle les acteurs de la menace de l’ARAIGNÉE sorcière sont russophones et non nord-Coréens.

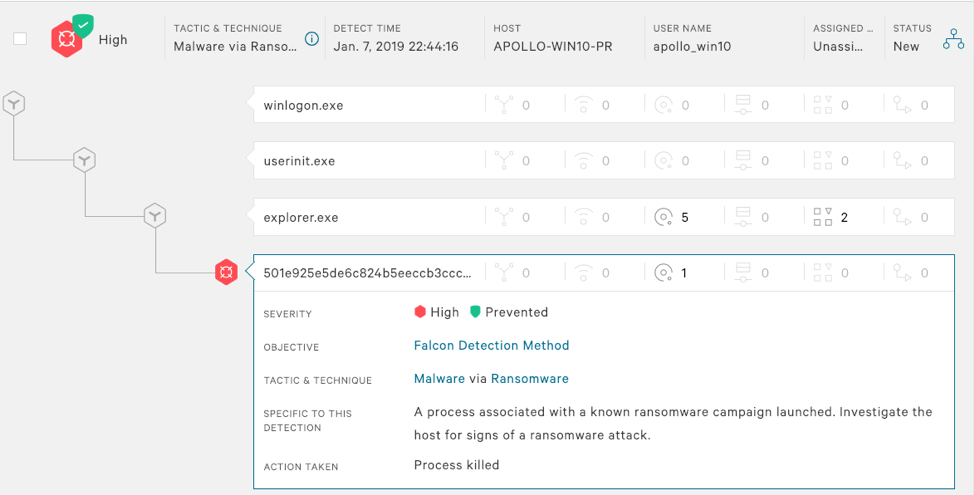

Comment CrowdStrike peut empêcher Ryuk

La plate-forme Falcon a la capacité de détecter et de prévenir Ryuk en tirant parti des modèles de comportement indiqués par le ransomware. En activant le blocage de processus suspect, Falcon s’assure que Ryuk est tué dans les tout premiers stades de l’exécution. De plus, l’algorithme d’apprentissage automatique (ML) de CrowdStrike fournit une couverture supplémentaire contre cette famille de logiciels malveillants, comme illustré ci-dessous.

Annexe

Adresses et paiements connus du portefeuille Ryuk BTC

| Adresse BTC | Total reçu | Non reçu | Valeur totale (USD) |

| 12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjL | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Lisez des histoires sur les premières lignes de la réponse aux incidents et obtenez des informations qui peuvent vous aider à éclairer votre stratégie de sécurité pour 2019 dans le Recueil de cas de cyber-intrusion CrowdStrike Services 2018.

- Testez l’antivirus nouvelle génération Falcon Prevent™ par vous-même avec un essai gratuit de 15 jours dès aujourd’hui.