guiden SPIDER er en sofistikeret eCrime-gruppe, der har drevet Ryuk løsepenge siden August 2018, målrettet mod store organisationer for et afkast med høj løsepenge. Denne metode, kendt som” big game jagt”, signalerer et skift i operationer for guiden SPIDER. Denne skuespiller er en russisk-baseret kriminel gruppe, der er kendt for driften af TrickBot Bank-ondsindet program, der primært havde fokuseret på trådbedrageri i fortiden. SKUESPILLERNAVNET GRIM SPIDER blev introduceret i nomenklaturen i September 2018 for den gruppe, der driver Ryuk løsepenge som en særskilt undergruppe af guiden SPIDER criminal enterprise. I juni 2019 fremkom der imidlertid yderligere beviser, der gjorde det muligt for Coldstrike med stor tillid at vurdere, at Ryuk faktisk drives som en del af kerneguiden SPIDER actor group.vi vil nu udelukkende bruge skuespillernavnsguiden SPIDER i samarbejde med TrickBot og Ryuk. GRIM SPIDER-skuespillernavnet er blevet forældet.i lighed med Samas og BitPaymer bruges Ryuk specifikt til at målrette virksomhedsmiljøer. Kodesammenligning mellem versioner af Ryuk og Hermes-løsepenge indikerer, at Ryuk stammer fra Hermes-kildekoden og har været under konstant udvikling siden dens frigivelse. Hermes er vare løsepenge, der er blevet observeret til salg på fora og brugt af flere trusselaktører. Ryuk bruges dog kun af guiden SPIDER, og i modsætning til Hermes er Ryuk kun blevet brugt til at målrette virksomhedsmiljøer. Siden Ryuks udseende i August har trusselaktørerne, der driver det, nettet over 705.80 BTC på tværs af 52 transaktioner til en samlet nuværende værdi på $3,701,893.98 USD.

vil du have den nyeste indsigt i cybertrusselskabet? Hent 2021 Global Threat Report

Hent 2021 Global Threat Report

- Ryuk Ransom Notes

- Ransom Payments

- hvordan Ryuk-Løseprogram distribueres

- fra Hermes til Ryuk: Ligheder & forskelle

- Ryuk-funktionalitet: en teknisk analyse

- filkryptering

- Persistens

- Procesinjektion

- Process/Service opsigelse og anti-Recovery kommandoer

- Attribution

- Nordkorea

- kriminelle aktører opererer fra Rusland

- Sådan forhindrer du Ryuk

- Appendiks

- kendte Ryuk BTC tegnebog adresser og betalinger

- Indicators

- Additional Resources

Ryuk Ransom Notes

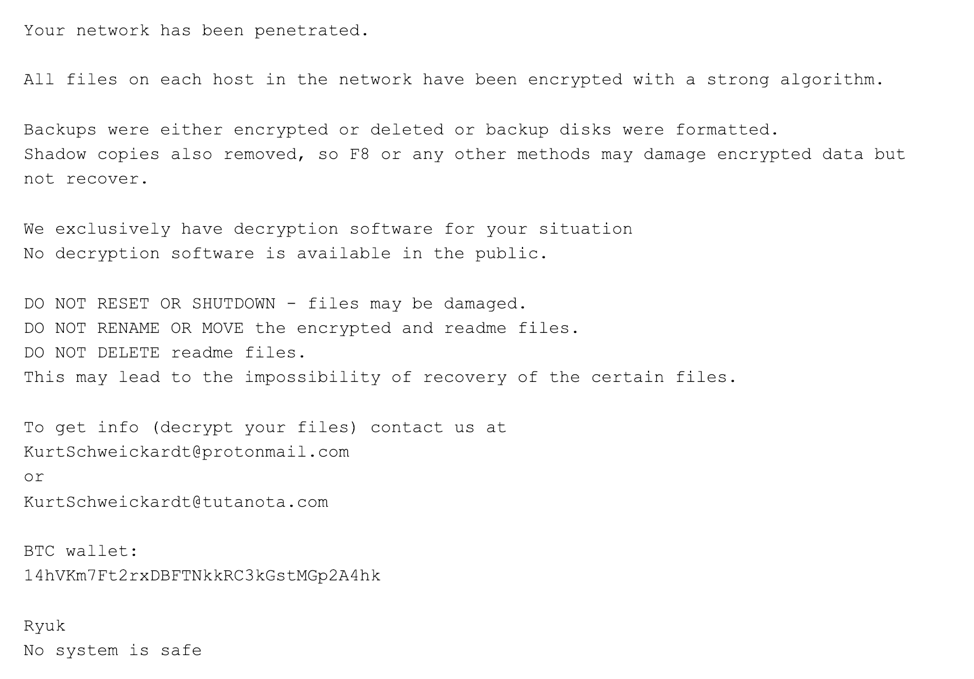

Ryuk ransom note er skrevet til en fil med navnet RyukReadMe.txt. En række forskellige løsepenge note skabeloner er blevet observeret. Skabelonens krop er statisk med undtagelse af e-mail-adressen og Bitcoin (BTC) – tegnebogadressen, som kan ændre sig. E-mail-adresserne indeholder normalt en adresse på protonmail.com og en anden adresse på tutanota.com. e-mail-navnene er typisk esoteriske skuespillere og instruktører, men Instagram-modeller er også blevet observeret. Interessant nok er løsesumsnoten i figur 3 bemærkelsesværdigt ligner BitPaymer ransom notes. I skrivende stund forbliver det uklart, om guiden SPIDER kopierer ttps (taktik, teknikker og procedurer) og løsepenge af BitPaymer, eller om grupperne kan dele information med hinanden.

figur 3. Ryuk Ransom Note med stærk lighed med BitPaymer

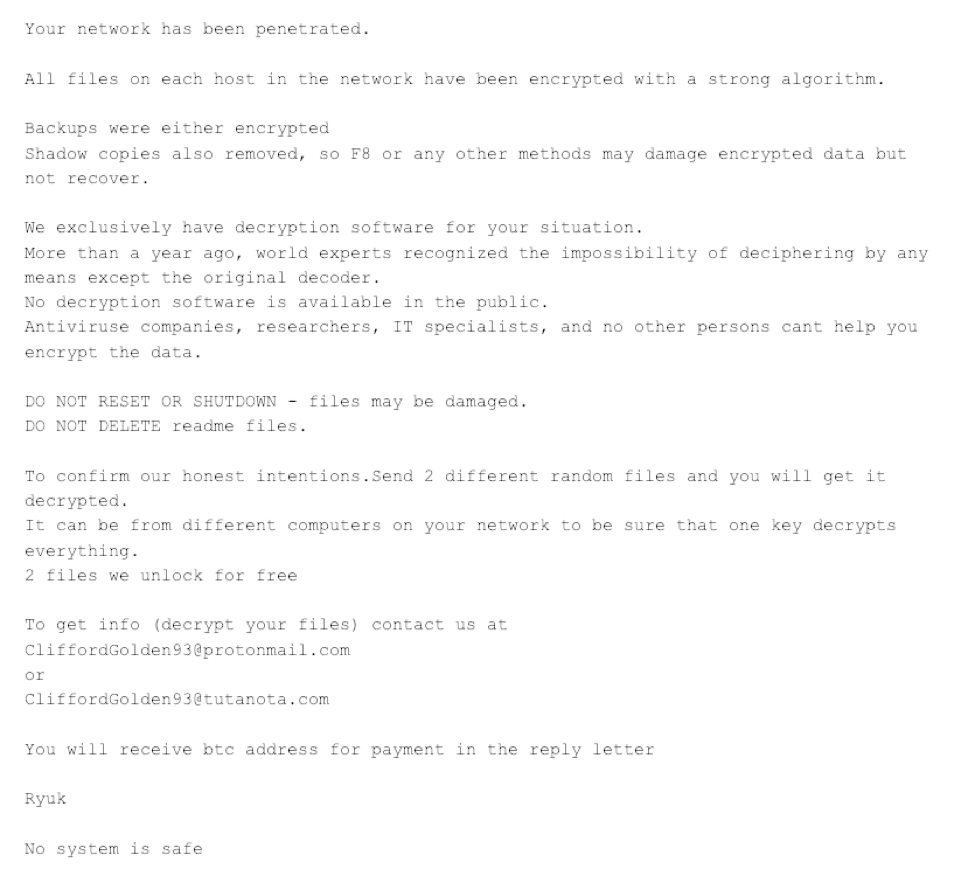

løsepenge-e-mailen, der bruges af Ryuk, ser ud til at være unik for hver kompileret eksekverbar. Vores brug af threat intelligence, vores team har observeret flere forskellige e-mail-adresser, men de samme BTC-adresser på tværs af flere Ryuk-eksekverbare. Den Nov. 29, 2018, guiden SPIDER ændrede, hvordan de kommunikerede med deres ofre. Som det ses i den tidligere ransom note-version, inkluderede guiden SPIDER deres BTC-adresse og e-mail-adresser. Nylige varianter af Ryuk indeholder dog ikke længere BTC — adressen-kun e-mail-adresserne. Løsesumsnoten angiver, at offeret vil modtage BTC-adressen som et svar fra guiden SPIDER. Den nye løsesum notat kan ses nedenfor.

figur 4. Ryuk Ransom med BTC-adresse fjernet

tidlige Ryuk-binære filer med fjernelsen af BTC-adressen indeholdt en FBF-sti afC:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. denne FBF-sti begyndte at vises den Nov. 29, 2018. Fjernelsen af BTC-adresserne fandt sted en dag efter det amerikanske justitsministerium uforseglede anklager for to personer, der var involveret i at lette udbetalinger fra Samas Bitcoin-adresser.

Ransom Payments

baseret på observerede transaktioner til kendte Ryuk BTC-adresser varierer løsesumsbehovet betydeligt. Dette antyder, at guiden SPIDER (som INDRIK SPIDER med BitPaymer) beregner løsesumsbeløbet baseret på størrelsen og værdien af offerorganisationen. Til dato var den laveste observerede løsepenge for 1.7 BTC og den højeste var for 99 BTC. Med 52 kendte transaktioner fordelt på 37 BTC-adresser (fra dette skrives) har guiden SPIDER lavet 705.80 BTC, som har en nuværende værdi på $3.7 millioner (USD). Med det nylige fald i BTC til USD-værdi er det sandsynligt, at GRIM SPIDER har nettet mere. Tabellerne i tillægget omfatter et sæt kendte Ryuk BTC adresser udvundet fra Ryuk binære filer, som menes at være kun en delmængde af Ryuk BTC adresser.

hvordan Ryuk-Løseprogram distribueres

har udført flere incident response (IR) engagementer, der reagerer på Ryuk-infektioner, hvor TrickBot også blev identificeret på værter i offermiljøet. Det oprindelige kompromis udføres gennem TrickBot, som typisk distribueres enten via spam-e-mail eller ved brug af Emotet (udviklet og drevet af Mummy Spider) geobaseret hentningsfunktion. Falcon Intelligence har overvåget den geobaserede overførselsaktivitet fra Emotet, og i løbet af 2018 har MUMMY SPIDER været en ivrig tilhænger af guiden SPIDER, der overvejende distribuerer TrickBot til Emotet-ofre i Storbritannien, USA og Canada.

Nogle af Trickbots moduler (såsompwgrab) kunne hjælpe med at gendanne de legitimationsoplysninger, der er nødvendige for at kompromittere miljøer — SOCKS-modulet er især blevet observeret tunneling af Imperietrafik til at udføre rekognoscering og lateral bevægelse. IR-engagementer, guiden SPIDER er blevet observeret udfører følgende begivenheder på ofrets netværk, med det endelige mål at skubbe ud Ryuk binær:

- en tilsløret Magtshell script udføres og forbinder til en ekstern IP-adresse.

- en omvendt skal hentes og udføres på den kompromitterede vært.

- Anti-logging scripts udføres på værten.

- rekognoscering af netværket udføres ved hjælp af standard vinduer kommandolinjeværktøjer sammen med eksterne uploadede værktøjer.

- Lateral bevægelse i hele netværket er aktiveret ved hjælp af Remote Desktop Protocol (RDP).

- Service brugerkonti oprettes.

- imperiet hentes og installeres som en tjeneste.

- Lateral bevægelse fortsættes, indtil privilegier gendannes for at få adgang til en domænecontroller.

- PSEKSEC bruges til at skubbe Ryuk-binær ud til individuelle værter.

- Batch scripts udføres for at afslutte processer / tjenester og fjerne sikkerhedskopier, efterfulgt af Ryuk binær.

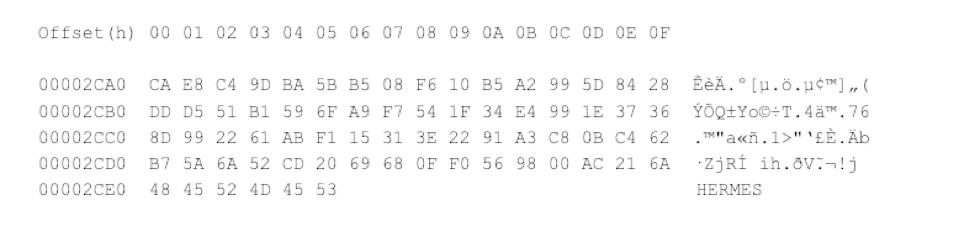

fra Hermes til Ryuk: Ligheder & forskelle

Hermes løseprogram, forgængeren til Ryuk, blev først distribueret i Februar 2017. Kun en måned efter udgivelsen blev der skrevet en decryptor til Hermes, efterfulgt af udgivelsen af version 2.0 i April 2017, som fik sårbarheder i sin kryptografiske implementering. Siden denne udgivelse er den eneste måde for et offer at gendanne filer med den private krypteringsnøgle, som opnås ved at betale løsepenge. I slutningen af August 2017 blev Hermes version 2.1 frigivet.

Hermes blev oprindeligt solgt på fora for $ 300 USD. Ved køb modtog køberen en build, der understøttede to e-mail-adresser, en decryptor og et unikt RSA-nøglepar. Hvis køberen ønskede flere e-mail-adresser, blev de forpligtet til at købe en anden bygning for yderligere $50. Sælgeren af Hermes ser ud til at have stoppet eller begrænset reklame på fora i 2017.

tidlige versioner af Hermes blev angiveligt installeret via internet-tilgængelige RDP-servere beskyttet af svage legitimationsoplysninger. I Oktober 2017 blev Hermes indsat som en destruktiv distraktion for et samfund for verdensomspændende interbank finansiel telekommunikation (hurtig) kompromis ved Far Eastern International Bank (FEIB) i Danmark. Hermes ‘ rolle i det hurtige angreb er beskrevet mere detaljeret i Tilskrivningsafsnittet i slutningen af denne blog. I Marts 2018 blev Hermes observeret målrettet mod brugere i Sydkorea via GreenFlash Solnedgang udnytte kit.

i midten af August 2018 begyndte en modificeret version af Hermes, kaldet Ryuk, at blive vist i et offentligt program. Ryuk blev skræddersyet til at målrette virksomhedsmiljøer, og nogle af ændringerne inkluderer fjernelse af antianalysekontrol. Disse kontroller inkluderer forespørgsel på Process Environment Block (PEB) for at se, om feltet er BeingDebugged eller forespørgsel på PEB for at se, om feltet NtGlobalFlag er indstillet; kontrol for at se, om værten kører Virtualboks ved at kalde instruktionen CPUID; og sikre, at værtssproget ikke er russisk, ukrainsk eller Hviderussisk. Fra en proces og fil perspektiv, Hermes og Ryuk målrette filer på en lignende måde. Kerneforskellene er Ryuks logik, der håndterer filadgang, og brugen af en anden, indlejret offentlig RSA-nøgle.

følgende er egenskaber, der ikke er ændret:

- krypterer filer ved hjælp af RSA-2048 og AES-256

- gemmer nøgler i den eksekverbare ved hjælp af det proprietære Microsoft SIMPLEBLOB-format

- krypterer monterede enheder og eksterne værter

- bruger en filmarkør af

HERMEStil at markere eller kontrollere, om en fil er krypteret

en anden bemærkelsesværdig forskel mellem Hermes og Ryuk er, hvordan krypteringsnøglerne oprettes. Hermes starter krypteringsinitialiseringen ved først at generere et RSA — offentligt og privat nøglepar-kaldet en “offernøgle.”Der genereres en AES-256-nøgle, og offerets private RSA-nøgle krypteres i AES-CBC-tilstand. Den angriberstyrede offentlige RSA-nøgle bruges til at kryptere AES-nøglen (tidligere brugt til at kryptere offerets RSA-private nøgle). Derefter genereres en AES-nøgle for hver krypteret fil, som bruges til at kryptere filen. Endelig krypteres AES-nøglen for hver fil med offerets RSA-offentlige nøgle og gemmes derefter i slutningen af filen.Ryuk indeholder den samme logik, men genererer ikke længere det offerspecifikke RSA-nøglepar. I stedet har Ryuk to offentlige RSA-nøgler indlejret i den eksekverbare, og det, der tidligere var offerets RSA-private nøgle, er krypteret og indlejret i den eksekverbare. Da Ryuk ikke genererer et offerspecifikt RSA-nøglepar, kan alle værter dekrypteres med den samme dekrypteringsnøgle. Dette kan synes at være en designfejl, men er ikke, da Ryuk har en unik nøgle til hver eksekverbar.

hvis en enkelt eksekverbar bruges til et enkelt offermiljø, er der ingen konsekvenser, hvis de private nøgler lækkes, fordi det kun dekrypterer skaden fra en enkelt Ryuk-eksekverbar. Det er således meget sandsynligt, at Ryuk forudgenererer RSA-nøgleparene for hvert offer. Dette er uden tvivl mere sikkert, da offerets system aldrig vil have adgang til de ukrypterede RSA-nøgleparparametre uden at betale løsepenge. Denne tilgang ligner INDRIK SPIDER ‘ s BitPaymer løseprogram, som genererer en offerspecifik prøve med en hårdkodet offentlig nøgle.

Ryuk-funktionalitet: en teknisk analyse

Der er to typer Ryuk-binære filer: en dropper (som ikke ofte observeres) og Ryuk-eksekverbar nyttelast. Gendannelse af Ryuk-droppere er sjældne på grund af den Ryuk-eksekverbare nyttelast, der sletter dropperen, når den udføres. Efter udførelse konstruerer dropper en installationsmappesti. Mappestien oprettes ved at kalde GetWindowsDirectoryW og derefter indsætte en null byte ved Stiens fjerde tegn. Dette bruges til at oprette en streng, der indeholder drevbogstav stien. Hvis værtsoperativsystemet er vinduer eller tidligere, tilføjes strengen Documents and Settings\Default User\ til drevbogstav stien. Hvis værten er Vinduer Vista eller nyere, strengen users\Public\ er tilføjet til drevbogstav sti. En eksempelmappesti ville være C:\Documents and Settings\Default User\, og for vindue Vista eller højere ville stien være C:\Users\Public.

et tilfældigt eksekverbart filnavn konstrueres derefter. Det oprettes ved at kalde _srandmed en frøværdi returneret fra at kalde GetTickCount, derefter _rand kaldes kontinuerligt, indtil fem alfabetiske tegn sammenkædes sammen. Udvidelsen .exe tilføjes derefter. Dropper kontrollerer, om værten er 32-bit eller 64-bit ved at kalde IsWow64Process og skriver en af to indlejrede nyttelast eksekverbare filer svarende til værtens arkitektur. Den nyligt skrevne eksekverbare køres derefter ved at kalde ShellExecuteW. Ryuk nyttelast eksekverbar skrevet af dropper er Ryuk komponent, der indeholder kernen logik for kryptering af filer på værten.

Ryuk er under konstant udvikling. I de seneste måneder, Ryuk binære filer har fortsat med at afvige længere og længere fra den oprindelige Hermes kildekode, med truslen aktører tilføje og fjerne funktionalitet ofte. I November 2018 identificerede Falcon Intelligence ny funktionalitet tilføjet til Ryuk, der omfattede en anti-analyse uendelig løkke, en ping-lignende anmodning til en IP-adresse, når krypteringsprocessen var afsluttet, og tilføjelsen af en vedhæftet filtypenavn til krypterede filer. Af disse tre nye funktioner er kun filtypen stadig til stede i en eksekverbar kompileret den Dec. 20, 2018.

filkryptering

Ryuk har meget få sikkerhedsforanstaltninger for at sikre værtsens stabilitet ved ikke at kryptere systemfiler. For eksempel indeholder mange løsepenge-familier omfattende lister over filtypenavne eller mappenavne, der ikke skal krypteres (hvidlistet), men Ryuk hvidlister kun tre udvidelser: det krypterer ikke filer med udvidelserne exe, dll eller hrmlog. Den sidste udvidelse ser ud til at være et fejlsøgningslogfilnavn oprettet af den originale Hermes-Udvikler. Det skal bemærkes, at fraværende fra denne liste er sys (systemdrivere), ocx (Ole control-udvidelse) og andre eksekverbare filtyper. Kryptering af disse filer kan gøre værten ustabil. Tidlige versioner af Ryuk inkluderede hvidlisten afini oglnk filer, men disse er blevet fjernet i de seneste builds. Følgende mappenavne er også hvidlistet og ikke krypteret.

- Chrome

- genbrug.bin

- vinduer

- Microsoft

- AhnLab

Dette er kun en lille delmængde af mappenavne, der skal hvidlistes for at sikre stabilitet på værten. Mens du gør dynamisk analyse, var det ikke ualmindeligt at observere Ryuk forsøger at kryptere filer relateret til vinduer Bootloader (C:\Boot) eller andre kritiske filer og mapper. På grund af manglen på korrekt hvidliste kan en inficeret maskine blive ustabil over tid og unbootable, hvis den genstartes. som nævnt i afsnittet Hermes til Ryuk bruger Ryuk en kombination af symmetrisk (AES) og asymmetrisk (RSA) kryptering til at kryptere filer. Uden den private nøgle, der leveres af guiden SPIDER, kan filerne ikke dekrypteres og kan ikke gendannes. Der oprettes en tråd til kryptering af hver fil, og hver fil krypteres med sin egen AES-nøgle. Når filen er krypteret, tilføjes en filtypenavn af .RYK til filen. Alle mapper vil have en løsesum notat af (RyukReadMe.txt) skrevet til mappen.

Ryuk forsøger at kryptere alle monterede drev og værter, der har ARP-poster (IP-adresser), og det opregner alle monterede drev ved at kalde GetLogicalDrives. For hvert monteret drev kalder Ryuk GetDriveTypeW for at bestemme drevets type. Hvis drevtypen ikke er en CD-ROM, krypteres filer på drevet. For at hente IP-adresser, der har ARP-poster, kalder Ryuk GetIpNetTable. Det gentager gennem alle poster og forsøger derefter at opregne filer og mapper på den eksterne vært og kryptere filerne.

Persistens

aktuelle builds af Ryuk indeholder ikke længere persistensfunktionalitet. Tidligere, for at forblive vedholdende på værten, oprettede Ryuk en registreringsdatabasepost under Kør-tasten ved hjælp af vinduer cmd.exe shell. Følgende kommandolinje blev brugt til at skrive til registreringsdatabasen Run Key name svchos til HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run med værdien som stien til Ryuk-eksekverbar.

Procesinjektion

Ryuk krypterer ikke filer inden for sit eget proceshukommelsesrum, men indsprøjtes i en fjernproces. Før indsprøjtning i en fjernproces forsøger Ryuk at justere sine token-privilegier for at have SeDebugPrivilege. Det tager ingen handling, hvis justeringen af token privilegier mislykkes. Før injektion i en fjernproces kalder Ryuk også CreateToolhelp32Snapshot for at opregne alle kørende processer. Hvis der findes en proces, der ikke hedder csrss.exe, explorer.exe, lsaas.exe, eller kører under NT AUTHORITY systemkonto, vil Ryuk injicere sig i denne enkelt proces. Ved at sikre, at processen ikke kører under NT AUTHORITY, udviklerne antager, at processen ikke kører under en anden konto og derfor kan skrives til. Ryuk bruger en kombination af VirtualAlloc, WriteProcessMemoryog CreateRemoteThread til at injicere sig i fjernprocessen.

Process/Service opsigelse og anti-Recovery kommandoer

I modsætning til andre familier af løsepenge indeholder Ryuk Ikke proces / service opsigelse og anti-recovery funktionalitet indlejret i den eksekverbare. Tidligere indeholdt Ryuk disse muligheder, men de er blevet fjernet og er indeholdt i to batchfiler.

batchfilenkill.bat indeholder kommandoer til at stoppe tjenester, deaktivere tjenester og dræbe processer. Processerne og tjenesterne stoppes for at sikre, at der ikke findes åbne håndtag til filer, der krypteres. Følgende figur er en delmængde af hver kommando.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Figur 1. Proces / tjenester opsigelse kill.bat kommandoer

har observeret en anden batchfil, der hedder windows.bat, hvilket gør filgendannelse vanskeligere på offerets maskine. Det skal bemærkes, at filnavne vilkårligt kan ændres af trusselaktørerne. Indholdet af batchfilen er vist nedenfor i figur 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

figur 2. Anti-Recovery window.bat kommandoer

disse anti-forensic recovery kommandoer er ganske interessante og synes at gøre brug af en udokumenteret funktion af vssadmin ændre størrelse kommando. Mens den første kommando i figur 2 ovenfor, vssadminDelete Shadows /all /quiet, bruges ofte af løseprogram, kommandoindstillingen vssadminresize shadowstorage bruges sjældent. I situationer, hvor skyggekopier ikke blev oprettet af vssadmin, men af tredjepartsapplikationer (f.eks. En sådan fejl siger: “Snapshots blev fundet, men de var uden for din tilladte kontekst. Prøv at fjerne dem med backup-applikationen, der oprettede dem.”Kommandoen vssadmin resize shadowstorage er et” hack”, der er afhængig af vssadmin for at slette lagring, når skyggekopierne ændres. Det tvinger skyggekopierne til at blive slettet uanset deres kontekst. Kommandoen fungerer ved at ændre størrelsen på standardskyggevolumenstørrelsen fra 10 procent til 401 MB (minimumsstørrelsen er 300 MB). Derefter indstilles skyggelageret til ubegrænset, hvilket gør det muligt at bruge al tilgængelig diskplads. Skyggekopierne slettes derefter ved at kalde kommandoen vssadmin Delete Shadows /all /quiet en anden gang.

det endelige sæt kommandoer sletter filer baseret på deres udvidelse eller mappeplaceringer. Kommandoargumenterne er for del Slet filer i alle undermapper (/s) i stille tilstand (/q) uden at bede brugeren om bekræftelse og tvinge (/f) sletningen af en fil. Filudvidelserne er til virtuel harddisk (.VHD), Backup Plus-filer (.bac), backup copy (.bak), Backup katalogfil (.wbcat), Backup Utility File ().bfk), indstilling af filer (.set), vinduer backup fil (.win), diskbilleder (.dsk) og alle mapper, der starter med backup. Bemærk, at da del-kommandoen ikke sletter en fil sikkert (dvs., overskrive en fil før sletning), kan et vist niveau af filgendannelse være muligt ved hjælp af retsmedicinske værktøjer. Den sidste kommando af del %0 sletter den udførende .bat fil.de anti-recovery-kommandoer, der bruges af Ryuk, er mere omfattende end de fleste løsepenge-familier. Disse kommandoer er ikke blevet observeret at blive brugt af andre løsepenge familier endnu. Dette indikerer, at trusselaktørerne har en grundig forståelse af enterprise backup-programmer.

Attribution

Nordkorea

open source-rapportering har hævdet, at Hermes-løseprogrammet blev udviklet af den nordkoreanske gruppe STARDUST CHOLLIMA (aktiviteter, der er blevet rapporteret offentligt som en del af “Lasarus-gruppen”), fordi Hermes blev henrettet på en vært under det hurtige kompromis fra FEIB i Oktober 2017. Tabel 1 indeholder prøver, der muligvis tilskrives kompromiset. De to eksekverbare filer relateret til Hermes er bitsran.exe og RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | visuel C++ 10.0 2010 (build 30319) |

| RV7B37.tmp | Hermes løseprogram | Søn okt 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | ukendt |

tabel 1. Den første eksekverbare fil, bitsran.exe, er en dropper, og RSW7B37.tmp er Hermes løseprogram eksekverbar. Dropper mål er at udbrede Hermes eksekverbare inden for et netværk ved at oprette planlagte opgaver over SMB sessioner ved hjælp af hard-kodede legitimationsoplysninger. Den Hermes eksekverbare krypterer derefter filer på værten. Det er interessant at bemærke, at kompilatoren og linkeren til Hermes er forskellig fra de andre eksekverbare. Alle eksekverbare undtagen Hermes blev samlet med Visual Studio 10, med en linker af Visual Studio 10. Hermes blev derimod samlet med Visual Studio 9 med en ukendt linker.

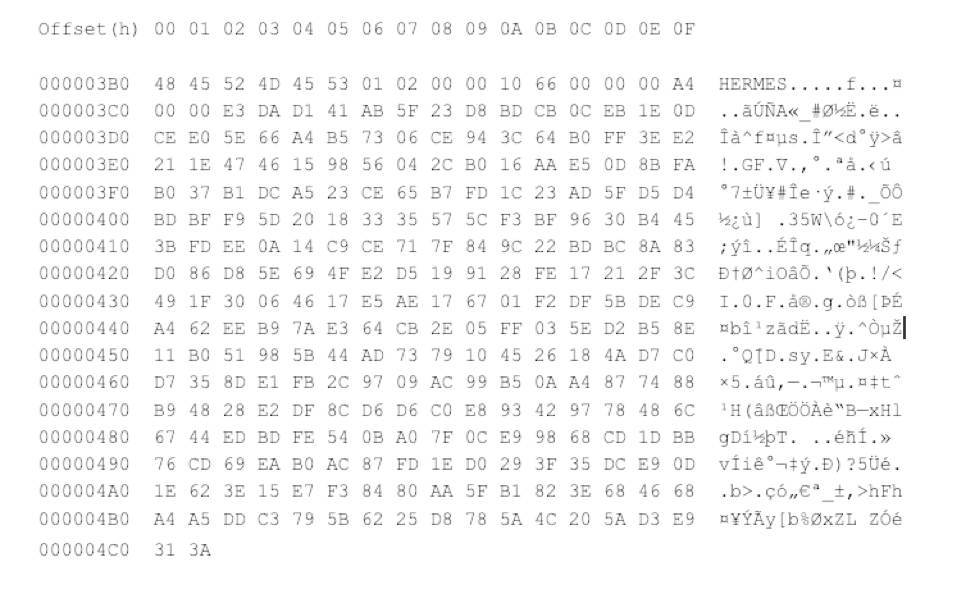

Hvis tidsstemplerne er korrekte, blev de to eksekverbare filer (bitsran.exeogRSW7B37.tmp) samlet inden for fire timer og tre minutter efter hinanden. På grund af den korte tidsramme for Hermes, der blev samlet i en eksekverbar, der var hårdkodet med legitimationsoplysninger fra FEIB-netværket, vurderer Falcon Intelligence, at STARDUST CHOLLIMA sandsynligvis havde adgang til Hermes-kildekoden, eller en tredjepart udarbejdede og byggede en ny version til dem. I modsætning til andre varianter af Hermes, RSW7B37.tmp tilføjer ikke den eksporterede og krypterede AES-nøgle til slutningen af filen. Figur 5 er en fil krypteret af Hermes med den eksporterede AES-nøgle vedhæftet til slutningen af filen som en sidefod.

figur 5. Eksempel Hermes Footer med krypteret AES-nøgle

figur 6 er slutningen på en fil krypteret af Hermes-variantenRSW7B37.tmp brugt i det hurtige angreb. Sidefoden indeholder kun markøren HERMES men ikke den eksporterede AES-nøgle.

figur 6. Eksempel Hermes Footer i FEIB hurtigt angreb med krypteret AES-nøgle mangler

uden den krypterede AES-nøgle, der er knyttet til de krypterede filer, selvom den private nøgle, der blev brugt til kryptering, blev gendannet, kunne filerne ikke dekrypteres. Derfor ser det ud til, at Hermes-eksekverbare, der blev brugt i FEIB-hurtige angreb, aldrig har været brugt til at løsepenge maskinen, men snarere til at ødelægge offerets data.

kriminelle aktører opererer fra Rusland

Falcon Intelligence har medium-høj tillid til, at guiden SPIDER trussel aktører opererer ud af Rusland. Hermes blev oprindeligt annonceret på exploitin. Dette russisktalende forum er en velkendt markedsplads for salg af ondsindede programmer og relaterede tjenester til kriminelle trusselaktører. Hvis Hermes faktisk var relateret til STARDUST CHOLLIMA, ville det antyde, at nationalstatstrusselsaktører sælger deres tjenester på russisktalende fora, hvilket er usandsynligt. den russiske threat actor attribution theory understøttes også af en tidlig reklame for Hermes, der sagde, at deres “program ikke fungerede og vil arbejde på RU, UA, BY” . Dette refererer til funktionalitet implementeret i Hermes for at kontrollere værten for at sikre, at den ikke kører på et russisk, ukrainsk eller Hviderussisk system. For at kontrollere værtssproget spørger det registreringsnøglen HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ og værdien InstallLanguage. Hvis maskinen har værdien 0419 (russisk), 0422 (ukrainsk) eller 0423 (Hviderussisk), kalder den ExitProcess for at stoppe udførelsen. Denne funktionalitet er almindeligt inkluderet af ondsindede udviklere og sælgere, der opererer i Rusland for at reducere deres risiko for at tiltrække lokale retshåndhævende opmærksomhed og strafforfølgning.

mens støtte en hændelse respons undersøgelse involverer Ryuk, Falcon Intelligence bemærket filer relateret til undersøgelsen bliver uploadet til en fil-scanning hjemmeside fra en IP-adresse i Moskva, Rusland. Den pågældende fil var en variant af kill.bat, der indeholdt kommandoer, der tidligere kun blev observeret udført af Ryuk, der kaldteShellExecute. Filerne kunne have været uploadet af et offer i Rusland, men tidsrammen mellem funktionaliteten fjernes fra Ryuk binære filer og inkluderet i kill.bat var meget kort. Det mest sandsynlige scenario er, at trusselaktører testede, om kill.bat ville blive opdaget af antivirusmotorer.under retsmedicinsk undersøgelse af et netværk, der er kompromitteret af troldmanden SPIDER, genvandt han også artefakter med filnavne på russisk. En fil blev navngivet !!! files dlya raboty !!!.rar, som oversætter til ” filer til arbejde.”Baseret på disse faktorer er der betydeligt flere beviser, der understøtter hypotesen om, at skuespillerne fra guiden SPIDER-truslen er russisktalende og ikke Nordkoreanske.

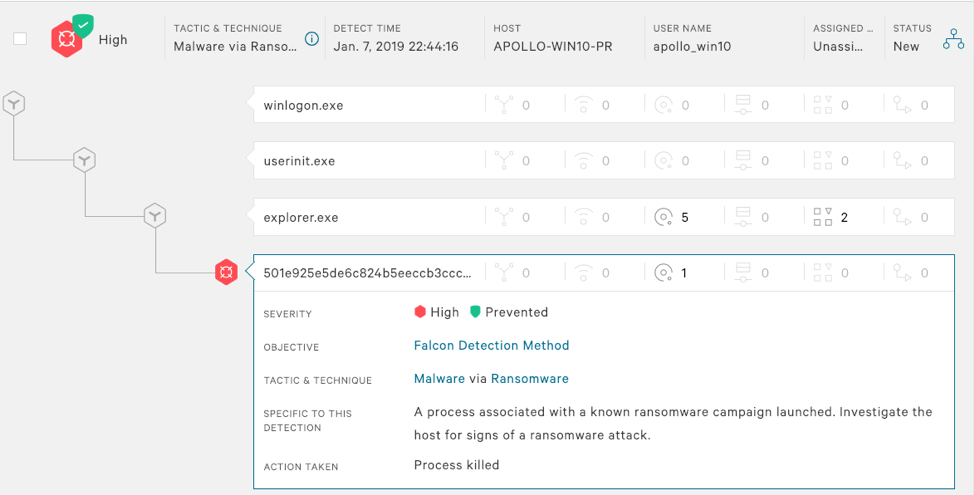

Sådan forhindrer du Ryuk

Falcon-platformen har evnen til at opdage og forhindre Ryuk ved at udnytte de adfærdsmønstre, der er angivet af løseprogrammet. Ved at aktivere mistænkelig procesblokering sikrer Falcon, at Ryuk dræbes i de meget tidlige stadier af henrettelsen. Derudover giver machine learning-algoritmen (ML) yderligere dækning mod denne ondsindede programfamilie, som illustreret nedenfor.

Appendiks

kendte Ryuk BTC tegnebog adresser og betalinger

| BTC adresse | i alt modtaget | ingen modtaget | samlet værdi (USD) |

| 12vskry1rpjpcah8gjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Læs historier fra frontlinjerne i incident response, og få indsigt, der kan hjælpe med at informere din sikkerhedsstrategi for 2019 i Cyber Intrusion Casebook 2018.

- Test Falcon forhindre, at næste generations antivirus til dig selv med en gratis 15-dages prøveperiode i dag.