WIZARD SPIDER ist eine ausgeklügelte eCrime-Gruppe, die die Ryuk-Ransomware seit August 2018 betreibt und auf große Organisationen abzielt, um eine hohe Lösegeldrendite zu erzielen. Diese Methodik, bekannt als „Big Game Hunting“, signalisiert eine Verschiebung der Operationen für WIZARD SPIDER. Dieser Schauspieler ist eine in Russland ansässige kriminelle Gruppe, die für den Betrieb der TrickBot-Banking-Malware bekannt ist, die sich in der Vergangenheit hauptsächlich auf Drahtbetrug konzentriert hatte.

Der Schauspielername GRIM SPIDER wurde im September 2018 für die Gruppe, die die Ryuk Ransomware als eigenständige Untergruppe des kriminellen Unternehmens WIZARD SPIDER betreibt, in die Nomenklatur von CrowdStrike aufgenommen. Im Juni 2019 tauchten jedoch weitere Beweise auf, die es CrowdStrike ermöglichten, mit hoher Sicherheit zu beurteilen, dass Ryuk tatsächlich als Teil der Core WIZARD SPIDER Actor Group betrieben wird.

CrowdStrike Intelligence wird nun ausschließlich den Schauspielernamen WIZARD SPIDER in Verbindung mit TrickBot und Ryuk verwenden. Der Name des GRIM SPIDER-Schauspielers wurde veraltet.Ähnlich wie Samas und BitPaymer wird Ryuk speziell für Unternehmensumgebungen eingesetzt. Der Codevergleich zwischen Versionen von Ryuk und Hermes Ransomware zeigt an, dass Ryuk aus dem Hermes-Quellcode abgeleitet wurde und seit seiner Veröffentlichung stetig weiterentwickelt wird. Hermes ist eine Ransomware, die zum Verkauf in Foren beobachtet und von mehreren Bedrohungsakteuren verwendet wurde. Ryuk wird jedoch nur von WIZARD SPIDER verwendet, und im Gegensatz zu Hermes wurde Ryuk nur für Unternehmensumgebungen verwendet. Seit Ryuks Auftritt im August haben die Bedrohungsakteure, die es betreiben, über 705.80 BTC in 52-Transaktionen für einen aktuellen Gesamtwert von $ 3,701,893.98 USD saldiert.

Möchten Sie die neuesten Erkenntnisse über die Cyber-Bedrohungslandschaft? Laden Sie den Global Threat Report 2021 herunter

Laden Sie den Global Threat Report 2021 herunter

- Ryuk Ransom Notes

- Lösegeldzahlungen

- Wie Ryuk Ransomware verteilt wird

- Von Hermes nach Ryuk: Ähnlichkeiten & Unterschiede

- Ryuk-Funktionalität: Eine technische Analyse

- Dateiverschlüsselung

- Persistenz

- Process Injection

- Prozess- / Dienstbeendigung und Anti-Recovery-Befehle

- Zuschreibung

- Nordkorea

- Kriminelle Akteure, die von Russland aus operieren

- Wie CrowdStrike Ryuk verhindern kann

- Anhang

- Bekannte Ryuk BTC Wallet-Adressen und Zahlungen

- Indicators

- Additional Resources

Ryuk Ransom Notes

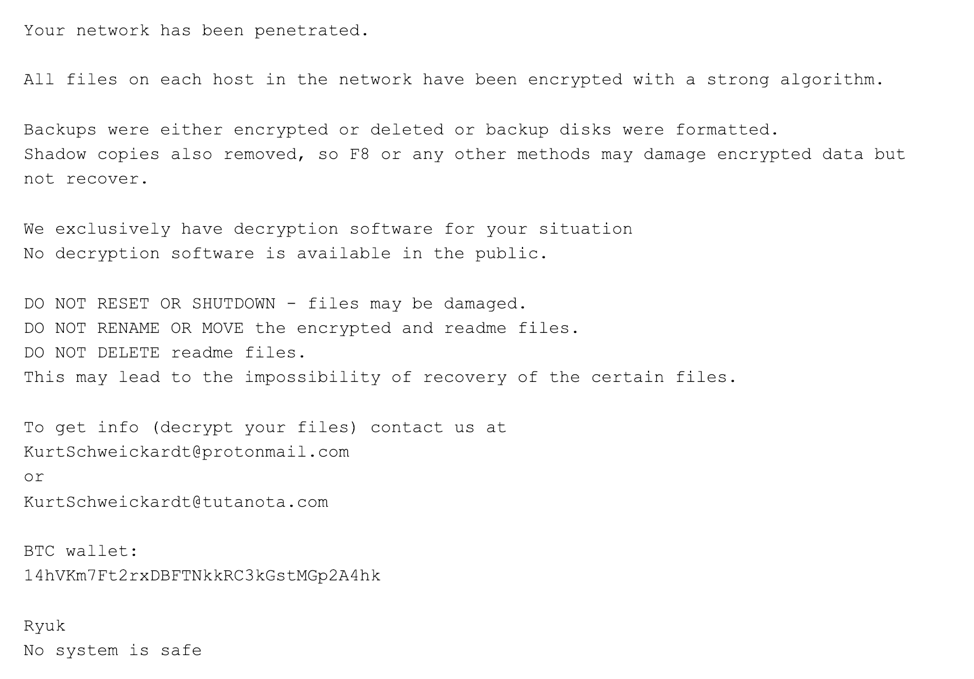

Der Ryuk-Lösegeldschein wird in eine Datei mit dem Namen RyukReadMe.txt geschrieben. Eine Reihe von verschiedenen Lösegeldforderung Vorlagen beobachtet wurden. Der Hauptteil der Vorlage ist statisch, mit Ausnahme der E-Mail-Adresse und der Bitcoin (BTC) -Brieftaschenadresse, die sich ändern können. Die E-Mail-Adressen enthalten normalerweise eine Adresse unter protonmail.com eine weitere Adresse unter tutanota.com . Die E-Mail-Namen sind normalerweise esoterische Schauspieler und Regisseure, aber auch Instagram-Modelle wurden beobachtet. Interessanterweise ist die Lösegeldforderung in Abbildung 3 den BitPaymer-Lösegeldforderungen bemerkenswert ähnlich. Zum jetzigen Zeitpunkt bleibt unklar, ob WIZARD SPIDER die TTPs (tactics, techniques and procedures) und Lösegeldforderungen von BitPaymer kopiert oder ob die Gruppen Informationen miteinander teilen können.

Abbildung 3. Ryuk-Lösegeldschein Mit starker Ähnlichkeit mit BitPaymer

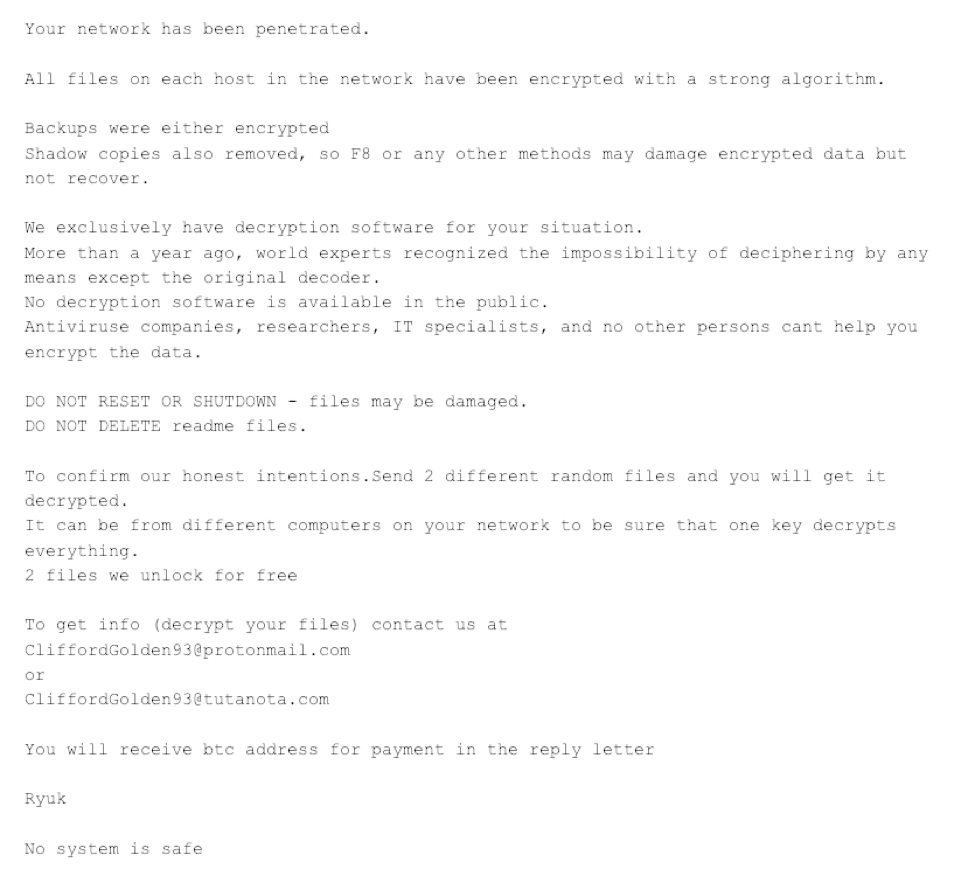

Die von Ryuk verwendete Lösegeld-E-Mail scheint für jede kompilierte ausführbare Datei eindeutig zu sein. Bei der Verwendung von Threat Intelligence hat unser Team mehrere verschiedene E-Mail-Adressen, aber dieselben BTC-Adressen auf mehreren ausführbaren Ryuk-Dateien beobachtet. Am Nov. 29, 2018, WIZARD SPIDER änderte, wie sie mit ihren Opfern kommunizierten. Wie in der vorherigen Erpresserbrief Version gesehen, ASSISTENT SPINNE enthalten ihre BTC-Adresse und E-Mail-Adressen. Neuere Varianten von Ryuk enthalten jedoch nicht mehr die BTC-Adresse – nur die E-Mail-Adressen. Die Lösegeldforderung besagt, dass das Opfer die BTC-Adresse als Antwort von der SPINNE erhalten. Die neue Lösegeldforderung kann unten gesehen werden.

Abbildung 4. Ryuk-Lösegeld mit entfernter BTC-Adresse

Frühe Ryuk-Binärdateien mit dem Entfernen der BTC-Adresse enthielten einen PDB-Pfad von C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. Dieser PDB-Pfad erschien am Nov. 29, 2018. Die Entfernung der BTC-Adressen erfolgte einen Tag, nachdem das US-Justizministerium Anklage gegen zwei Personen erhoben hatte, die an der Erleichterung von Auszahlungen von Samas Bitcoin-Adressen beteiligt waren.

Lösegeldzahlungen

Basierend auf beobachteten Transaktionen an bekannte Ryuk BTC-Adressen variiert die Lösegeldforderung erheblich. Dies deutet darauf hin, dass WIZARD SPIDER (wie INDRIK SPIDER mit BitPaymer) den Lösegeldbetrag basierend auf der Größe und dem Wert der Opferorganisation berechnet. Bisher war das niedrigste beobachtete Lösegeld für 1.7 BTC und das höchste für 99 BTC. Mit 52 bekannten Transaktionen, die auf 37 BTC-Adressen verteilt sind (zum Zeitpunkt des Schreibens), hat WIZARD SPIDER 705.80 BTC gemacht, was einen aktuellen Wert von $ 3.7 Millionen (USD) hat. Mit dem jüngsten Rückgang des BTC-USD-Wertes ist es wahrscheinlich, dass GRIM SPIDER mehr saldiert hat. Die Tabellen im Anhang enthalten eine Reihe bekannter Ryuk BTC-Adressen, die aus Ryuk-Binärdateien extrahiert wurden, von denen angenommen wird, dass sie nur eine Teilmenge der Ryuk BTC-Adressen sind.

Wie Ryuk Ransomware verteilt wird

CrowdStrike® hat mehrere Incident Response (IR) -Aktionen als Reaktion auf Ryuk-Infektionen durchgeführt, bei denen TrickBot auch auf Hosts in der Opferumgebung identifiziert wurde. CrowdStrike Falcon Intelligence ™® geht davon aus, dass die anfängliche Kompromittierung durch TrickBot erfolgt, der in der Regel entweder über Spam-E-Mails oder über die geobasierte Download-Funktion Emotet (entwickelt und betrieben von MUMMY SPIDER) verteilt wird. Falcon Intelligence hat die geobasierten Download-Aktivitäten von Emotet überwacht und während 2018 war MUMMY SPIDER ein begeisterter Unterstützer von WIZARD SPIDER und verteilte hauptsächlich TrickBot an Emotet-Opfer in Großbritannien, den USA und Kanada.

Einige der Module von TrickBot (wie pwgrab) könnten bei der Wiederherstellung der Anmeldeinformationen helfen, die für die Kompromittierung von Umgebungen erforderlich sind — insbesondere das SOCKS-Modul wurde beobachtet Tunneln des PowerShell Empire-Datenverkehrs, um Aufklärung und seitliche Bewegung durchzuführen. Durch CrowdStrike IR-Engagements wurde beobachtet, wie WIZARD SPIDER die folgenden Ereignisse im Netzwerk des Opfers ausführt, mit dem Endziel, die Ryuk-Binärdatei herauszuschieben:

- Ein verschleiertes PowerShell-Skript wird ausgeführt und stellt eine Verbindung zu einer Remote-IP-Adresse her.

- Eine Reverse-Shell wird heruntergeladen und auf dem kompromittierten Host ausgeführt.

- PowerShell-Anti-Logging-Skripte werden auf dem Host ausgeführt.

- Die Aufklärung des Netzwerks wird mit standardmäßigen Windows-Befehlszeilentools zusammen mit externen Überwachungstools durchgeführt.

- Die seitliche Bewegung im gesamten Netzwerk wird über das Remote Desktop Protocol (RDP) aktiviert.

- Dienstbenutzerkonten werden erstellt.

- PowerShell Empire wird als Dienst heruntergeladen und installiert.

- Die seitliche Bewegung wird fortgesetzt, bis die Berechtigungen wiederhergestellt sind, um Zugriff auf einen Domänencontroller zu erhalten.

- PSEXEC wird verwendet, um die Ryuk-Binärdatei auf einzelne Hosts zu übertragen.

- Batch-Skripte werden ausgeführt, um Prozesse / Dienste zu beenden und Sicherungen zu entfernen, gefolgt von der Ryuk-Binärdatei.

Von Hermes nach Ryuk: Ähnlichkeiten & Unterschiede

Hermes Ransomware, der Vorgänger von Ryuk, wurde erstmals im Februar verteilt 2017. Nur einen Monat nach seiner Veröffentlichung wurde ein Entschlüsseler für Hermes geschrieben, gefolgt von der Veröffentlichung der Version 2.0 im April 2017, die Schwachstellen in seiner kryptografischen Implementierung behob. Seit dieser Version ist die einzige Möglichkeit für ein Opfer, Dateien wiederherzustellen, der private Verschlüsselungsschlüssel, der durch Zahlung des Lösegelds erhalten wird. Ende August 2017 wurde die Hermes Version 2.1 veröffentlicht.

Hermes wurde ursprünglich in Foren für 300 USD verkauft. Beim Kauf erhielt der Käufer einen Build, der zwei E-Mail-Adressen, einen Entschlüsseler und ein eindeutiges RSA-Schlüsselpaar unterstützte. Wenn der Käufer mehr E-Mail-Adressen wünschte, musste er einen weiteren Build für zusätzliche 50 US-Dollar kaufen. Der Verkäufer von Hermes Ransomware scheint Werbung in Foren in 2017 eingestellt oder eingeschränkt zu haben.

Frühere Versionen von Hermes wurden Berichten zufolge über über das Internet zugängliche RDP-Server installiert, die durch schwache Anmeldeinformationen geschützt waren. Im Oktober 2017 wurde Hermes als zerstörerische Ablenkung für eine Society for Worldwide Interbank Financial Telecommunication (SWIFT) -Kompromittierung bei der Far Eastern International Bank (FEIB) in Taiwan eingesetzt. Die Rolle von Hermes bei dem SWIFT-Angriff wird im Abschnitt Attribution am Ende dieses Blogs ausführlicher beschrieben. Im März 2018 wurde Hermes beobachtet, wie es über das GreenFlash Sundown Exploit Kit auf Benutzer in Südkorea abzielte.

Mitte August 2018 tauchte eine modifizierte Version von Hermes mit dem Namen Ryuk in einem öffentlichen Malware-Repository auf. Ryuk wurde auf Unternehmensumgebungen zugeschnitten und einige der Änderungen umfassen das Entfernen von Anti-Analyse-Prüfungen. Diese Überprüfungen umfassen das Abfragen des Prozessumgebungsblocks (PEB), um festzustellen, ob das Feld BeingDebugged ist, oder das Abfragen des PEB, um festzustellen, ob das Feld NtGlobalFlag festgelegt wurde. Aus Prozess- und Dateisicht zielen Hermes und Ryuk auf ähnliche Weise auf Dateien ab. Die Hauptunterschiede sind Ryuks Logik, die den Dateizugriff handhabt, und die Verwendung eines zweiten, eingebetteten öffentlichen RSA-Schlüssels.

Die folgenden Eigenschaften haben sich nicht geändert:

- Verschlüsselt Dateien mit RSA-2048 und AES-256

- Speichert Schlüssel in der ausführbaren Datei im proprietären Microsoft SIMPLEBLOB-Format

- Verschlüsselt gemountete Geräte und Remote-Hosts

- Verwendet einen Dateimarker von

HERMES, um zu markieren oder zu überprüfen, ob eine Datei verschlüsselt wurde

Ein weiterer bemerkenswerter Unterschied zwischen Hermes und Ryuk besteht darin, wie die Verschlüsselungsschlüssel erstellt werden. Hermes startet die Verschlüsselungsinitialisierung, indem zunächst ein öffentliches und ein privates RSA-Schlüsselpaar generiert werden, das als „Opferschlüssel“ bezeichnet wird.“ Ein AES-256-Schlüssel wird generiert und der private RSA-Schlüssel des Opfers wird im AES-CBC-Modus verschlüsselt. Der vom Angreifer kontrollierte öffentliche RSA-Schlüssel wird zum Verschlüsseln des AES-Schlüssels verwendet (der zuvor zum Verschlüsseln des privaten RSA-Schlüssels des Opfers verwendet wurde). Dann wird für jede verschlüsselte Datei ein AES-Schlüssel generiert, der zum Verschlüsseln der Datei verwendet wird. Schließlich wird der AES-Schlüssel für jede Datei mit dem öffentlichen RSA-Schlüssel des Opfers verschlüsselt und am Ende der Datei gespeichert.

Ryuk enthält dieselbe Logik, generiert jedoch nicht mehr das opferspezifische RSA-Schlüsselpaar. Stattdessen hat Ryuk zwei öffentliche RSA-Schlüssel in die ausführbare Datei eingebettet, und was zuvor der private RSA-Schlüssel des Opfers war, wird verschlüsselt und in die ausführbare Datei eingebettet. Da Ryuk kein opferspezifisches RSA-Schlüsselpaar generiert, können alle Hosts mit demselben Entschlüsselungsschlüssel entschlüsselt werden. Dies scheint ein Designfehler zu sein, ist es aber nicht, da Ryuk für jede ausführbare Datei einen eindeutigen Schlüssel hat.

Wenn eine einzelne ausführbare Datei für eine einzelne Opferumgebung verwendet wird, hat dies keine Auswirkungen, wenn die privaten Schlüssel durchgesickert sind, da nur der Schaden einer einzelnen ausführbaren Ryuk-Datei entschlüsselt wird. Daher ist es sehr wahrscheinlich, dass Ryuk die RSA-Schlüsselpaare für jedes Opfer vorgeneriert. Dies ist wohl sicherer, da das System des Opfers niemals Zugriff auf die unverschlüsselten Parameter des RSA-Schlüsselpaars hat, ohne das Lösegeld zu zahlen. Dieser Ansatz ähnelt der BitPaymer-Ransomware von INDRIK SPIDER, die ein opferspezifisches Beispiel mit einem fest codierten öffentlichen Schlüssel generiert.

Ryuk-Funktionalität: Eine technische Analyse

Es gibt zwei Arten von Ryuk-Binärdateien: einen Dropper (der nicht häufig beobachtet wird) und die ausführbare Ryuk-Nutzlast. Die Wiederherstellung von Ryuk-Droppern ist selten, da die ausführbare Ryuk-Nutzlast den Dropper bei der Ausführung löscht. Bei der Ausführung erstellt der Dropper einen Installationsordnerpfad. Der Ordnerpfad wird erstellt, indem GetWindowsDirectoryW aufgerufen und dann am vierten Zeichen des Pfades ein Nullbyte eingefügt wird. Dies wird verwendet, um eine Zeichenfolge zu erstellen, die den Laufwerksbuchstabenpfad enthält. Wenn das Host-Betriebssystem Windows XP oder früher ist, wird die Zeichenfolge Documents and Settings\Default User\ an den Laufwerksbuchstabenpfad angehängt. Wenn der Host Windows Vista oder neuer ist, wird die Zeichenfolge users\Public\ an den Laufwerksbuchstabenpfad angehängt. Für Windows XP wäre ein Beispiel-Ordnerpfad C:\Documents and Settings\Default User\, und für Windows Vista oder höher wäre der Pfad C:\Users\Public.

Ein zufälliger ausführbarer Dateiname wird dann konstruiert. Es wird erstellt, indem _srand mit einem Startwert aufgerufen wird, der vom Aufruf von GetTickCount , dann _rand wird kontinuierlich aufgerufen, bis fünf alphabetische Zeichen miteinander verkettet sind. Die Erweiterung .exe wird dann angehängt. Der Dropper prüft, ob der Host 32-Bit oder 64-Bit ist, indem er IsWow64Process aufruft und eine von zwei ausführbaren eingebetteten Nutzdaten schreibt, die der Architektur des Hosts entsprechen. Die neu geschriebene ausführbare Datei wird dann durch Aufrufen von ShellExecuteW . Die ausführbare Ryuk-Nutzlast, die vom Dropper geschrieben wird, ist die Ryuk-Komponente, die die Kernlogik zum Verschlüsseln von Dateien auf dem Host enthält.

Ryuk wird ständig weiterentwickelt. In den letzten Monaten haben Ryuk-Binärdateien immer weiter vom ursprünglichen Hermes-Quellcode abgewichen, wobei die Bedrohungsakteure häufig Funktionen hinzugefügt und entfernt haben. Im November 2018 identifizierte Falcon Intelligence neue Funktionen, die Ryuk hinzugefügt wurden, darunter eine Endlosschleife gegen Analysen, eine Ping-ähnliche Anforderung an eine IP-Adresse nach Abschluss des Verschlüsselungsprozesses und das Hinzufügen einer angehängten Dateierweiterung für verschlüsselte Dateien. Von diesen drei neuen Funktionen ist nur noch die Dateierweiterung in einer ausführbaren Datei vorhanden, die im Dezember kompiliert wurde. 20, 2018.

Dateiverschlüsselung

Im Vergleich zu anderen Ransomware-Familien verfügt Ryuk nur über sehr wenige Sicherheitsvorkehrungen, um die Stabilität des Hosts zu gewährleisten, indem Systemdateien nicht verschlüsselt werden. Zum Beispiel enthalten viele Ransomware-Familien umfangreiche Listen von Dateierweiterungen oder Ordnernamen, die nicht verschlüsselt werden sollten (Whitelist), aber Ryuk führt nur drei Erweiterungen auf die Whitelist: Dateien mit den Erweiterungen exe, dll oder hrmlog werden nicht verschlüsselt. Die letzte Erweiterung scheint ein Debug-Protokolldateiname zu sein, der vom ursprünglichen Hermes-Entwickler erstellt wurde. Es ist zu beachten, dass sys (Systemtreiber), ocx (OLE control extension) und andere ausführbare Dateitypen in dieser Liste fehlen. Das Verschlüsseln dieser Dateien kann den Host instabil machen. Frühe Versionen von Ryuk enthielten die Whitelisting von ini und lnk Dateien, aber diese wurden in den letzten Builds entfernt. Die folgenden Ordnernamen sind ebenfalls auf der Whitelist und nicht verschlüsselt.

- Chrom

- Mozilla

- Recyceln.bin

- Windows

- Microsoft

- AhnLab

Dies ist nur eine kleine Teilmenge von Ordnernamen, die auf die Whitelist gesetzt werden sollten, um die Stabilität auf dem Host zu gewährleisten. Während der dynamischen Analyse war es nicht ungewöhnlich, dass Ryuk versuchte, Dateien im Zusammenhang mit dem Windows-Bootloader (C:\Boot) oder anderen kritischen Dateien und Ordnern zu verschlüsseln. Aufgrund des Fehlens einer ordnungsgemäßen Whitelisting kann ein infizierter Computer im Laufe der Zeit instabil und beim Neustart nicht mehr bootfähig werden.

Wie im Abschnitt Einführung in Ryuk erwähnt, verwendet Ryuk eine Kombination aus symmetrischer (AES) und asymmetrischer (RSA) Verschlüsselung, um Dateien zu verschlüsseln. Ohne den von WIZARD SPIDER bereitgestellten privaten Schlüssel können die Dateien nicht entschlüsselt werden und sind nicht wiederherstellbar. Für die Verschlüsselung jeder Datei wird ein Thread erstellt, und jede Datei wird mit einem eigenen AES-Schlüssel verschlüsselt. Nachdem die Datei verschlüsselt wurde, wird an die Datei die Dateierweiterung .RYK angehängt. Alle Verzeichnisse haben eine Lösegeldforderung von (RyukReadMe.txt) in das Verzeichnis geschrieben.

Ryuk versucht, alle eingehängten Laufwerke und Hosts mit ARP-Einträgen (Address Resolution Protocol) (IP-Adressen) zu verschlüsseln, und zählt alle eingehängten Laufwerke auf, indem es GetLogicalDrives aufruft. Für jedes gemountete Laufwerk ruft Ryuk GetDriveTypeW auf, um den Laufwerkstyp zu bestimmen. Wenn der Laufwerkstyp keine CD-ROM ist, werden die Dateien auf dem Laufwerk verschlüsselt. Um IP-Adressen mit ARP-Einträgen abzurufen, ruft Ryuk GetIpNetTable auf. Es durchläuft alle Einträge und versucht dann, Dateien und Ordner auf dem Remote-Host aufzulisten und die Dateien zu verschlüsseln.

Persistenz

Aktuelle Builds von Ryuk enthalten keine Persistenzfunktionalität mehr. Um auf dem Host persistent zu bleiben, hat Ryuk zuvor mit der Windows cmd.exe -Shell einen Registrierungseintrag unter dem Run-Schlüssel erstellt. Die folgende Befehlszeile wurde verwendet, um in die Registrierung zu schreiben Run Key name svchos to HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run wobei der Wert der Pfad zur ausführbaren Ryuk-Datei ist.

Process Injection

Ryuk verschlüsselt Dateien nicht aus seinem eigenen Prozessspeicherbereich, sondern injiziert sie in einen entfernten Prozess. Vor dem Injizieren in einen Remote-Prozess versucht Ryuk, seine Token-Berechtigungen so anzupassen, dass sie die SeDebugPrivilege . Es wird keine Aktion ausgeführt, wenn die Anpassung der Token-Berechtigungen fehlschlägt. Vor dem Injizieren in einen Remote-Prozess ruft Ryuk auch CreateToolhelp32Snapshot auf, um alle laufenden Prozesse aufzulisten. Wenn ein Prozess gefunden wird, der nicht csrss.exe, explorer.exe, lsaas.exe, heißt oder unter NT AUTHORITY Systemkonto ausgeführt wird, injiziert sich Ryuk in diesen einzelnen Prozess. Indem sichergestellt wird, dass der Prozess nicht unter NT AUTHORITY, ausgeführt wird, gehen die Entwickler davon aus, dass der Prozess nicht unter einem anderen Konto ausgeführt wird und daher geschrieben werden kann. Ryuk verwendet eine Kombination aus VirtualAlloc, WriteProcessMemory und CreateRemoteThread , um sich in den Remote-Prozess einzufügen.

Prozess- / Dienstbeendigung und Anti-Recovery-Befehle

Im Gegensatz zu anderen Familien von Ransomware, Ryuk enthält keine Prozess- / Dienstbeendigung und Anti-Recovery-Funktionalität in der ausführbaren Datei eingebettet. In der Vergangenheit enthielt Ryuk diese Funktionen, aber sie wurden entfernt und sind in zwei Batchdateien enthalten.

Die Batch-Datei kill.bat enthält Befehle zum Stoppen von Diensten, Deaktivieren von Diensten und Beenden von Prozessen. Die Prozesse und Dienste werden gestoppt, um sicherzustellen, dass keine offenen Handles für Dateien vorhanden sind, die verschlüsselt werden. Die folgende Abbildung ist eine Teilmenge jedes Befehls.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Abbildung 1. Prozess- / Dienstbeendigung kill.bat Befehle

CrowdStrike hat eine weitere Batchdatei mit dem Namen windows.bat beobachtet, die die Wiederherstellung von Dateien auf dem Computer des Opfers erschwert. Es ist zu beachten, dass Dateinamen von den Bedrohungsakteuren beliebig geändert werden können. Der Inhalt der Batch-Datei ist unten in Abbildung 2 dargestellt.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Abbildung 2. Anti-Recovery window.bat Befehle

Diese Anti-Forensic Recovery-Befehle sind sehr interessant und scheinen eine undokumentierte Funktion des vssadmin Resize-Befehls zu verwenden. Während der erste Befehl in Abbildung 2 oben, vssadminDelete Shadows /all /quiet, wird häufig von Ransomware verwendet, die Befehlsoption vssadminresize shadowstorage wird selten verwendet. In Situationen, in denen Schattenkopien nicht von vssadmin, sondern von Anwendungen von Drittanbietern (z. B. Sicherungssoftware) erstellt wurden, kann vssadmin einen Fehler anzeigen und die Sicherungen nicht löschen. Ein solcher Fehler besagt: „Snapshots wurden gefunden, lagen jedoch außerhalb Ihres zulässigen Kontexts. Versuchen Sie, sie mit der Backup-Anwendung zu entfernen, die sie erstellt hat. Der Befehl vssadmin resize shadowstorage ist ein „Hack“, der auf vssadmin angewiesen ist, um Speicher zu löschen, wenn die Größe der Schattenkopien geändert wird. Es erzwingt, dass die Schattenkopien unabhängig von ihrem Kontext gelöscht werden. Der Befehl ändert die Größe des standardmäßigen Schattenvolumes von 10 Prozent auf 401 MB (die Mindestgröße beträgt 300 MB). Dann wird der Schattenspeicher auf unbegrenzt gesetzt, wodurch der gesamte verfügbare Speicherplatz verwendet werden kann. Die Schattenkopien werden dann gelöscht, indem der Befehl vssadmin Delete Shadows /all /quiet ein zweites Mal aufgerufen wird.

Der letzte Befehlssatz löscht Dateien basierend auf ihrer Erweiterung oder ihren Ordnerspeicherorten. Die Befehlsargumente dienen dazu, del Dateien in allen Unterverzeichnissen (/s) im stillen Modus (/q)) zu löschen, ohne den Benutzer um Bestätigung zu bitten und das Löschen einer Datei zu erzwingen (/f). Die Dateierweiterungen sind für virtuelle Festplatte (.VHD), Avantrix Backup Plus-Dateien (.bac), Sicherungskopie (.bak), Windows Backup Catalog File (.wbcat), Windows Backup Utility File (.bfk), Einstellungsdateien (.set), Windows-Sicherungsdatei (.win), Disk-Images (.dsk) und alle Ordner, die mit Backup beginnen. Beachten Sie, dass der Befehl del eine Datei nicht sicher löscht (z., überschreiben Sie eine Datei vor dem Löschen), kann ein gewisses Maß an Wiederherstellung von Dateien mit forensischen Tools möglich sein. Der letzte Befehl von del %0 löscht die ausführende .bat Datei.

Die von Ryuk verwendeten Anti-Recovery-Befehle sind umfangreicher als die meisten Ransomware-Familien. Diese Befehle wurden noch nicht von anderen Ransomware-Familien verwendet. Dies deutet darauf hin, dass die Bedrohungsakteure über ein gründliches Verständnis der Unternehmenssicherungssoftware verfügen.

Zuschreibung

Nordkorea

Open-Source-Berichterstattung hat behauptet, dass die Hermes Ransomware von der nordkoreanischen Gruppe STARDUST CHOLLIMA entwickelt wurde (Aktivitäten, von denen öffentlich als Teil der „Lazarus-Gruppe“ berichtet), weil Hermes auf einem Host während der SWIFT Kompromiss von FEIB im Oktober ausgeführt wurde 2017. Tabelle 1 enthält Proben, die möglicherweise dem Kompromiss zugeordnet werden können. Die beiden ausführbaren Dateien im Zusammenhang mit Hermes sind bitsran.exe und RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (Build 30319) |

| RSW7B37.tmp | Hermes ransomware | Sonne Oktober 1 05:34:07 2017 | Visual C ++ 9,0 2008 SP1 (bauen 30729) | Unbekannt |

Tabelle 1. Dateiinformationen für Binärdateien, die im FEIB SWIFT-Kompromiss verwendet werden

Die erste ausführbare Datei, bitsran.exe, ist ein Dropper und RSW7B37.tmp ist die ausführbare Datei von Hermes Ransomware. Ziel des Droppers ist es, die ausführbare Hermes-Datei in einem Netzwerk zu verbreiten, indem geplante Aufgaben über SMB-Sitzungen mit fest codierten Anmeldeinformationen erstellt werden. Die ausführbare Hermes-Datei verschlüsselt dann Dateien auf dem Host. Es ist interessant festzustellen, dass sich der Compiler und Linker für Hermes von den anderen ausführbaren Dateien unterscheidet. Alle ausführbaren Dateien mit Ausnahme von Hermes wurden mit Visual Studio 10 mit einem Linker von Visual Studio 10 kompiliert. Hermes hingegen wurde mit Visual Studio 9 mit einem unbekannten Linker kompiliert.

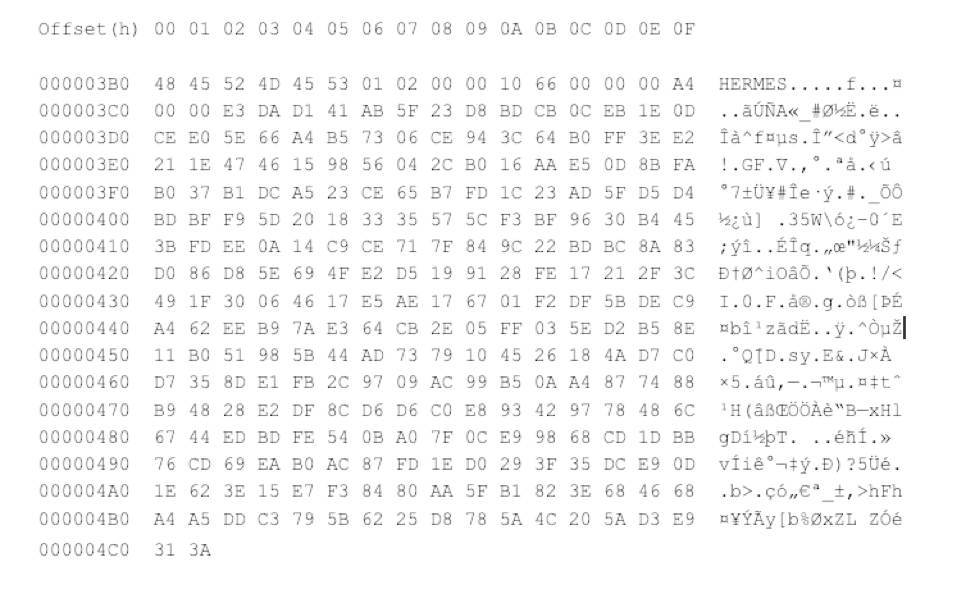

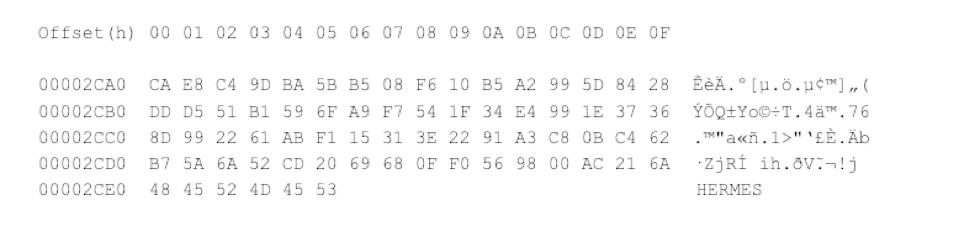

Wenn die Zeitstempel korrekt sind, wurden die beiden ausführbaren Dateien (bitsran.exe und RSW7B37.tmp) innerhalb von vier Stunden und drei Minuten kompiliert. Aufgrund des kurzen Zeitrahmens, in dem Hermes in einer ausführbaren Datei gebündelt wurde, die mit Anmeldeinformationen des FEIB-Netzwerks fest codiert war, Falcon Intelligence geht davon aus, dass STARDUST CHOLLIMA wahrscheinlich Zugriff auf den Hermes-Quellcode hatte, oder ein Dritter kompilierte und baute eine neue Version für sie. Im Gegensatz zu anderen Varianten von Hermes hängt RSW7B37.tmp den exportierten und verschlüsselten AES-Schlüssel nicht an das Ende der Datei an. Abbildung 5 zeigt eine von Hermes verschlüsselte Datei, wobei der exportierte AES-Schlüssel als Fußzeile an das Ende der Datei angehängt wird.

Abbildung 5. Beispiel Hermes-Fußzeile mit verschlüsseltem AES-Schlüssel

Abbildung 6 zeigt das Ende einer Datei, die mit der Hermes-Variante RSW7B37.tmp verschlüsselt wurde, die im SWIFT-Angriff verwendet wurde. Die Fußzeile enthält nur die Markierung HERMES, nicht jedoch den exportierten AES-Schlüssel.

Abbildung 6. Beispiel: Footer in FEIB SWIFT Attack with Encrypted AES Key Missing

Ohne den verschlüsselten AES-Schlüssel, der an die verschlüsselten Dateien angehängt wurde, konnten die Dateien nicht entschlüsselt werden, selbst wenn der für die Verschlüsselung verwendete private Schlüssel wiederhergestellt wurde. Daher scheint die ausführbare Hermes-Datei, die beim FEIBO-Angriff verwendet wurde, niemals zum Lösegeld für die Maschine verwendet worden zu sein, sondern um die Daten des Opfers zu zerstören.

Kriminelle Akteure, die von Russland aus operieren

Falcon Intelligence hat ein mittleres bis hohes Vertrauen, dass die KRIMINELLEN SPIDER-Bedrohungsakteure von Russland aus operieren. Hermes wurde ursprünglich auf exploitin beworben. Dieses russischsprachige Forum ist ein bekannter Marktplatz für den Verkauf von Malware und verwandten Diensten an kriminelle Bedrohungsakteure. Wenn Hermes tatsächlich mit STARDUST CHOLLIMA verwandt wäre, würde dies bedeuten, dass nationalstaatliche Bedrohungsakteure ihre Dienste in russischsprachigen Foren verkaufen, was unwahrscheinlich ist.

Die russische Threat Actor Attribution Theory wird auch durch eine frühe Werbung für Hermes unterstützt, in der es heißt, dass ihre „Software nicht funktioniert hat und weiterhin an RU, UA, BY arbeiten wird“ . Dies bezieht sich auf Funktionen, die in Hermes implementiert sind, um den Host zu überprüfen, um sicherzustellen, dass er nicht auf einem russischen, ukrainischen oder belarussischen System ausgeführt wird. Um die Hostsprache zu überprüfen, werden der Registrierungsschlüssel HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ und der Wert InstallLanguage abgefragt. Wenn die Maschine den Wert 0419 (Russisch), 0422 (Ukrainisch) oder 0423 (Weißrussisch) hat, ruft sie ExitProcess auf, um die Ausführung zu beenden. Diese Funktionalität wird häufig von Malware-Entwicklern und -Verkäufern verwendet, die in Russland tätig sind, um das Risiko zu verringern, die Aufmerksamkeit der lokalen Strafverfolgungsbehörden und die Strafverfolgung auf sich zu ziehen.

Während Falcon Intelligence eine Untersuchung zur Reaktion auf Zwischenfälle mit Ryuk unterstützte, bemerkte es, dass Dateien im Zusammenhang mit der Untersuchung von einer IP-Adresse in Moskau, Russland, auf eine Website zum Scannen von Dateien hochgeladen wurden. Die fragliche Datei war eine Variante von kill.bat, die Befehle enthielt, die zuvor nur von Ryuk ausgeführt wurden, der ShellExecute . Die Dateien könnten von einem Opfer in Russland hochgeladen worden sein, aber der Zeitraum zwischen der Entfernung der Funktionalität aus Ryuk-Binärdateien und der Aufnahme in kill.bat war sehr kurz. Das wahrscheinlichste Szenario ist, dass Bedrohungsakteure testeten, ob kill.bat von Antivirenprogrammen erkannt werden würde.

Während der forensischen Untersuchung eines von WIZARD SPIDER kompromittierten Netzwerks stellten CrowdStrike-Dienste Artefakte mit Dateinamen in russischer Sprache wieder her. Eine Datei hieß !!! files dlya raboty !!!.rar, was übersetzt „Dateien für die Arbeit“ bedeutet.“ Basierend auf diesen Faktoren gibt es deutlich mehr Beweise für die Hypothese, dass die Hauptbedrohungsakteure russischsprachig und nicht nordkoreanisch sind.

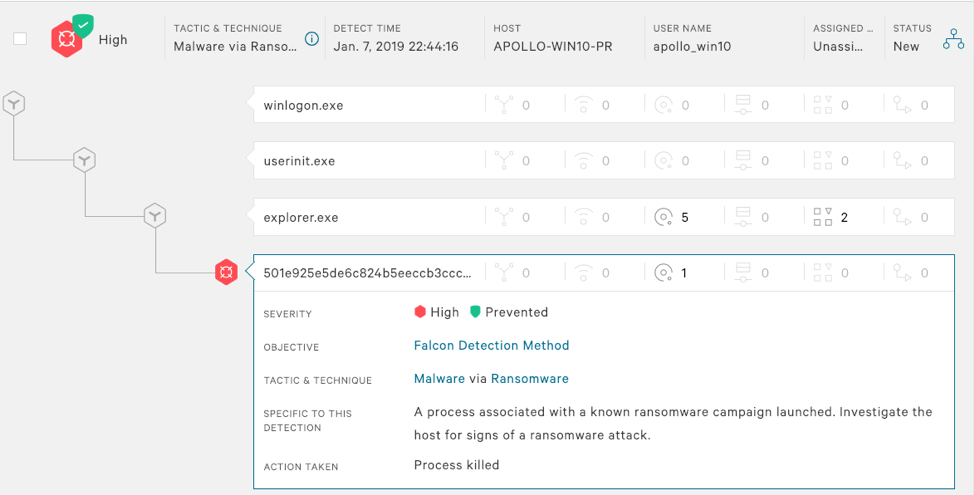

Wie CrowdStrike Ryuk verhindern kann

Die Falcon-Plattform kann Ryuk erkennen und verhindern, indem sie die von der Ransomware angegebenen Verhaltensmuster nutzt. Durch Aktivieren der verdächtigen Prozessblockierung stellt Falcon sicher, dass Ryuk in den sehr frühen Stadien der Ausführung getötet wird. Darüber hinaus bietet der Algorithmus für maschinelles Lernen (ML) von CrowdStrike eine zusätzliche Abdeckung gegen diese Malware-Familie, wie unten dargestellt.

Anhang

Bekannte Ryuk BTC Wallet-Adressen und Zahlungen

| BTC-Adresse | Insgesamt erhalten | Keine Erhalten | Gesamtwert (USD) |

| 12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjL | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Lesen Sie im CrowdStrike Services Cyber Intrusion Casebook 2018 Geschichten von den vordersten Frontlinien der Incident Response und erhalten Sie Einblicke, die Ihre Sicherheitsstrategie für 2019 unterstützen können.

- Testen Sie Falcon Prevent™ Next-Gen Antivirus noch heute mit einer kostenlosen 15-tägigen Testversion.