WIZARD SPIDER es un sofisticado grupo de crimen electrónico que ha estado operando el ransomware Ryuk desde agosto de 2018, dirigido a grandes organizaciones para obtener una devolución de alto rescate. Esta metodología, conocida como «caza mayor», señala un cambio en las operaciones de WIZARD SPIDER. Este actor es un grupo criminal con sede en Rusia conocido por la operación del malware bancario TrickBot que se había centrado principalmente en el fraude electrónico en el pasado.

El nombre de actor GRIM SPIDER se introdujo en la nomenclatura de CrowdStrike en septiembre de 2018 para el grupo que opera el ransomware Ryuk como un subgrupo distinto de la empresa criminal WIZARD SPIDER. Sin embargo, en junio de 2019, surgieron más pruebas que permitieron a CrowdStrike evaluar con alta confianza que Ryuk de hecho funciona como parte del grupo de actores de la ARAÑA MAGO central.

CrowdStrike Intelligence ahora usará únicamente el nombre de actor WIZARD SPIDER en asociación con TrickBot y Ryuk. El nombre de actor de GRIM SPIDER ha sido obsoleto.

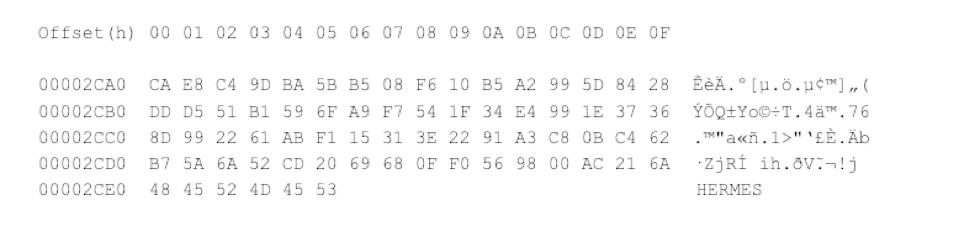

Al igual que Samas y BitPaymer, Ryuk se utiliza específicamente para entornos empresariales. La comparación de código entre versiones de Ryuk y Hermes ransomware indica que Ryuk se derivó del código fuente de Hermes y ha estado en constante desarrollo desde su lanzamiento. Hermes es un ransomware de productos básicos que se ha visto a la venta en foros y utilizado por múltiples actores de amenazas. Sin embargo, Ryuk solo es utilizado por WIZARD SPIDER y, a diferencia de Hermes, Ryuk solo se ha utilizado para dirigirse a entornos empresariales. Desde la aparición de Ryuk en agosto, los actores de amenazas que lo operan han obtenido más de 705.80 BTC en 52 transacciones por un valor actual total de $3,701,893.98 USD.

¿Desea conocer los últimos datos sobre el panorama de las amenazas cibernéticas? Descargue el Informe de Amenazas Globales de 2021

Descargue el Informe de Amenazas Globales de 2021

- Notas de rescate de Ryuk

- Pagos de rescate

- Cómo se distribuye el ransomware Ryuk

- De Hermes a Ryuk: Similitudes & Diferencias

- Funcionalidad Ryuk: Un Análisis técnico

- Cifrado de archivos

- Persistencia

- Inyección de proceso

- Comandos de terminación de procesos / Servicios y de recuperación

- Atribución

- Corea del Norte

- Actores criminales que Operan desde Rusia

- Cómo CrowdStrike puede Prevenir Ryuk

- Apéndice

- Conocido Ryuk BTC Cartera de Direcciones y Pagos

- Indicators

- Additional Resources

Notas de rescate de Ryuk

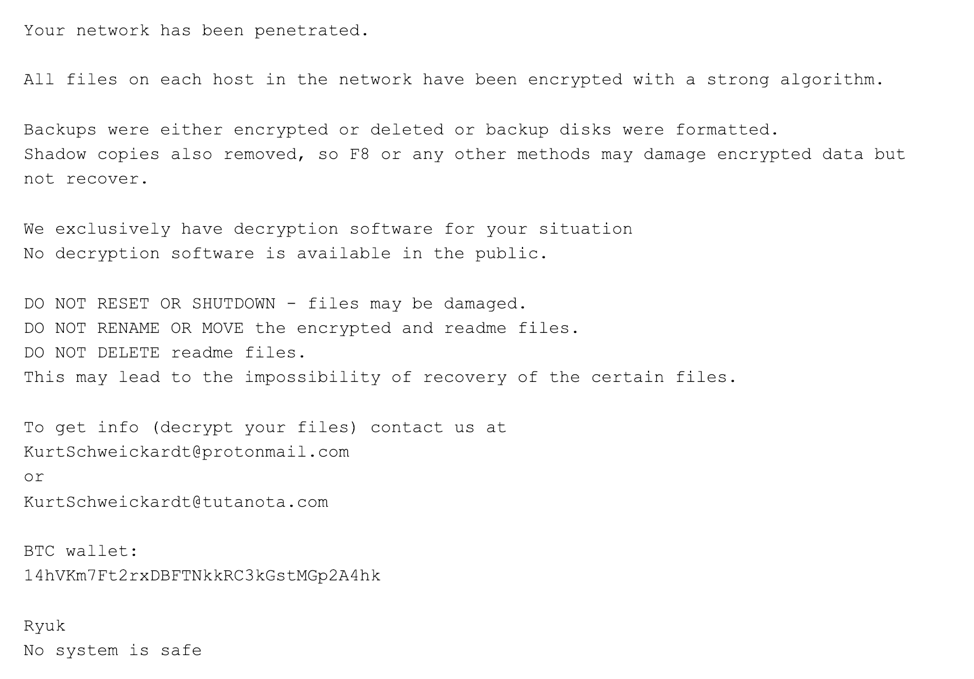

La nota de rescate de Ryuk se escribe en un archivo llamado RyukReadMe.txt. Se han observado varias plantillas de notas de rescate diferentes. El cuerpo de la plantilla es estático, con la excepción de la dirección de correo electrónico y la dirección de billetera Bitcoin (BTC), que pueden cambiar. Las direcciones de correo electrónico generalmente contienen una dirección en protonmail.com y otra dirección en tutanota.com. Los nombres de correo electrónico suelen ser actores y directores esotéricos, pero también se han observado modelos de Instagram. Curiosamente, la nota de rescate en la Figura 3 es notablemente similar a las notas de rescate de BitPaymer. Al momento de escribir este artículo, no está claro si WIZARD SPIDER está copiando las TTPs (tácticas, técnicas y procedimientos) y las notas de rescate de BitPaymer, o si los grupos pueden compartir información entre sí.

la Figura 3. Nota de rescate de Ryuk Que Tiene un gran parecido con BitPaymer

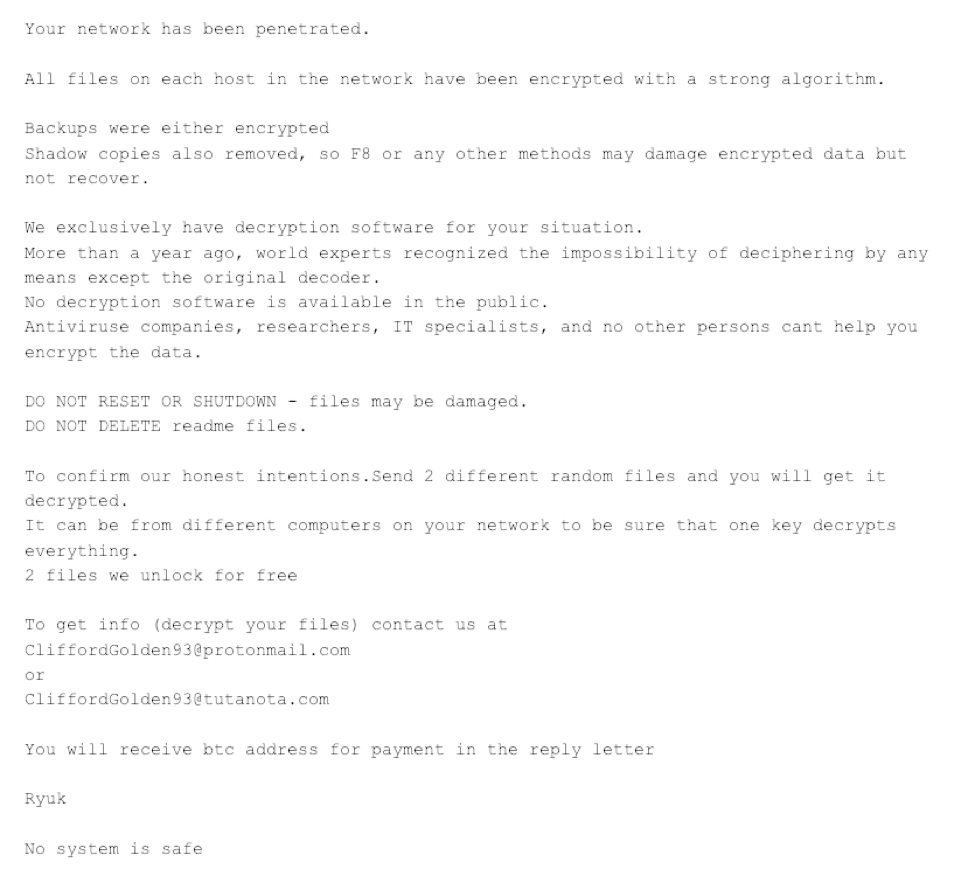

El correo electrónico de rescate utilizado por Ryuk parece ser único para cada ejecutable compilado. Al utilizar la inteligencia de amenazas, nuestro equipo ha observado varias direcciones de correo electrónico diferentes, pero las mismas direcciones BTC en varios ejecutables de Ryuk. El Nov. El 29 de septiembre de 2018, ARAÑA MAGO cambió la forma en que se comunicaban con sus víctimas. Como se vio en la versión anterior de nota de rescate, WIZARD SPIDER incluyó su dirección BTC y direcciones de correo electrónico. Sin embargo, las variantes recientes de Ryuk ya no contienen la dirección BTC, solo las direcciones de correo electrónico. La nota de rescate indica que la víctima recibirá la dirección BTC como respuesta de WIZARD SPIDER. La nueva nota de rescate se puede ver a continuación.

la Figura 4. Ryuk Ransom Con Dirección BTC Eliminada

Los primeros binarios de Ryuk con la eliminación de la dirección BTC contenían una ruta PDB de C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. Esta ruta PDB comenzó a aparecer el noviembre. 29, 2018. La eliminación de las direcciones de BTC ocurrió un día después de que el Departamento de Justicia de los Estados Unidos abriera acusaciones contra dos personas involucradas en facilitar retiros de dinero de las direcciones de Bitcoin de Samas.

Pagos de rescate

En función de las transacciones observadas a direcciones Ryuk BTC conocidas, la demanda de rescate varía significativamente. Esto sugiere que WIZARD SPIDER (como INDRIK SPIDER con BitPaymer) calcula la cantidad del rescate en función del tamaño y el valor de la organización de la víctima. Hasta la fecha, el rescate más bajo observado fue de 1,7 BTC y el más alto fue de 99 BTC. Con 52 transacciones conocidas repartidas en 37 direcciones BTC (al momento de escribir este artículo), WIZARD SPIDER ha realizado 705.80 BTC, que tiene un valor actual de $3.7 millones (USD). Con la reciente caída en el valor de BTC a USD, es probable que GRIM SPIDER haya obtenido más ganancias. Las tablas en el Apéndice incluyen un conjunto de direcciones BTC Ryuk conocidas extraídas de binarios Ryuk, que se cree que son solo un subconjunto de las direcciones BTC Ryuk.

Cómo se distribuye el ransomware Ryuk

CrowdStrike® ha llevado a cabo múltiples interacciones de respuesta a incidentes (IR) en respuesta a infecciones de Ryuk en las que también se identificó a TrickBot en hosts del entorno de la víctima. CrowdStrike Falcon Intelligence ™ ® cree que el compromiso inicial se realiza a través de TrickBot, que normalmente se distribuye a través de correo electrónico no deseado o mediante el uso de la función de descarga basada en geo Emotet (desarrollada y operada por MUMMY SPIDER). Falcon Intelligence ha estado monitoreando la actividad de descarga basada en geo de Emotet y, durante 2018, MUMMY SPIDER ha sido una ávida partidaria de WIZARD SPIDER, distribuyendo predominantemente TrickBot a víctimas de Emotet en el Reino Unido, Estados Unidos y Canadá.

Algunos de los módulos de TrickBot (como pwgrab) podrían ayudar a recuperar las credenciales necesarias para comprometer los entornos, en particular, se ha observado que el módulo SOCKS hace un túnel del tráfico de PowerShell Empire para realizar reconocimiento y movimiento lateral. A través de interacciones IR de CrowdStrike, se ha observado a WIZARD SPIDER realizando los siguientes eventos en la red de la víctima, con el objetivo final de sacar el binario Ryuk:

- Se ejecuta un script de PowerShell ofuscado y se conecta a una dirección IP remota.

- Se descarga y ejecuta un shell inverso en el host comprometido.

- Los scripts anti-registro de PowerShell se ejecutan en el host.

- El reconocimiento de la red se realiza utilizando herramientas estándar de línea de comandos de Windows junto con herramientas cargadas externas.

- El movimiento lateral en toda la red se habilita mediante el Protocolo de Escritorio Remoto (RDP).

- Se crean cuentas de usuario de servicio.

- PowerShell Empire se descarga e instala como servicio.

- El movimiento lateral continúa hasta que se recuperan los privilegios para obtener acceso a un controlador de dominio.

- PSEXEC se utiliza para enviar el binario Ryuk a hosts individuales.

- Los scripts por lotes se ejecutan para terminar procesos/servicios y eliminar copias de seguridad, seguidos del binario Ryuk.

De Hermes a Ryuk: Similitudes & Diferencias

Hermes ransomware, el predecesor de Ryuk, se distribuyó por primera vez en febrero de 2017. Solo un mes después de su lanzamiento, se escribió un descifrador para Hermes, seguido por el lanzamiento de la versión 2.0 en abril de 2017, que corrigió las vulnerabilidades en su implementación criptográfica. Desde esta versión, la única manera de que una víctima recupere archivos es con la clave de cifrado privada, que se obtiene pagando el rescate. A finales de agosto de 2017, se lanzó la versión 2.1 de Hermes.

Hermes se vendió originalmente en foros por 3 300 USD. Cuando se compró, el comprador recibió una compilación que admitía dos direcciones de correo electrónico, un descifrador y un par de claves RSA único. Si el comprador deseaba más direcciones de correo electrónico, se le requería que comprara otra compilación por 5 50 adicionales. El vendedor de Hermes ransomware parece haber detenido o limitado la publicidad en los foros en 2017.

Las primeras versiones de Hermes se instalaron a través de servidores RDP accesibles a Internet protegidos por credenciales débiles. En octubre de 2017, Hermes se desplegó como una distracción destructiva para un compromiso de la Sociedad para las Telecomunicaciones Financieras Interbancarias Mundiales (SWIFT) en el Banco Internacional del Lejano Oriente (FEIB) en Taiwán. El papel de Hermes en el ataque RÁPIDO se describe con más detalle en la sección de atribución al final de este blog. En marzo de 2018, se observó que Hermes se dirigía a los usuarios de Corea del Sur a través del kit de exploits GreenFlash Sundown.

A mediados de agosto de 2018, una versión modificada de Hermes, apodada Ryuk, comenzó a aparecer en un repositorio de malware público. Ryuk se adaptó a entornos empresariales específicos y algunas de las modificaciones incluyen la eliminación de las comprobaciones antianálisis. Estas comprobaciones incluyen consultar el Bloque de Entorno de proceso (PEB) para ver si el campo es BeingDebugged, o consultar el PEB para ver si se ha establecido el campo NtGlobalFlag; comprobar si el host está ejecutando VirtualBox llamando al CPUID de instrucción; y asegurarse de que el idioma del host no sea ruso, ucraniano o bielorruso. Desde una perspectiva de proceso y archivo, Hermes y Ryuk apuntan a los archivos de una manera similar. Las principales diferencias son la lógica de Ryuk que maneja el acceso a archivos y el uso de una segunda clave RSA pública incrustada.

Las siguientes son características que no han cambiado:

- Encripta archivos utilizando RSA-2048 y AES-256

- Almacena claves en el ejecutable utilizando el formato propietario Microsoft SIMPLEBLOB

- Encripta dispositivos montados y hosts remotos

- Utiliza un marcador de archivo de

HERMESpara marcar o comprobar si un archivo se ha cifrado

Otra diferencia notable entre Hermes y Ryuk es cómo se crean las claves de cifrado. Hermes inicia la inicialización de cifrado generando primero un par de claves públicas y privadas RSA, denominadas «clave de víctima».»Se genera una clave AES-256 y la clave privada RSA de la víctima se cifra en modo AES-CBC. La clave RSA pública controlada por el atacante se utiliza para cifrar la clave AES (utilizada anteriormente para cifrar la clave privada RSA de la víctima). Luego, para cada archivo cifrado, se genera una clave AES, que se utiliza para cifrar el archivo. Finalmente, la clave AES de cada archivo se cifra con la clave pública RSA de la víctima y luego se almacena al final del archivo.

Ryuk contiene la misma lógica, pero ya no genera el par de claves RSA específico de la víctima. En su lugar, Ryuk tiene dos claves RSA públicas incrustadas en el ejecutable, y lo que anteriormente era la clave privada RSA de la víctima se encripta y se incrusta en el ejecutable. Como Ryuk no genera un par de claves RSA específicas de la víctima, todos los hosts se pueden descifrar con la misma clave de descifrado. Esto puede parecer un defecto de diseño, pero no lo es, ya que Ryuk tiene una clave única para cada ejecutable.

Si se utiliza un único ejecutable para un único entorno de víctima, no hay repercusiones si se filtran las claves privadas porque solo descifrará el daño de un único ejecutable Ryuk. Por lo tanto, es muy probable que Ryuk genere previamente los pares de claves RSA para cada víctima. Esto es posiblemente más seguro, ya que el sistema de la víctima nunca tendrá acceso a los parámetros de par de claves RSA sin cifrar sin pagar el rescate. Este enfoque es similar al ransomware BitPaymer de INDRIK SPIDER, que genera una muestra específica de la víctima con una clave pública codificada.

Funcionalidad Ryuk: Un Análisis técnico

Hay dos tipos de binarios Ryuk: un gotero (que no se observa comúnmente) y la carga útil ejecutable Ryuk. La recuperación de cuentagotas Ryuk es rara, debido a que la carga útil ejecutable de Ryuk elimina el cuentagotas cuando se ejecuta. Tras la ejecución, el cuentagotas construye una ruta de carpeta de instalación. La ruta de la carpeta se crea llamando a GetWindowsDirectoryW y luego insertando un byte nulo en el cuarto carácter de la ruta. Esto se usa para crear una cadena que contenga la ruta de la letra de unidad. Si el sistema operativo host es Windows XP o anterior, la cadena Documents and Settings\Default User\ se anexa a la ruta de la letra de unidad. Si el host es Windows Vista o posterior, la cadena users\Public\ se anexa a la ruta de la letra de unidad. Para Windows XP, una ruta de carpeta de ejemplo sería C:\Documents and Settings\Default User\, y para Windows Vista o superior, la ruta sería C:\Users\Public.

Se construye un nombre de archivo ejecutable aleatorio. Se crea llamando a _srand con un valor de semilla devuelto al llamar a GetTickCount, luego se llama continuamente a _rand hasta que se concatenan cinco caracteres alfabéticos. A continuación, se añade la extensión .exe. El cuentagotas comprueba si el host es de 32 bits o de 64 bits llamando a IsWow64Process y escribe uno de los dos ejecutables de carga útil incrustados correspondientes a la arquitectura del host. El ejecutable recién escrito se ejecuta llamando a ShellExecuteW. El ejecutable de carga útil de Ryuk escrito por el cuentagotas es el componente Ryuk que contiene la lógica principal para cifrar archivos en el host.

Ryuk está en constante desarrollo. En los últimos meses, los binarios Ryuk han seguido desviándose cada vez más del código fuente original de Hermes, y los actores de la amenaza han agregado y eliminado funcionalidad a menudo. En noviembre de 2018, Falcon Intelligence identificó una nueva funcionalidad agregada a Ryuk que incluía un bucle infinito antianálisis, una solicitud de ping a una dirección IP una vez que se completó el proceso de cifrado y la adición de una extensión de archivo adjunta para archivos cifrados. De estas tres nuevas características, solo la extensión de archivo todavía está presente en un ejecutable compilado en diciembre. 20, 2018.

Cifrado de archivos

En comparación con otras familias de ransomware, Ryuk tiene muy pocas salvaguardias para garantizar la estabilidad del host al no cifrar los archivos del sistema. Por ejemplo, muchas familias de ransomware contienen extensas listas de extensiones de archivos o nombres de carpetas que no deben cifrarse (en la lista blanca), pero Ryuk solo incluye tres extensiones: No cifrará archivos con las extensiones exe, dll, o hrmlog. La última extensión parece ser un nombre de archivo de registro de depuración creado por el desarrollador original de Hermes. Debe tenerse en cuenta que en esta lista está ausente sys (controladores del sistema), ocx (extensión de control OLE) y otros tipos de archivos ejecutables. Cifrar estos archivos podría hacer que el host sea inestable. Las primeras versiones de Ryuk incluían la lista blanca de archivos ini y lnk, pero se han eliminado en compilaciones recientes. Los siguientes nombres de carpeta también están en la lista blanca y no están cifrados.

- Chrome

- Mozilla

- Papelera.bin

- Windows

- Microsoft

- AhnLab

Este es solo un pequeño subconjunto de nombres de carpeta que deben incluirse en la lista blanca para garantizar la estabilidad en el host. Durante el análisis dinámico, no era raro observar a Ryuk intentando cifrar archivos relacionados con el gestor de arranque de Windows (C:\Boot) u otros archivos y carpetas críticos. Debido a la ausencia de una lista blanca adecuada, una máquina infectada puede volverse inestable con el tiempo y no arrancar si se reinicia.

Como se menciona en la sección Hermes a Ryuk, Ryuk utiliza una combinación de cifrado simétrico (AES) y asimétrico (RSA) para cifrar archivos. Sin la clave privada proporcionada por WIZARD SPIDER, los archivos no se pueden descifrar y son irrecuperables. Se crea un hilo para el cifrado de cada archivo y cada archivo se cifra con su propia clave AES. Después de cifrar el archivo, se añade al archivo una extensión de archivo de .RYK. Todos los directorios tendrán una nota de rescate de (RyukReadMe.txt) escrita en el directorio.

Ryuk intenta cifrar todas las unidades montadas y hosts que tienen entradas de Protocolo de Resolución de Direcciones (ARP) (direcciones IP) y enumera todas las unidades montadas llamando a GetLogicalDrives. Para cada unidad montada, Ryuk llama a GetDriveTypeW para determinar el tipo de unidad. Si el tipo de unidad no es un CD-ROM, los archivos de la unidad se cifran. Para recuperar direcciones IP que tienen entradas ARP, Ryuk llama a GetIpNetTable. Itera a través de todas las entradas y luego intenta enumerar archivos y carpetas en el host remoto y cifrar los archivos.

Persistencia

Las compilaciones actuales de Ryuk ya no contienen funcionalidad de persistencia. Anteriormente, para permanecer persistentes en el host, Ryuk creaba una entrada de registro bajo la clave de ejecución utilizando Windows cmd.exe shell. La siguiente línea de comandos se usó para escribir en el nombre de clave de ejecución del Registro svchos a HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run con el valor como la ruta al ejecutable Ryuk.

Inyección de proceso

Ryuk no encripta archivos desde su propio espacio de memoria de proceso, sino que se inyecta en un proceso remoto. Antes de inyectar en un proceso remoto, Ryuk intenta ajustar sus privilegios de token para tener el SeDebugPrivilege. No realiza ninguna acción si el ajuste de los privilegios de token falla. Antes de inyectar en un proceso remoto, Ryuk también llama a CreateToolhelp32Snapshot para enumerar todos los procesos en ejecución. Si se encuentra un proceso que no se llama csrss.exe, explorer.exe, lsaas.exe, o que se ejecuta en la cuenta del sistema NT AUTHORITY, Ryuk se inyectará en este único proceso. Al asegurarse de que el proceso no se ejecuta bajo NT AUTHORITY, los desarrolladores asumen que el proceso no se ejecuta bajo otra cuenta y, por lo tanto, se puede escribir en él. Ryuk utiliza una combinación de VirtualAlloc, WriteProcessMemory y CreateRemoteThread para inyectarse en el proceso remoto.

Comandos de terminación de procesos / Servicios y de recuperación

A diferencia de otras familias de ransomware, Ryuk no contiene funciones de terminación de procesos/servicios y de recuperación integradas en el ejecutable. En el pasado, Ryuk contenía estas capacidades, pero se han eliminado y están contenidas en dos archivos por lotes.

El archivo por lotes kill.bat contiene comandos para detener servicios, deshabilitar servicios y matar procesos. Los procesos y servicios se detienen para garantizar que no existan controladores abiertos para los archivos que se cifrarán. La siguiente figura es un subconjunto de cada comando.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

la Figura 1. Terminación de procesos/Servicios kill.bat Comandos

CrowdStrike ha observado otro archivo por lotes, llamado windows.bat , lo que dificulta la recuperación de archivos en la máquina de la víctima. Cabe señalar que los nombres de archivo pueden ser modificados arbitrariamente por los actores de la amenaza. El contenido del archivo por lotes se muestra a continuación en la Figura 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

la Figura 2. Anti-Recuperación window.bat Comandos

Estos comandos de recuperación anti-forense son bastante interesantes y parecen hacer uso de una característica indocumentada del comando vssadmin redimensionar. Mientras que el primer comando en la Figura 2, a vssadminDelete Shadows /all /quiet, es comúnmente utilizado por los ransomware, la opción de comando vssadminresize shadowstorage rara vez se utiliza. En situaciones en las que las instantáneas no se crearon mediante vssadmin, sino mediante aplicaciones de terceros (como software de copia de seguridad), vssadmin puede mostrar un error y no eliminar las copias de seguridad. Uno de estos errores dice: «Se encontraron instantáneas, pero estaban fuera del contexto permitido. Intente eliminarlos con la aplicación de copia de seguridad que los creó.»El comando vssadmin resize shadowstorage es un «hackeo»que se basa en vssadmin para eliminar el almacenamiento cuando se redimensionan las instantáneas. Obliga a eliminar las instantáneas independientemente de su contexto. El comando funciona cambiando el tamaño del volumen de sombra predeterminado de 10 por ciento a 401 MB (el tamaño mínimo es de 300 MB). A continuación, el almacenamiento en sombra se establece en ilimitado, lo que le permite utilizar todo el espacio en disco disponible. Las instantáneas se eliminan llamando al comando vssadmin Delete Shadows /all /quiet por segunda vez.

El conjunto final de comandos elimina archivos en función de su extensión o ubicación de carpetas. Los argumentos de comando son para del eliminar archivos en todos los subdirectorios (/s) en modo silencioso (/q) sin pedir confirmación al usuario y forzar (/f) la eliminación de un archivo. Las extensiones de archivo son para Disco duro Virtual (.VHD), archivos Avantrix Backup Plus (.bac), copia de seguridad (.bak), Archivo de Catálogo de copias de seguridad de Windows (.wbcat),.bfk), archivos de configuración (.set), Archivo de copia de seguridad de Windows (.win), Imágenes de disco (.dsk) y todas las carpetas que comienzan con la copia de seguridad. Tenga en cuenta que, dado que el comando supr no elimina de forma segura un archivo (p. ej., sobrescribir un archivo antes de eliminarlo), puede ser posible recuperar algún nivel de archivo utilizando herramientas forenses. El último comando de del %0 elimina el archivo .bat que se ejecuta.

Los comandos de recuperación utilizados por Ryuk son más extensos que la mayoría de las familias de ransomware. Aún no se ha observado que otras familias de ransomware utilicen estos comandos. Esto indica que los actores de la amenaza tienen un conocimiento profundo del software de copia de seguridad empresarial.

Atribución

Corea del Norte

Los informes de código abierto afirman que el ransomware Hermes fue desarrollado por el grupo norcoreano STARDUST CHOLLIMA (cuyas actividades se han reportado públicamente como parte del «Grupo Lazarus»), porque Hermes se ejecutó en un host durante el rápido compromiso de FEIB en octubre de 2017. La tabla 1 contiene muestras que posiblemente se atribuyen al compromiso. Los dos ejecutables relacionados con Hermes son bitsran.exe y RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (compilación 30729) | Visual C++ 10.0 2010 (compilación 30319) |

| RSW7B37.tmp | Hermes ransomware | Dom Oct 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | Desconocido |

Tabla 1. Información de archivo para Binarios Utilizados en el Compromiso FEIB SWIFT

El primer ejecutable, bitsran.exe, es un gotero, y RSW7B37.tmp es el ejecutable de ransomware Hermes. El objetivo del dropper es propagar el ejecutable de Hermes dentro de una red mediante la creación de tareas programadas en sesiones SMB utilizando credenciales codificadas. El ejecutable de Hermes cifra los archivos en el host. Es interesante notar que el compilador y enlazador para Hermes es diferente de los otros ejecutables. Todos los ejecutables, excepto Hermes, fueron compilados con Visual Studio 10, con un enlazador de Visual Studio 10. Hermes, en cambio, fue compilado con Visual Studio 9, con un enlazador desconocido.

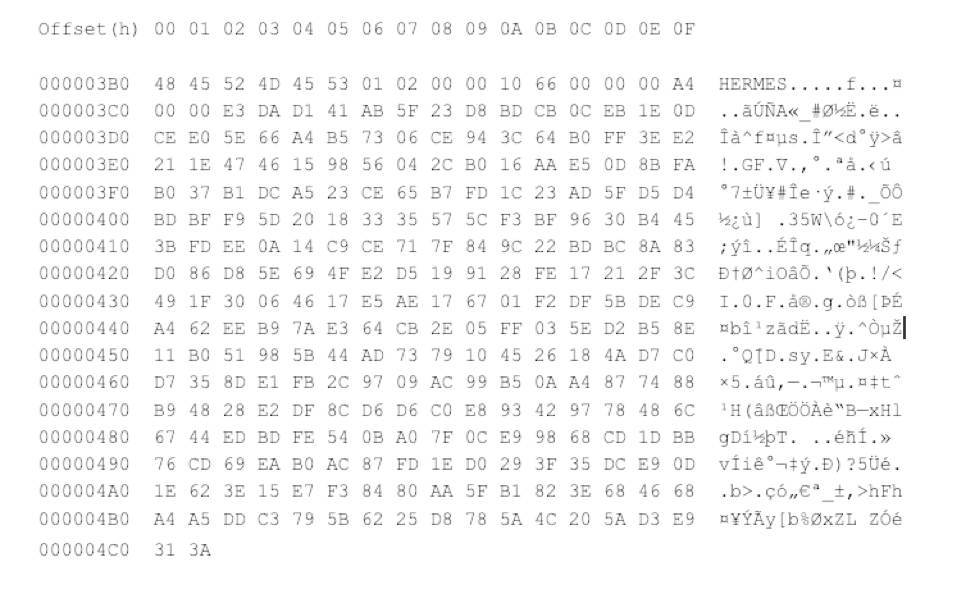

Si las marcas de tiempo son correctas, los dos ejecutables (bitsran.exe y RSW7B37.tmp) se compilaron dentro de cuatro horas y tres minutos uno del otro. Debido al corto período de tiempo de Hermes incluido en un ejecutable que estaba codificado con credenciales de la red FEIB, Falcon Intelligence evalúa que STARDUST CHOLLIMA probablemente tenía acceso al código fuente de Hermes, o un tercero compiló y construyó una nueva versión para ellos. A diferencia de otras variantes de Hermes, RSW7B37.tmp no añade la clave AES exportada y cifrada al final del archivo. La figura 5 es un archivo cifrado por Hermes con la clave AES exportada anexa al final del archivo como pie de página.

la Figura 5. Ejemplo de pie de página de Hermes con clave AES cifrada

La figura 6 es el final de un archivo cifrado por la variante de Hermes RSW7B37.tmp utilizada en el ataque SWIFT. El pie de página solo contiene el marcador HERMES pero no la clave AES exportada.

la Figura 6. Ejemplo, Pie de página de Hermes en un ataque RÁPIDO FEIB con Falta la clave AES cifrada

Sin la clave AES cifrada anexada a los archivos cifrados, incluso si se recuperó la clave privada utilizada para el cifrado, los archivos no se pudieron descifrar. Por lo tanto, el ejecutable de Hermes utilizado en el ataque FEIB SWIFT parece que nunca se usó para rescatar la máquina, sino para destruir los datos de la víctima.

Actores criminales que Operan desde Rusia

Inteligencia Falcon tiene una confianza media-alta de que los actores de la amenaza ARAÑA MAGO están operando desde Rusia. Hermes fue anunciado originalmente en exploitin. Este foro de habla rusa es un mercado bien conocido para vender malware y servicios relacionados a actores de amenazas criminales. Si Hermes estuviera relacionado con STARDUST CHOLLIMA, implicaría que los actores de la amenaza del Estado-nación están vendiendo sus servicios en foros de habla rusa, lo cual es poco probable.

La teoría de atribución del actor de amenaza ruso también está respaldada por un anuncio temprano de Hermes, que afirmaba que su «software no funcionó y funcionará en RU, UA, BY». Esto se refiere a la funcionalidad implementada en Hermes para verificar que el host no se ejecuta en un sistema ruso, ucraniano o bielorruso. Para comprobar el idioma del host, consulta la clave de registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ y el valor InstallLanguage. Si la máquina tiene el valor 0419 (ruso), 0422 (ucraniano) o 0423 (bielorruso), llama a ExitProcess para detener la ejecución. Esta funcionalidad es comúnmente incluida por desarrolladores y vendedores de malware que operan en Rusia para reducir el riesgo de atraer la atención de las autoridades locales y el enjuiciamiento penal.

Mientras apoyaba una investigación de respuesta a incidentes que involucraba a Ryuk, Falcon Intelligence notó que los archivos relacionados con la investigación se cargaban en un sitio web de escaneo de archivos desde una dirección IP en Moscú, Rusia. El archivo en cuestión era una variante de kill.bat que contenía comandos que anteriormente solo se observaban ejecutados por Ryuk llamando a ShellExecute. Los archivos podrían haber sido cargados por una víctima en Rusia, pero el período de tiempo entre la eliminación de la funcionalidad de los binarios Ryuk e inclusión en kill.bat fue muy corto. El escenario más probable es que los actores de la amenaza estuvieran probando si kill.bat sería detectado por los motores antivirus.

Además, durante la investigación forense de una red comprometida por WIZARD SPIDER, CrowdStrike Services recuperó artefactos con nombres de archivo en ruso. Un archivo se llamaba !!! files dlya raboty !!!.rar, que se traduce como «archivos para el trabajo».»En base a estos factores, hay mucha más evidencia que apoya la hipótesis de que los actores de la amenaza de la ARAÑA MAGO son de habla rusa y no norcoreanos.

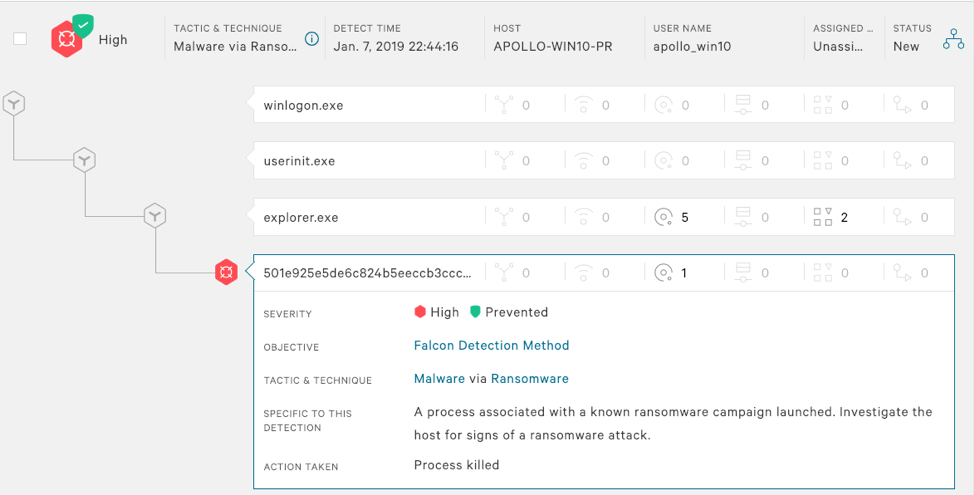

Cómo CrowdStrike puede Prevenir Ryuk

La plataforma Falcon tiene la capacidad de detectar y prevenir Ryuk aprovechando los patrones de comportamiento indicados por el ransomware. Al activar el bloqueo de procesos sospechosos, Falcon se asegura de que Ryuk sea asesinado en las primeras etapas de la ejecución. Además, el algoritmo de aprendizaje automático (ML) de CrowdStrike proporciona cobertura adicional contra esta familia de malware, como se ilustra a continuación.

Apéndice

Conocido Ryuk BTC Cartera de Direcciones y Pagos

| BTC Dirección | Total | No Recibido | Valor Total (USD) |

| 12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Lea historias de la primera línea de respuesta a incidentes y obtenga información que puede ayudar a informar su estrategia de seguridad para 2019 en el Libro de casos de intrusiones cibernéticas de CrowdStrike Services 2018.

- Pruebe el antivirus de próxima generación Falcon Prevent™ con una prueba gratuita de 15 días hoy mismo.