When it comes to operationalizing your log data, HAProxy provides a wealth of information. Tässä blogikirjoitus, osoitamme, miten perustaa HAProxy kirjautuminen, kohdistaa Syslog palvelin, ymmärtää lokikenttiä, ja ehdottaa joitakin hyödyllisiä työkaluja jäsentää lokitiedostoja.

Deep Dive Into HAProxy Logging

HAProxy sits in the critical path of your infrastructure. Käytettiinpä reunakuorman tasapainottajana, sivuvaununa tai Kubernetes-tunkeutumisohjaimena, merkityksellisten lokien saaminen Haproxista on pakko saada.

kirjautuminen antaa tietoa jokaisesta yhteydestä ja pyynnöstä. Se mahdollistaa vianmäärityksessä tarvittavan havainnoitavuuden ja sitä voidaan käyttää jopa ongelmien havaitsemiseen varhaisessa vaiheessa. Se on yksi monista tavoista saada tietoa HAProxy. Muita tapoja ovat saada mittareita käyttämällä Stats sivu tai Runtime API, perustaa sähköpostihälytyksiä, ja hyödyntämällä erilaisia avoimen lähdekoodin integraatioita tallentaa loki tai tilastotietoja ajan. HAProxy tarjoaa erittäin yksityiskohtaiset lokit millisekunnin tarkkuudella ja tuottaa runsaasti tietoa infrastruktuuriisi virtaavasta liikenteestä. Näitä ovat:

- metriikka liikenteestä: ajoitustieto, liitäntälaskurit, liikenteen koko jne.

- tietoa HAProxy-päätöksistä: sisällön vaihto, suodatus, pysyvyys jne.

- tietoja pyynnöistä ja vastauksista: otsakkeet, tilakoodit, hyötykuormat jne.

- istunnon Päättymistila ja kyky seurata, missä vikoja esiintyy (asiakaspuoli, palvelinpuoli?)

tässä viestissä opit kuinka määrittää HAProxy-kirjaus ja kuinka lukea sen luomia lokiviestejä. Listaamme sitten joitakin työkaluja, joista on hyötyä lokitietojesi operationalisoinnissa.

Syslog Server

HAProxy voi lähettää lokiviestin syslog Serverin käsiteltäväksi. Tämä on yhteensopiva tuttujen Syslog-työkalujen, kuten Rsyslogin, sekä uudemman systemd-palvelun journaldin kanssa. Voit myös käyttää erilaisia lokin kuormatraktoreita, kuten Logstashia ja Fluentd: tä, jotta voit vastaanottaa Syslog-viestejä Haproxylta ja lähettää ne keskitettyyn lokiaggregaattoriin.

Jos työskentelet konttiympäristössä, HAProxy tukee Cloud Native-kirjausta, jonka avulla voit lähettää lokiviestit stdout-ja stderr-tiedostoihin. Siinä tapauksessa, siirry seuraavaan osioon, jossa näet miten.

ennen kuin selvität, miten lokit voidaan ottaa käyttöön HAProxy-asetustiedoston kautta, varmista ensin, että lokit on määritetty vastaanottamaan syslog-palvelimella, kuten rsyslogilla. Ubuntussa voit asentaa rsyslogin apt-paketinhallintaohjelmalla, kuten näin:

kun rsyslog on asennettu, muokkaa sen asetuksia HAProxy-lokiviestien syöttämiseksi. Lisää seuraavat joko tiedostoon / etc / rsyslog.conf tai uuteen tiedostoon rsyslog.d kansio, kuten / etc / rsyslog.d / haproksi.conf:

käynnistä sitten rsyslog-palvelu uudelleen. Yllä olevassa esimerkissä rsyslog kuuntelee IP loopback-osoitetta, 127.0.0.1, oletus UDP-portilla 514. Tämä config kirjoittaa kahteen lokitiedostoon. Valittu tiedosto perustuu vakavuustasoon, jolla viesti kirjattiin. Jotta ymmärtäisit tämän, tutustu tarkemmin tiedoston kahteen viimeiseen riviin. Ne alkavat näin:

Syslog-standardi määrää, että jokaiselle kirjatulle viestille tulee antaa laitekoodi ja vakavuustaso. Edellä mainitussa rsyslog configuration-esimerkissä voit olettaa, että määritämme Haproxyn lähettämään kaikki lokiviestinsä local0-laitekoodilla.

vakavuustaso on määritelty laitoskoodin jälkeen pisteellä eroteltuna. Tässä ensimmäinen rivi tallentaa viestit kaikilla vaikeusasteilla ja kirjoittaa ne tiedostoon nimeltä haproxy-traffic.kirjaudu. Toinen rivi tallentaa vain ilmoitus-tason viestejä ja edellä, kirjaamalla ne tiedostoon nimeltä haproxy-admin.kirjaudu.

Haproksi on kovakoodattu käyttämään tiettyjä vaikeusasteita tiettyjen viestien lähettämisessä. Se luokittelee esimerkiksi yhteyksiin ja HTTP-pyyntöihin liittyvät lokiviestit info-vakavuustasolla. Muut tapahtumat luokitellaan käyttäen yhtä muista, vähemmän monisanaisia tasoja. Vakavuusasteita ovat useimmista vähiten tärkeät:

| Vaikeusastetaso | HAProxy lokit |

| emerg | virheet, kuten käyttöjärjestelmän tiedostokuvausten loppuminen. |

| alert | joitakin harvinaisia tapauksia, joissa on tapahtunut jotain odottamatonta, kuten se, ettei vastausta ole voitu tallentaa välimuistiin. |

| crit | Ei käytössä. |

| err | virheitä, kuten se, että karttatiedostoa ei voi jäsentää, HAProxy-asetustiedostoa ei voi jäsentää, ja kun tikkutaululla oleva toiminto epäonnistuu. |

| varoitus | tietyt tärkeät, mutta ei-kriittiset virheet, kuten pyynnön otsikkoa ei ole asetettu tai DNS-nimipalvelimeen ei ole saatu yhteyttä. |

| ilmoitus | muutokset palvelimen tilaan, kuten ylös tai alas tai kun palvelin on pois käytöstä. Mukana on myös muita tapahtumia startupissa, kuten aloitusprofessorit ja latausmoduulit. Terveystarkastuksen kirjaaminen, jos käytössä, käyttää myös tätä tasoa. |

| info | TCP-yhteyden ja HTTP-pyynnön yksityiskohdat ja virheet. |

| debug | voit kirjoittaa mukautetun Lua-koodin, jolla lokitetaan debug-viestit |

nykyaikaiset Linux-jakelut toimitetaan service manager systemd: n mukana, joka esittelee journaldin lokien keräämistä ja tallentamista varten. Journaldin palvelu ei ole Syslog-toteutus, mutta se on syslog-yhteensopiva, koska se kuuntelee samalla /dev/lokipistokkeella. Se kerää vastaanotetut lokit ja antaa käyttäjälle mahdollisuuden suodattaa ne laitoskoodin ja / tai vakavuustason mukaan käyttäen vastaavia journaldin kenttiä (SYSLOG_FACILITY, PRIORITY).

HAProxy Logging Configuration

HAProxy configuration manual selittää, että loki voidaan ottaa käyttöön kahdella askeleella: ensimmäinen on määrittää Syslog-palvelin global section käyttämällä log direktiivi:

The log div > direktiivi ohjeistaa haproxya lähettämään lokit syslog-palvelimelle kuunteluun klo 127.0.0.1:514. Viestit lähetetään facility local0: lla, joka on yksi standardeista, käyttäjän määrittelemistä Syslog-toiminnoista. Se on myös laitos, että rsyslog kokoonpano odottaa. Voit lisätä useamman kuin yhden log statement lähettää tulosteen useille Syslog-palvelimille.

voit kontrolloida sitä, kuinka paljon tietoa on tallennettu lisäämällä Syslog-tason rivin loppuun:

toinen vaihe kirjauksen määrittämisessä on päivittää eri valtakirjat (frontendbackend, ja listen sections) lähetettäväksi global – osiossa määritetyt viestit syslog-palvelimille. Tämä tehdään lisäämällä log global direktiivi. Voit lisätä sen defaults osioon, kuten näkyy:

log global direktiivi periaatteessa sanoo, Käytä log linjaa, joka asetettiin global jaksossa. log global direktiivin laittaminen defaults – osioon vastaa sen laittamista kaikkiin myöhempiin proxy-osioihin. Niin, tämä mahdollistaa kirjautumisen kaikki valtakirjat. Voit lukea lisää HAProxy-asetustiedoston osioista Blogikirjoituksestamme HAProxy-kokoonpanon neljä olennaista osaa.

oletusarvoisesti haproksi-lähtö on minimaalinen. Rivin option httplog lisääminen defaults osioon mahdollistaa monisanaisemman HTTP-kirjauksen, jonka selitämme tarkemmin myöhemmin.

tyypillinen Haproksi-asetelma näyttää tältä:

globaalien lokisääntöjen käyttäminen on yleisin Haproksi-asetelma, mutta voit laittaa ne suoraan frontend osioon sen sijaan. Voi olla hyödyllistä saada erilainen kirjauskokoonpano kertaluonteisena. Haluat esimerkiksi osoittaa eri kohdesyslog-palvelimelle, käyttää eri kirjaustoimintoa tai tallentaa eri vaikeusasteita riippuen taustaohjelman käyttötapauksesta. Seuraavassa esimerkissä frontend osiot fe_site1 ja fe_site2 asettavat erilaisia IP-osoitteita ja vaikeusasteita:

kun kirjaudutaan paikalliseen Syslog-palveluun, Unix-pistorasiaan kirjoittaminen voi olla nopeampaa kuin TCP-luuppiosoitteeseen kohdistaminen. Yleensä Linux-järjestelmissä Syslog-viestejä kuunteleva Unix-pistorasia on saatavilla osoitteessa/dev / log, koska tällöin GNU C-kirjaston syslog () – toiminto lähettää oletuksena viestejä. Kohdenna UNIX-kanta näin:

kuitenkin, kannattaa pitää mielessä, että jos aiot käyttää Unix—liitäntää kirjautumiseen ja samalla käytät haproxya juurikosketetussa ympäristössä—tai annat Haproxyn luoda chroot hakemiston sinulle käyttämällä chroot-konfiguraatiodirektiiviä-UNIX-socket on asetettava saataville kyseisessä chroot-hakemistossa. Tämä voidaan tehdä kahdella tavalla.

ensin rsyslogin käynnistyessä se voi luoda uuden kuunteluliitännän chroot-tiedostojärjestelmään. Lisää HAProxy rsyslog-asetustiedostoon seuraava:

toinen tapa on lisätä pistorasia chroot-tiedostojärjestelmään manuaalisesti käyttämällä mount – komentoa --bind – vaihtoehtoa.

muista lisätä merkintä/etc / fstab-tiedostoon tai systemd unit-tiedostoon niin, että liitos jatkuu uudelleenkäynnistyksen jälkeen. Kun olet kirjannut asetukset, haluat ymmärtää, miten viestit on jäsennetty. Seuraavassa osassa näet kentät, jotka muodostavat TCP-ja HTTP-tason lokit.

Jos tallennetun tiedon määrää pitää rajoittaa, yksi tapa on maistella vain osaa lokiviesteistä. Aseta lokitaso hiljaiseksi satunnaisille pyynnöille, kuten näin:

huomaa, että jos mahdollista, on parempi tallentaa niin paljon dataa kuin mahdollista. Silloin ei ole puuttuvaa tietoa silloin, kun sitä eniten tarvitsee. Voit myös muokata ETURISTISIDEILMAISUA niin, että tietyt ehdot ohittavat säännön.

toinen tapa rajoittaa kirjattujen viestien määrää on asettaa option dontlog-normaldefaults tai frontend. Näin saadaan kiinni vain aikalisät, uusinnat ja virheet. Et varmaankaan haluaisi sallia sitä koko ajan, vaan vain tiettyinä aikoina, kuten esikuva-analyysitestien yhteydessä.

Jos käytät Haproxya Telakkasäiliön sisällä ja käytät HAProxy-versiota 1.9, voit lähettää lokitiedoston Syslog-palvelimelle sen sijaan, että lähettäisit sen stdoutiin ja / tai stderriin. Aseta osoitteeksi stdout tai stderr. Tällöin on myös suotavaa asettaa viestin muoto raw, kuten näin:

HAProxy Log Format

lokityyppi, jonka näet, määräytyy HAProxy-tilaan asetetun välityspalvelintilan perusteella. HAProxy voi toimia joko kerroksen 4 (TCP) välityspalvelimena tai kerroksen 7 (HTTP) välityspalvelimena. TCP-tila on oletusarvo. Tässä tilassa luodaan full-duplex-yhteys asiakkaiden ja palvelimien välille, eikä tason 7 tutkimusta suoriteta. Jos olet määrittänyt rsyslog-määrityksesi ensimmäisen osion keskustelumme perusteella, löydät lokitiedoston osoitteesta / var/log / haproxy-traffic.kirjaudu.

Kun olet TCP-tilassa, joka asetetaan lisäämällä mode tcp, sinun tulee lisätä myös vaihtoehto tcplog. Tällä valinnalla lokimuoto oletusarvoisesti rakenne, joka tarjoaa hyödyllistä tietoa, kuten kerros 4 yhteyden tiedot, ajastimet, tavun määrä, jne. Jos tämä muoto luotaisiin uudelleen käyttämällä log-format, jota käytetään mukautetun formaatin asettamiseen, se näyttäisi tältä:

kuvaukset näistä kentistä löytyvät TCP-log-formaatin dokumentaatiosta, joskin seuraavassa osassa kuvataan useita.

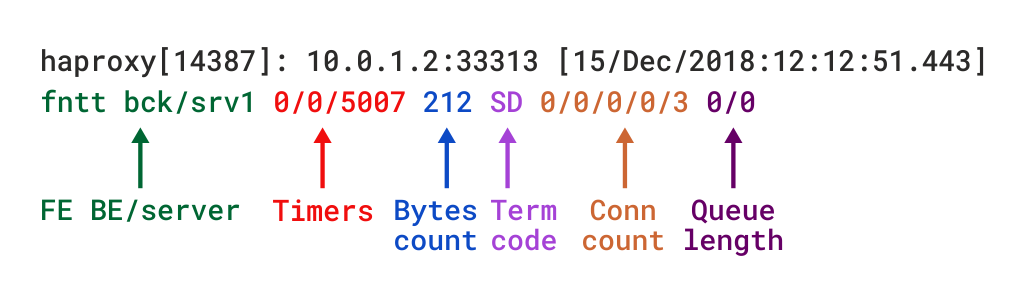

TCP log format in HAProxy

kun HAProxy ajetaan Layer 7-välityspalvelimena mode http, lisätään vaihtoehto httplog-direktiivi. Se varmistaa, että HTTP-pyynnöt ja vastaukset analysoidaan perusteellisesti ja että mikään RFC-yhteensopiva sisältö ei jää kuvaamatta. Tämä on tila, joka todella korostaa haproxin diagnostista arvoa. HTTP-loki-muoto tarjoaa samantasoisen tiedon kuin TCP-muoto, mutta HTTP-protokollalle ominaisen lisätiedon. Jos formaatti luotaisiin uudelleen käyttämällä log-format, se näyttäisi tältä:

yksityiskohtaiset kuvaukset eri kentistä löytyvät HTTP-lokimuodon dokumentaatiosta.

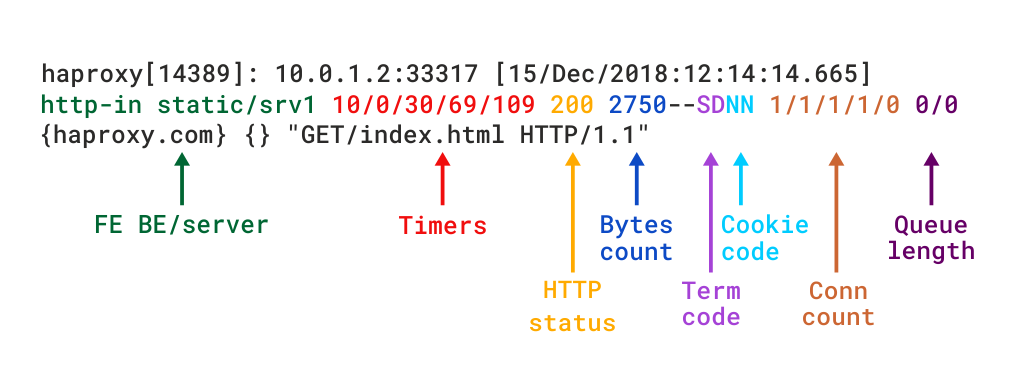

HTTP log format in HAProxy

voit myös määritellä mukautetun lokimuodon, kaappaamalla vain mitä tarvitset. Käytä log-format (tai log-format-sd structured-data syslog) – direktiiviä defaults tai frontend. Lue blogikirjoitus HAProxy Log Customization oppia lisää ja nähdä joitakin esimerkkejä.

seuraavissa jaksoissa mukana olevat kentät tulevat tutuiksi, kun käytät option tcplog tai option httplog.

Proxies

tuotetun lokitiedoston sisällä jokainen rivi alkaa siitä frontendista, backendista ja palvelimesta, jolle pyyntö lähetettiin. Jos sinulla on esimerkiksi seuraava HAProxy-määritys, näet rivejä, jotka kuvaavat pyyntöjä reititettävän http-in-frontendin kautta staattiselle taustajärjestelmälle ja sitten srv1-palvelimelle.

tästä tulee tärkeää tietoa, kun haluat tietää, minne pyyntö on lähetetty, kuten Kun näet virheitä, jotka vaikuttavat vain joihinkin palvelimiisi.

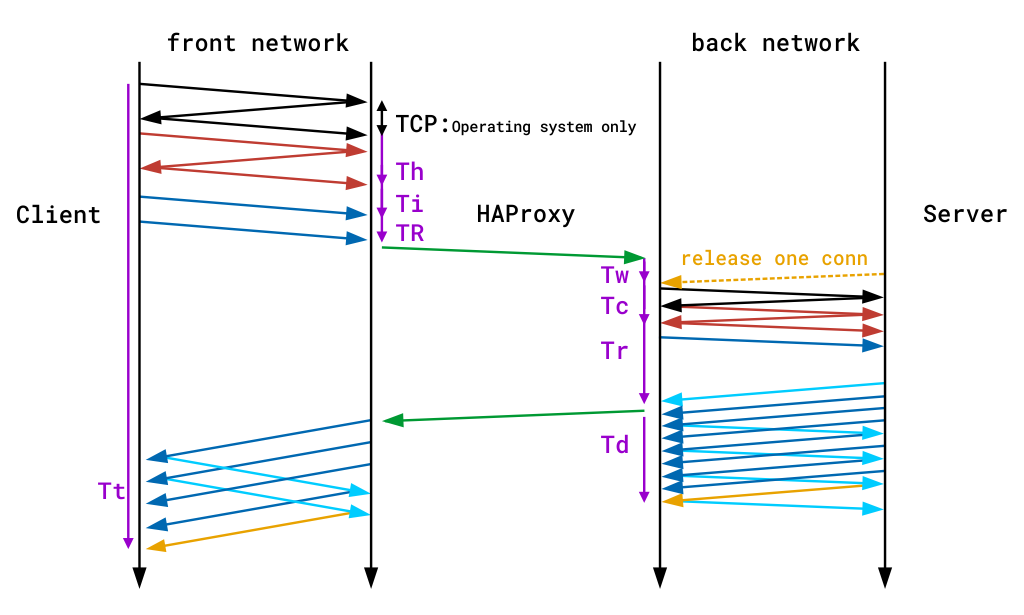

ajastimet

ajastimet toimitetaan millisekunneissa ja ne kattavat istunnon aikana tapahtuneet tapahtumat. TCP-lokin oletusmuodon kaappaamat ajastimet ovat TW / Tc / Tt. HTTP – lokin oletusmuodon tarjoamat ovat TR/ Tw / Tc / Tr / Ta. Nämä kääntävät seuraavasti:

| ajastin | eli | TR | kokonaisaika saada asiakkaan pyyntö (vain HTTP-tilassa). |

| Tw | jonoissa vietetty kokonaisaika jonotusaikaa odotellessa. |

| Tc | kokonaisaika TCP-yhteyden muodostamiseen palvelimelle. |

| Tr | palvelimen vasteaika (vain HTTP-tilassa). |

| Ta | HTTP-pyynnön kokonaisaktiivinen aika (vain HTTP-tila). |

| Tt | TCP-istunnon kokonaiskestoaika, siitä hetkestä, kun välityspalvelin hyväksyi sen, siihen hetkeen, kun molemmat päät suljettiin. |

HAProxy-dokumentaatiosta löytyy yksityiskohtainen kuvaus kaikista käytettävissä olevista ajastimista. Seuraava kaavio osoittaa myös, missä aika kirjataan yhden päästä päähän-tapahtuman aikana. Huomaa, että violetti linjat reunoilla kuvaamaan ajastimia.

Time recording during a single end-to-end transaction

Session State at Disconnection

sekä TCP-että HTTP-lokit sisältävät päättymistilakoodin, joka kertoo tavan, jolla TCP-tai HTTP-istunto päättyi. Se on kahden merkin koodi. Ensimmäinen merkki ilmoittaa ensimmäisen tapahtuman, joka aiheutti istunnon päättymisen, kun taas toinen ilmoittaa TCP-tai HTTP-istunnon tilan, kun se suljettiin.

Tässä muutamia päättymiskoodiesimerkkejä:

| Kaksimerkkinen koodi | |

| – | normaali Päättyminen molemmin puolin. |

| cD | asiakas ei lähettänyt eikä kuitannut mitään tietoja ja lopulta timeout client vanhentui. |

| SC | palvelin kielsi TCP-yhteyden. |

| PC | välityspalvelin kieltäytyi muodostamasta yhteyttä palvelimeen, koska prosessin socket-raja saavutettiin yhdistämistä yrittäessä. |

yhteyden sulkemiseen on monenlaisia syitä. Yksityiskohtaiset tiedot kaikista mahdollisista päättymiskoodeista löytyvät Haproksi-dokumentaatiosta.

laskurit

laskurit ilmoittavat järjestelmän kunnosta, kun pyyntö meni läpi. HAProxy tallentaa viisi laskuria jokaista yhteyttä tai pyyntöä varten. Ne voivat olla korvaamattomia sen määrittämisessä, kuinka paljon järjestelmään kohdistuu kuormitusta, missä järjestelmä on jäljessä ja onko rajoja rikottu. Kun katsot lokin sisällä olevaa riviä, näet laskurit, jotka on listattu viideksi numeroksi, jotka on erotettu viilloilla: 0/0/0/0/0.

joko TCP-tai HTTP-tilassa nämä hajoavat seuraavasti:

- HAProxy-prosessin samanaikaisten yhteyksien kokonaismäärä, kun istunto kirjattiin.

- tämän kautta reititettyjen samanaikaisten yhteyksien kokonaismäärä

frontendkun istunto kirjattiin. - tähän reititettyjen samanaikaisten yhteyksien kokonaismäärä

backendkun istunto kirjattiin. - tällä

serverkun istunto kirjattiin. - retriiden lukumäärä, kun he yrittivät muodostaa yhteyden backend-palvelimeen.

muut kentät

HAProxy ei tallenna kaikkea out-of-the-Boxista, mutta voit säätää sitä tallentaaksesi mitä tarvitset. HTTP-pyynnön otsakkeen voi kirjata lisäämällä http-request capture direktiivi:

loki näyttää otsakkeet kiharan aaltosulkujen välissä ja erotettuna putkisymboleilla. Täällä näet isäntä ja käyttäjä-agentti otsikot pyynnöstä:

vastausotsikko voidaan kirjata lisäämällä http-response capture direktiivi:

tässä tapauksessa on lisättävä myös declare capture response direktiivi, joka jakaa kaappauspaikan, johon vastausotsikko sen saavuttua voidaan tallentaa. Jokainen lisäämäsi paikka saa automaattisesti nollasta alkavan ID: n. Viittaa tähän tunnisteeseen, kun soitat http-response capture. Vastausotsakkeet kirjataan pyynnön otsakkeiden jälkeen erillisiin kiharaisiin olkaimiin.

Evästearvot voidaan kirjata samalla tavalla http-request capture direktiivi.

kaikki, mikä on kuvattu http-request capture, mukaan lukien HTTP-otsakkeet ja evästeet, ilmestyvät samaan kihara-olkaimien joukkoon. Sama koskee kaikkea, mikä on kaapattu http-response capture.

voit myös käyttää http-request capture kirjataksesi otetut tiedot tikkutaulukoista. Jos seurasit käyttäjän pyyntönopeuksia stick-table, voit kirjata ne näin:

niin, tekemällä pyynnön verkkosivulle, joka sisältää HTML-dokumentin ja kaksi kuvaa, käyttäjän samanaikainen pyyntönopeus kasvaisi kolmeen:

voit myös kirjata noutomenetelmien arvot, kuten tallentaa käytetyn SSL/TLS-version (huomaa, että tähän on sisäänrakennettu lokimuuttuja nimeltään %sslv):

muuttujat, jotka on asetettu http-request set-var voidaan myös kirjata.

ACL-lausekkeet arvioidaan joko tosi-tai epätosiksi. Niitä ei voi kirjata suoraan, mutta muuttujan voi asettaa sen perusteella, onko lauseke tosi. Esimerkiksi, jos käyttäjä vierailee / api, voit asettaa muuttujan nimeltä req. is_api arvoon on API ja sitten tallentaa että lokit.

HAProxy-profiloinnin mahdollistaminen

HAProxy 1.9: n julkaisun myötä voit tallentaa pyynnön käsittelyyn käytetyn ajan Haproxyssa. Lisää profiling.tasks direktiivi global jakso:

on olemassa uusia noutomenetelmiä, jotka paljastavat profilointimittarit:

| nouda menetelmä | kuvaus |

date_us |

mikrosekunnit osa päivämäärästä. |

cpu_calls |

tehtävän puheluiden määrä, joka käsittelee virtaa tai nykyistä pyyntöä sen jakamisen jälkeen. Se nollataan jokaisen uuden pyynnön samassa yhteydessä. |

cpu_ns_avg |

keskimääräinen nanosekuntien määrä, joka kuluu kussakin tehtäväkutsussa virran tai nykyisen pyynnön käsittelyyn. |

cpu_ns_tot |

kussakin tehtäväkutsussa käytetty nanosekuntien kokonaismäärä, joka käsittelee striimiä tai nykyistä pyyntöä. |

lat_ns_avg |

keskimääräinen nanosekuntien määrä, joka kuluu siitä hetkestä, kun tehtävää käsittelevä virta herätetään, siihen hetkeen, jolloin sitä käytännössä kutsutaan. |

lat_ns_tot |

nanosekuntien kokonaismäärä siitä hetkestä, kun puroa käsittelevä tehtävä herätetään, siihen hetkeen, jolloin sitä käytännössä kutsutaan. |

Lisää nämä lokiviesteihisi näin:

Tämä on hyvä tapa arvioida, minkä pyyntöjen käsittely maksaa eniten.

Jäsennellen HAProxy-lokeja

kuten olet oppinut, Haproxylla on paljon kenttiä, jotka tarjoavat valtavan määrän tietoa yhteyksistä ja pyynnöistä. Niiden lukeminen suoraan voi kuitenkin johtaa informaation ylikuormittumiseen. Usein, se on helpompi jäsentää ja koota niitä ulkoisilla työkaluilla. Tässä osiossa näet joitakin näistä työkaluista ja miten ne voivat hyödyntää haproxyn tarjoamia kirjaustietoja.

HALog

HALog on pieni mutta tehokas lokianalyysityökalu, joka toimitetaan Haproxyn mukana. Se on suunniteltu käytettäväksi tuotantopalvelimissa, joissa se voi auttaa manuaalisessa vianetsinnässä, kuten live-ongelmien kohdatessa. Se on erittäin nopea ja pystyy jäsentämään TCP-ja HTTP-lokit 1-2 GB sekunnissa. Syöttämällä se yhdistelmä lippuja, voit poimia tilastotietoja lokit, mukaan lukien pyynnöt URL-ja pyynnöt per lähde IP. Sitten, voit lajitella vasteaika, virheprosentti, ja päättymiskoodi.

esimerkiksi, jos haluat poimia palvelinkohtaiset tilastot lokeista, voit käyttää seuraavaa komentoa:

tästä on hyötyä, kun sinun täytyy jäsentää lokirivejä tilakoodikohtaisesti ja selvittää nopeasti, onko tietty palvelin epäterveellinen (esim.palauttamalla liikaa 5xx-vastauksia). Tai, palvelin voi kieltää liian monta pyyntöä (4xx vastaukset), mikä on merkki raa ’ asta voimahyökkäyksestä. Voit myös saada keskimääräisen vasteajan palvelinta kohti avg_rt – sarakkeesta, joka on hyödyllinen vianmäärityksessä.

Halogilla saa URLIKOHTAISIA tilastoja seuraavan komennon avulla:

tuloste näyttää pyyntöjen määrän, virheiden määrän, kokonaislaskennan ajan, keskimääräisen laskenta-ajan, onnistuneiden pyyntöjen kokonaislaskennan ajan, onnistuneiden pyyntöjen keskimääräisen laskenta-ajan, lähetettyjen tavujen keskimääräisen määrän ja lähetettyjen tavujen kokonaismäärän. Palvelimen ja URL-osoitteen tilastojen jäsentämisen lisäksi voit käyttää useita suodattimia sovittaaksesi lokit tietyllä vasteajalla, HTTP-tilakoodilla, istunnon päättymiskoodilla jne.

HAProxy Stats Page

lokkien jäsentäminen Halogilla ei ole ainoa tapa saada mittarit irti Haproxysta. HAProxy Stats-sivu voidaan ottaa käyttöön lisäämällä stats enable direktiivi frontend tai listen – osioon. Se näyttää suorana tilastot palvelimistasi. Seuraa listen jakso aloittaa Stats-sivun kuuntelu portilla 8404:

Stats-sivu on erittäin hyödyllinen välittömän tiedon saamiseksi Haproxyn läpi virtaavasta liikenteestä. Se ei tallenna näitä tietoja, vaikka, ja näyttää tiedot vain yhden kuorman balancer.

HAProxy Enterprise reaaliaikainen kojelauta

Jos käytät HAProxy Enterprisea, sinulla on pääsy reaaliaikaiseen kojelautaan. Siinä missä tilastot-sivu näyttää tilastoja yhdestä Haproksi-esiintymästä, reaaliaikainen kojelauta kokoaa ja näyttää tiedot kuormatasapainojen ryppäässä. Tämän ansiosta kaikkien palvelimiesi terveyttä on helppo tarkkailla yhdeltä näytöltä. Tietoja voi tarkastella jopa 30 minuutin ajan.

kojelauta tallentaa ja näyttää tietoja palvelun kunnosta, pyyntömääristä ja kuormituksesta. Se helpottaa myös hallinnollisten tehtävien suorittamista, kuten backendien käyttöönottoa, poistamista käytöstä ja tyhjentämistä. Yhdellä silmäyksellä näet, mitkä palvelimet ovat toiminnassa ja kuinka kauan. Voit myös tarkastella stick table tietoja, jotka, riippuen siitä, mitä stick table seuraa, voi näyttää virheprosentit, pyyntönopeudet, ja muita reaaliaikaisia tietoja käyttäjistäsi. Tikkutaulukon tiedot voidaan myös yhdistää.

reaaliaikainen Dashboard HAProxy Enterprisessa

reaaliaikainen Dashboard on yksi monista HAProxy Enterprisen kanssa käytettävissä olevista lisäosista.

johtopäätös

tässä blogikirjoituksessa opit määrittämään HAProxy-kirjautumisen, jotta saat havaittavuutta kuormituspalantimeesi, joka on kriittinen komponentti infrastruktuurissasi. HAProxy lähettää yksityiskohtaisia Syslog-viestejä toimiessaan joko TCP – ja HTTP-tilassa. Nämä voidaan lähettää useisiin kirjaustyökaluihin, kuten rsyslogiin.

HAProxy-alukset käyttävät halog-komentorivityökalua, joka yksinkertaistaa lokitietojen jäsentämistä, kun tarvitset tietoa käyttäjien saamista vastaustyypeistä ja palvelimien kuormituksesta. Voit myös saada kuvan palvelimiesi terveydestä käyttämällä HAProxy Stats-sivua tai HAProxy Enterprise-reaaliaikaista Kojelautaa.

Haluatko tietää, milloin tämänkaltaista sisältöä julkaistaan? Tilaa tämä blogi tai seuraa meitä Twitterissä. Voit myös liittyä keskusteluun Slack! HAProxy Enterprise yhdistää Haproxyn enterprise – luokan ominaisuuksiin, kuten reaaliaikaiseen kojelautaan ja premium-tukeen. Ota yhteyttä saadaksesi lisätietoja tai rekisteröidy ilmaiskokeiluun tänään!