WIZARD SPIDER er en sofistikert eCrime-gruppe som har operert Ryuk ransomware siden August 2018, rettet mot store organisasjoner for en høy løsepenger. Denne metoden, kjent som «storviltjakt», signaliserer et skifte i operasjoner FOR WIZARD SPIDER. Denne skuespilleren er En Russisk-basert kriminell gruppe kjent for driften Av TrickBot banking malware som hadde fokusert primært på wire svindel i det siste. SKUESPILLERNAVNET GRIM SPIDER ble introdusert i Crowdstrikes nomenklatur i September 2018 for gruppen som driver Ryuk ransomware som en distinkt undergruppe av WIZARD SPIDER criminal enterprise. I juni 2019 kom imidlertid ytterligere bevis fram som tillot CrowdStrike å vurdere med høy tillit at Ryuk faktisk drives som en del av CORE WIZARD SPIDER actor group.CrowdStrike Intelligence vil nå kun bruke skuespillernavnet WIZARD SPIDER i samarbeid Med TrickBot og Ryuk. DEN GRIM SPIDER skuespiller navn har blitt foreldet.I Likhet Med Samas og BitPaymer, Er Ryuk spesielt brukt til å målrette bedriftsmiljøer. Kode sammenligning mellom versjoner Av Ryuk og Hermes ransomware indikerer At Ryuk ble avledet fra Hermes kildekoden og har vært under jevn utvikling siden utgivelsen. Hermes er commodity ransomware som har blitt observert for salg på fora og brukt av flere trusselaktører. Ryuk brukes imidlertid bare AV WIZARD SPIDER, og I motsetning Til Hermes Har Ryuk bare blitt brukt til å målrette bedriftsmiljøer. Siden Ryuks utseende i August har trusselaktørene som opererer den, netted over 705.80 BTC over 52-transaksjoner for en total nåverdi på $3,701,893. 98 USD.

Vil du ha den nyeste innsikten om cybertrussellandskapet? Last ned 2021 Global Threat Report

Last ned 2021 Global Threat Report

- Ryuk Løsepenger Notater

- Løsepengebetalinger

- Hvordan Ryuk Ransomware Distribueres

- Fra Hermes Til Ryuk: Likheter & Forskjeller

- Ryuk Funksjonalitet: En Teknisk Analyse

- Filkryptering

- Persistens

- Prosessinjeksjon

- Prosess – / Tjenesteavslutning og Anti-Gjenopprettingskommandoer

- Attribution

- Nord-Korea

- Kriminelle Aktører Som Opererer Fra Russland

- Hvordan CrowdStrike Kan Forhindre Ryuk

- Tillegg

- Kjente RYUK BTC Lommebok Adresser og Betalinger

- Indicators

- Additional Resources

Ryuk Løsepenger Notater

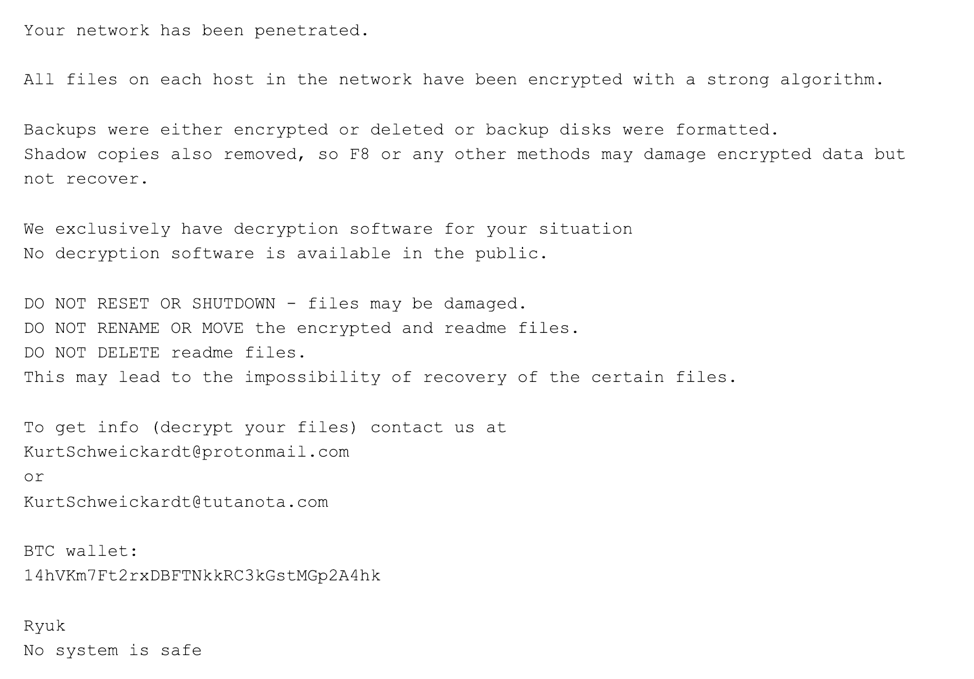

ryuk løsepenger notatet er skrevet til en fil som heterRyukReadMe.txt. En rekke forskjellige løsepenger notat maler har blitt observert. Malens kropp er statisk med unntak av e-postadressen og Bitcoin (BTC) lommebokadressen, som kan endres. E-postadressene inneholder vanligvis en adresse på protonmail.com en annen adresse på tutanota.com e-postnavnene er vanligvis esoteriske skuespillere og regissører, Men Instagram-modeller har også blitt observert. Interessant, løsepenge notatet I Figur 3 er bemerkelsesverdig lik BitPaymer løsepenger notater. I skrivende stund er DET uklart om WIZARD SPIDER kopierer Ttps (tactics, techniques and procedures) og løsepenger fra BitPaymer, eller om gruppene kan dele informasjon med hverandre.

figur 3. Ryuk Løsepenge Notat Bærer Sterk Likhet Med BitPaymer

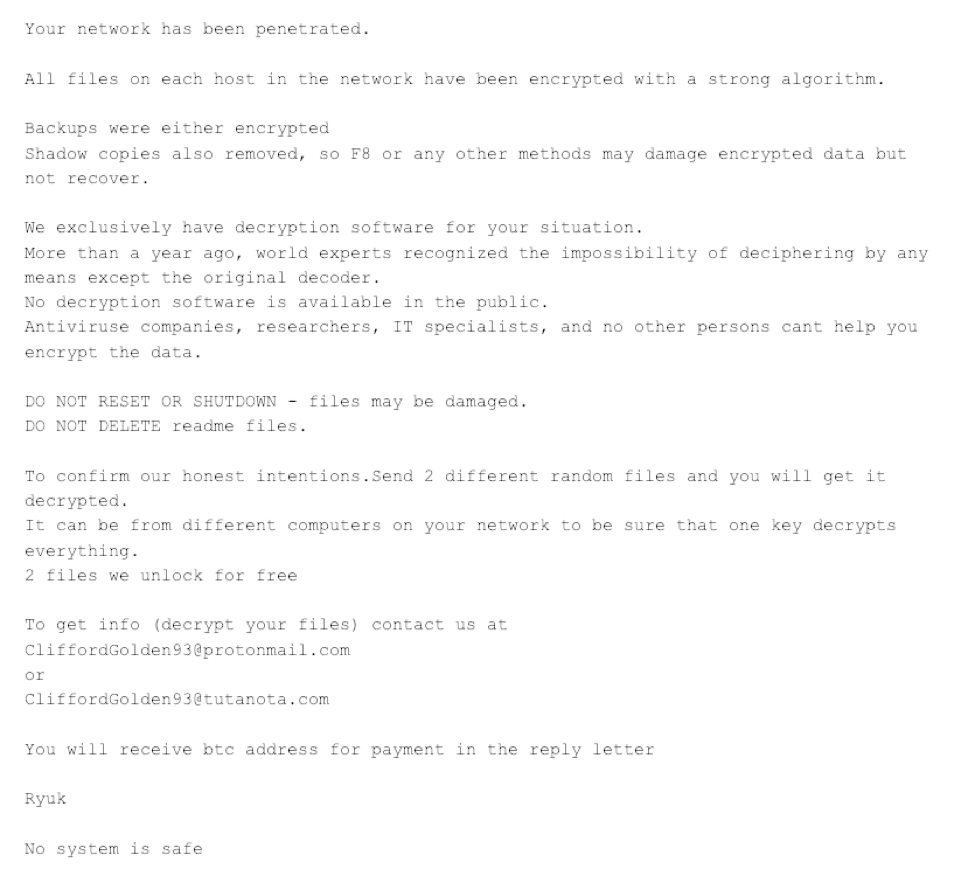

løsepenge e-post som Brukes Av Ryuk ser ut til å være unik for hver kompilert kjørbar. Vårt team har observert flere forskjellige e-postadresser, men de samme BTC-adressene på tvers av Flere Ryuk-kjørbare filer. På November. 29, 2018, WIZARD SPIDER endret hvordan de kommuniserte med sine ofre. SOM sett i forrige løsepenger notat versjon, WIZARD SPIDER inkludert DERES BTC adresse og e-postadresser. Nylige varianter Av Ryuk inneholder imidlertid IKKE LENGER BTC-adressen-bare e-postadressene. Løsepengene sier at offeret vil motta BTC-adressen som svar fra WIZARD SPIDER. Den nye løsepenger notatet kan sees nedenfor.

Figur 4. Ryuk Løsepenger MED BTC Adresse Fjernet

Tidlig Ryuk binærfiler med fjerning AV BTC adresse inneholdt EN PDB banen til C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. DENNE PDB banen begynte å vises På November. 29, 2018. Fjerningen av BTC-adressene skjedde en dag etter AT US Department Of Justice uforseglede anklager for to personer involvert i å lette utbetalinger Fra Samas Bitcoin-adresser.

Løsepengebetalinger

Basert På observerte transaksjoner til kjente Ryuk BTC-adresser, varierer løsepengebehovet betydelig. DETTE antyder AT WIZARD SPIDER (som INDRIK SPIDER med BitPaymer) beregner løsepenger basert på størrelsen og verdien av offerorganisasjonen. Hittil var det laveste observerte løsepenge for 1.7 BTC og det høyeste var for 99 BTC. MED 52 kjente transaksjoner spredt over 37 BTC-adresser (som i skrivende stund), HAR WIZARD SPIDER gjort 705.80 BTC, som har en nåverdi på $3.7 millioner (USD). Med den siste nedgangen I BTC TIL USD-verdi, er det sannsynlig AT GRIM SPIDER har nettet mer. Tabellene i Vedlegget inneholder et sett med kjente Ryuk BTC-adresser hentet fra Ryuk binærfiler, som antas å være bare en delmengde Av Ryuk BTC-adressene.

Hvordan Ryuk Ransomware Distribueres

CrowdStrike® har gjennomført flere hendelsesrespons (IR) engasjementer som reagerer På Ryuk-infeksjoner der TrickBot også ble identifisert på verter i offermiljøet. Crowdstrike Falcon Intelligence ™ ® mener at det første kompromisset utføres gjennom trickbot, som vanligvis distribueres enten via spam-e-post eller gjennom bruk av emotet (utviklet og drevet av mummy SPIDER) geo-basert nedlastingsfunksjon. Falcon Intelligence har overvåket geo-basert nedlastingsaktivitet Fra Emotet, og I løpet Av 2018 HAR MUMMY SPIDER vært en ivrig tilhenger AV WIZARD SPIDER, som hovedsakelig distribuerer TrickBot til Emotet-ofre i STORBRITANNIA, USA og Canada.

Noen Av Trickbots moduler (sompwgrab) kan hjelpe til med å gjenopprette legitimasjonene som trengs for å kompromittere miljøer — SOCKS-modulen har spesielt blitt observert tunneling PowerShell Empire traffic for å utføre rekognosering og lateral bevegelse. GJENNOM CrowdStrike IR-engasjementer har WIZARD SPIDER blitt observert å utføre følgende hendelser på offerets nettverk, med sluttmålet om å skyve Ut Ryuk binary:

- et uklar PowerShell-skript utføres og kobles til en ekstern IP-adresse.

- et omvendt skall lastes ned og utføres på den kompromitterte verten.

- PowerShell anti-logging skript kjøres på verten.

- Rekognosering av nettverket utføres ved hjelp av standard Windows kommandolinjeverktøy sammen med eksterne opplastede verktøy.

- sidebevegelse gjennom nettverket er aktivert ved Hjelp Av REMOTE Desktop Protocol (RDP).

- Brukerkontoer for Tjenesten opprettes.

- PowerShell Empire lastes ned og installeres som en tjeneste.

- sidebevegelse fortsetter til privilegier gjenopprettes for å få tilgang til en domenekontroller.

- PSEXEC brukes til å skyve Ut Ryuk-binæret til individuelle verter.

- Batchskript utføres for å avslutte prosesser / tjenester og fjerne sikkerhetskopier, etterfulgt Av Ryuk binary.

Fra Hermes Til Ryuk: Likheter & Forskjeller

Hermes ransomware, forgjengeren Til Ryuk, ble først distribuert i februar 2017. Bare en måned etter utgivelsen ble en dekryptering skrevet For Hermes, etterfulgt av utgivelsen av versjon 2.0 i April 2017, som fikset sårbarheter i kryptografisk implementering. Siden denne utgivelsen, den eneste måten for et offer å gjenopprette filer er med privat krypteringsnøkkel, som er oppnådd ved å betale løsepenger. I slutten av August 2017 Ble Hermes versjon 2.1 utgitt.

Hermes ble opprinnelig solgt på forum for $300 USD. Når den ble kjøpt, mottok kjøperen en bygning som støttet to e-postadresser, en decryptor og et unikt rsa-nøkkelpar. Hvis kjøperen ønsket flere e-postadresser, ble de pålagt å kjøpe en annen bygning for ytterligere $50. Selgeren Av Hermes ransomware ser ut til å ha stoppet eller begrenset annonsering på fora i 2017.Tidlige Versjoner av Hermes ble angivelig installert via INTERNETT-tilgjengelige RDP-servere beskyttet av svake legitimasjon. I oktober 2017 ble Hermes distribuert som en destruktiv distraksjon for Et Samfunn For Verdensomspennende Interbank Financial Telecommunication (SWIFT) kompromiss ved Far Eastern International Bank (FEIB) I Taiwan. Hermes rolle I SWIFT attack er beskrevet mer detaljert i Attribution-delen på slutten av denne bloggen. I Mars 2018 ble Hermes observert rettet mot brukere i Sør-Korea via GreenFlash Sundown exploit kit. I midten av August 2018 begynte En modifisert versjon Av Hermes, kalt Ryuk, å vises i et offentlig malware-depot. Ryuk ble skreddersydd for å målrette bedriftsmiljøer, og noen av modifikasjonene inkluderer fjerning av antianalysekontroller. Disse kontrollene inkluderer spørring Av Process Environment Block (Peb) for å se om feltet er BeingDebugged, eller spørring AV PEB for å se om feltet NtGlobalFlag er angitt; kontroller for å se om verten kjører VirtualBox ved å ringe instruksjon CPUID; og sikre at vertsspråket ikke er russisk, ukrainsk eller Hviterussisk. Fra en prosess og fil perspektiv, Hermes og Ryuk målrette filer på en lignende måte. Kjerneforskjellene er Ryuks logikk som håndterer filtilgang, og bruken av en annen, innebygd offentlig rsa-nøkkel.

følgende er egenskaper som ikke er endret:

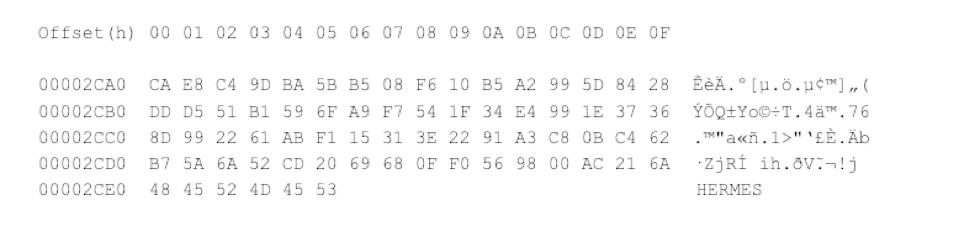

HERMESfor å markere eller sjekke om en fil er kryptertEn annen merkbar forskjell mellom hermes og ryuk er Hvordan Krypteringsnøklene OPPRETTES. Hermes starter kryptering initialisering ved først å generere en rsa offentlig og privat nøkkel par-referert til som en » offer nøkkel.»En aes-256-nøkkel genereres og offerets rsa private nøkkel er kryptert I aes-CBC-modus. Den angriperstyrte offentlige rsa-nøkkelen brukes til å kryptere aes-nøkkelen (tidligere brukt til å kryptere offerets rsa private nøkkel). Deretter genereres EN aes-nøkkel for hver kryptert fil, som brukes til å kryptere filen. TIL slutt blir aes-nøkkelen for hver fil kryptert med offerets offentlige rsa-nøkkel, og deretter lagret på slutten av filen.Ryuk inneholder den samme logikken, men genererer ikke lenger det offerspesifikke rsa-nøkkelparet. I stedet Har Ryuk to offentlige rsa-nøkler innebygd i kjørbar, og det som tidligere var offerets rsa private nøkkel, er kryptert og innebygd i kjørbar. Fordi Ryuk ikke genererer et offerspesifikt rsa-nøkkelpar, kan alle verter dekrypteres med samme dekrypteringsnøkkel. Dette kan synes å være en designfeil, men er ikke, Siden Ryuk har en unik nøkkel for hver kjørbar.

hvis en enkelt kjørbar fil brukes for et enkelt offermiljø, så er det ingen konsekvenser hvis de private nøklene er lekket fordi det vil bare dekryptere skaden fra en Enkelt Ryuk kjørbar. Dermed Er Det høyst sannsynlig At Ryuk pre-genererer rsa nøkkelpar for hvert offer. Dette er uten tvil sikrere, siden offerets system aldri vil ha tilgang til de ukrypterte rsa-nøkkelparametrene uten å betale løsepengene. Denne tilnærmingen ligner INDRIK SPIDER ‘ S BitPaymer ransomware, som genererer en offerspesifikk prøve med en hardkodet offentlig nøkkel.

Ryuk Funksjonalitet: En Teknisk Analyse

Det finnes to typer Ryuk binærfiler: en dropper (som ikke er vanlig observert) Og Ryuk kjørbar nyttelast. Utvinning Av Ryuk droppere er sjeldne, På Grunn Av Ryuk kjørbar nyttelast slette dropper når henrettet. Ved utførelse konstruerer dropper en installasjonsmappebane. Mappebanen opprettes ved å ringe GetWindowsDirectoryW og deretter sette inn en null byte på det fjerde tegnet av banen. Dette brukes til å opprette en streng som inneholder stasjonsbokstav-banen. Hvis vertsoperativsystemet Er Windows XP eller tidligere, legges strengen Documents and Settings\Default User\ til stasjonsbokstav-banen. Hvis verten Er Windows Vista eller nyere, legges strengen users\Public\ til stasjonsbokstav banen. For Windows XP vil et eksempel på mappebane være C:\Documents and Settings\Default User\, og For Window Vista eller høyere vil banen være C:\Users\Public.

et tilfeldig kjørbart filnavn blir deretter konstruert. Den er opprettet ved å ringe _srand med en frøverdi returnert fra å ringe GetTickCount, deretter_rand kalles kontinuerlig til fem alfabetiske tegn er sammenkoblet sammen. Utvidelsen .exe legges deretter til. Dropper sjekker om verten er 32-bit eller 64-bit ved å ringe IsWow64Process og skriver en av to innebygde nyttelast kjørbare som svarer til vertens arkitektur. Den nylig skrevet kjørbare kjøres deretter ved å ringe ShellExecuteW. Ryuk nyttelast kjørbar skrevet av dropper Er Ryuk komponent som inneholder kjernen logikk for å kryptere filer på verten.

Ryuk er under konstant utvikling. I de siste månedene, Ryuk binærfiler har fortsatt å avvike lenger og lenger fra den opprinnelige Hermes kildekoden, med trusselen aktører legge til og fjerne funksjonalitet ofte. I November 2018 identifiserte Falcon Intelligence ny funksjonalitet lagt Til Ryuk som inkluderte en anti-analyse uendelig sløyfe, en ping-lignende forespørsel til EN IP-adresse når krypteringsprosessen ble fullført, og tillegg av en vedlagt filtype for krypterte filer. Av disse tre nye funksjonene, bare filtypen er fortsatt til stede i en kjørbar kompilert På Desember. 20, 2018.

Filkryptering

Sammenlignet med andre ransomware-familier har Ryuk svært få sikkerhetstiltak for å sikre stabiliteten til verten ved ikke å kryptere systemfiler. For eksempel inneholder mange ransomware-familier omfattende lister over filtyper eller mappenavn som ikke skal krypteres (hviteliste), Men Ryuk bare hvitelister tre utvidelser: Det vil ikke kryptere filer med utvidelsene exe, dll, eller hrmlog. Den siste utvidelsen ser ut til å være et feilsøkingsloggfilnavn opprettet av Den opprinnelige Hermes-utvikleren. Det skal bemerkes at fraværende fra denne listen er sys (systemdrivere), ocx (OLE control extension) og andre kjørbare filtyper. Kryptering av disse filene kan gjøre verten ustabil. Tidlige Versjoner av Ryuk inkluderte hvitelistingen avini oglnk filer, men disse er fjernet i nyere versjoner. Følgende mappenavn er også hvitelistet og ikke kryptert.

- Chrome

- Mozilla

- Resirkuler.bin

- Windows

- Microsoft

- AhnLab

Dette er bare en liten undergruppe av mappenavn som skal hvitelistes for å sikre stabilitet på verten. Mens du gjør dynamisk analyse, var Det ikke uvanlig å observere Ryuk forsøker å kryptere filer relatert Til Windows Bootloader (C:\Boot) eller andre kritiske filer og mapper. På grunn av fravær av riktig hvitelisting, kan en infisert maskin bli ustabil over tid og oppstartbar hvis den startes på nytt. Som nevnt i Hermes Til Ryuk-delen, Bruker Ryuk en kombinasjon av symmetrisk (AES) og asymmetrisk (rsa) kryptering for å kryptere filer. Uten den private nøkkelen LEVERT AV WIZARD SPIDER, filene kan ikke dekrypteres og er uopprettelig. En tråd er opprettet for kryptering av hver fil, og hver fil er kryptert med sin EGEN aes-nøkkel. Etter at filen er kryptert, legges en filtype av .RYK til filen. Alle kataloger vil ha en løsepenge notat av (RyukReadMe.txt) skrevet til katalogen.Ryuk forsøker å kryptere alle monterte stasjoner og verter som har Address Resolution Protocol (ARP) – oppføringer (IP-adresser), og den nummererer alle monterte stasjoner ved å ringe GetLogicalDrives. For hver montert stasjon kaller Ryuk GetDriveTypeW for å bestemme stasjonens type. Hvis stasjonstypen ikke er EN CD-ROM, krypteres filene på stasjonen. For å hente IP-adresser som har arp-oppføringer, kaller Ryuk GetIpNetTable. Det iterates gjennom alle oppføringer og deretter prøver å nummerere filer og mapper på den eksterne verten og kryptere filene.

Persistens

Nåværende bygg Av Ryuk inneholder ikke lenger persistensfunksjonalitet. Tidligere, For å forbli vedvarende på verten, Opprettet Ryuk en registeroppføring under Run-tasten ved Hjelp Av Windowscmd.exe shell. Følgende kommandolinje ble brukt til å skrive Til Registret Kjør Nøkkelnavn svchostilHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run med verdien som banen Til Ryuk kjørbar.

Prosessinjeksjon

Ryuk krypterer ikke filer fra sin egen prosessminne, men injiserer i en ekstern prosess. Før du injiserer i en ekstern prosess, Forsøker Ryuk å justere sine token-privilegier for å få SeDebugPrivilege. Det tar ingen handling hvis justeringen av token-privilegiene mislykkes. Før Du injiserer i en ekstern prosess, kaller Ryuk også CreateToolhelp32Snapshot for å oppregne alle kjørende prosesser. Hvis det oppdages en prosess som ikke heter csrss.exe, explorer.exe, lsaas.exe, eller kjører under NT AUTHORITY systemkonto, vil Ryuk injisere seg selv i denne enkle prosessen. Ved å sikre at prosessen ikke kjører under NT AUTHORITY, utviklerne antar at prosessen ikke kjører under en annen konto og derfor kan skrives til. Ryuk bruker en kombinasjon av VirtualAlloc, WriteProcessMemory og CreateRemoteThread for å injisere seg selv i den eksterne prosessen.

Prosess – / Tjenesteavslutning og Anti-Gjenopprettingskommandoer

I Motsetning til andre ransomware-familier inneholder Ikke Ryuk prosess – / tjenesteavslutning og anti-gjenopprettingsfunksjonalitet innebygd i den kjørbare filen. Tidligere inneholdt Ryuk disse funksjonene, men De har blitt fjernet og finnes i to batchfiler.

batchfilenkill.bat inneholder kommandoer for å stoppe tjenester, deaktivere tjenester og drepe prosesser. Prosessene og tjenestene stoppes for å sikre at det ikke finnes åpne håndtak for filer som blir kryptert. Følgende figur er en delmengde av hver kommando.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Figur 1. Prosess / Tjenesteavslutning kill.bat Kommandoer

CrowdStrike har observert en annen batchfil, kalt windows.bat, noe som gjør filgjenoppretting vanskeligere på offerets maskin. Det skal bemerkes at filnavn kan endres vilkårlig av trusselaktørene. Innholdet i batchfilen er vist nedenfor I Figur 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figur 2. Anti-Recovery window.bat Kommandoer

disse anti-forensic recovery kommandoer er ganske interessant og ser ut til å gjøre bruk av en udokumentert funksjon i vssadmin resize kommandoen. Mens den første kommandoen i figur 2 ovenfor, vssadminDelete Shadows /all /quiet, vanligvis brukes av ransomware, brukes kommandoalternativet vssadminresize shadowstorage sjelden. I situasjoner der skyggekopier ikke ble opprettet av vssadmin, men av tredjepartsprogrammer (for eksempel backup-programvare), kan vssadmin vise en feil og ikke slette sikkerhetskopiene. En slik feil sier: «Øyeblikksbilder ble funnet, men de var utenfor din tillatte kontekst . Prøv å fjerne dem med backup program som skapte dem.»Kommandoenvssadmin resize shadowstorage er en «hack»som er avhengig av vssadmin for å slette lagring når skyggekopiene endres. Det tvinger skyggekopiene til å bli slettet uansett kontekst. Kommandoen fungerer ved å endre størrelsen på standard skyggevolumstørrelse fra 10 prosent til 401 MB (minimumsstørrelsen er 300 MB). Deretter er skyggelagringen satt til ubegrenset, noe som gjør det mulig å bruke all tilgjengelig diskplass. Skyggekopiene slettes deretter ved å ringe kommandoen vssadmin Delete Shadows /all /quiet en gang til.

det siste settet med kommandoer sletter filer basert på filutvidelsen eller mappeplasseringen. Kommandoargumentene er fordel slett filer i alle underkataloger (/s) i stille modus (/q) uten å spørre brukeren om bekreftelse og å tvinge (/f) slettingen av en fil. Filtypene er For Virtuell Harddisk (.VHD), Avantrix Backup Plus-filer (.bac), sikkerhetskopiering (.bak), Katalogfil For Windows Backup (.wbcat), Fil For Windows Backup (.bfk), innstilling av filer (.set), windows backup file (.win), diskbilder (.dsk) og alle mapper som starter med backup. Merk at siden del-kommandoen ikke sletter en fil sikkert (dvs., overskrive en fil før sletting), kan noen grad av filgjenoppretting være mulig ved hjelp av rettsmedisinske verktøy. Den siste kommandoen til del %0 sletter filen som kjører .bat.

anti-recovery-kommandoene Som Brukes Av Ryuk, er mer omfattende enn de fleste ransomware-familier. Disse kommandoene har ikke blitt observert å bli brukt av andre ransomware-familier ennå. Dette indikerer at trusselen aktører har en grundig forståelse av enterprise backup-programvare.

Attribution

Nord-Korea

åpen kildekode rapportering har hevdet At Hermes ransomware ble utviklet AV Den Nordkoreanske gruppen STARDUST CHOLLIMA (aktiviteter som har vært offentlig rapportert som en del av «Lazarus Group»), Fordi Hermes ble henrettet på en vert under SWIFT kompromiss AV FEIB i oktober 2017. Tabell 1 inneholder prøver som muligens tilskrives kompromisset. De to kjørbare filer knyttet Til Hermes er bitsran.exe og RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (bygg 30729) | Visual C++ 10.0 2010 (bygg 30319) |

| RSW7B37.Tmp | Hermes ransomware | Søndag Oktober 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (bygge 30729) | Ukjent |

tabell 1. Filinformasjon For Binærfiler Som Brukes i FEIB SWIFT Kompromiss

den første kjørbare, bitsran.exe, er en dropper, og RSW7B37.tmp Er Hermes ransomware kjørbar. Dropper mål er å forplante Hermes kjørbar i et nettverk ved å lage planlagte oppgaver over SMB økter ved hjelp av hardkodede legitimasjon. Hermes kjør krypterer deretter filer på verten. Det er interessant å merke seg at kompilatoren og linker For Hermes er forskjellig fra de andre kjørbare. Alle kjørbare unntatt Hermes ble kompilert Med Visual Studio 10, Med en linker Av Visual Studio 10. Hermes, derimot, ble kompilert Med Visual Studio 9, med en ukjent linker.

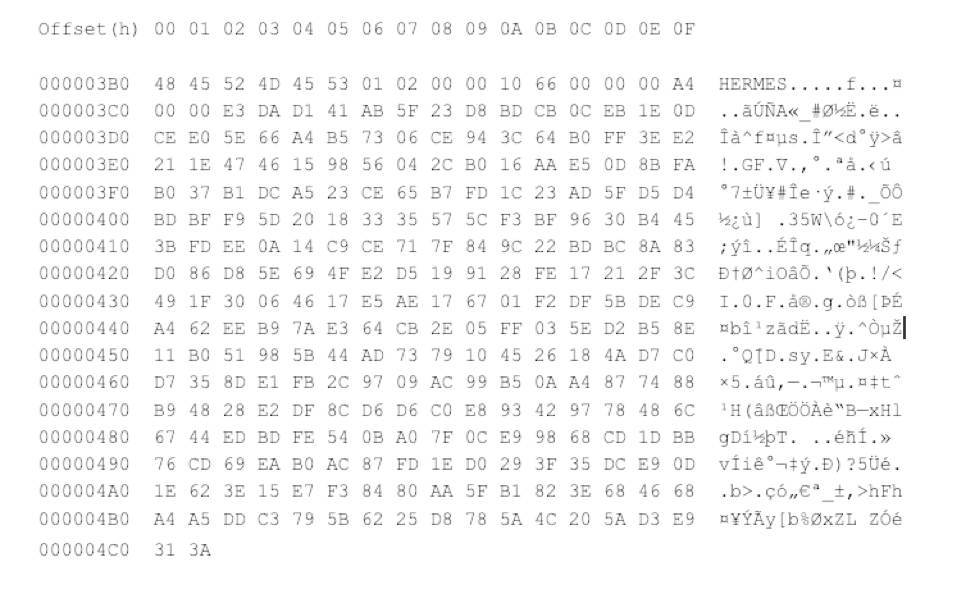

hvis tidsstemplene er riktige, ble de to kjørbare (bitsran.exe og RSW7B37.tmp) satt sammen innen fire timer og tre minutter av hverandre. På grunn Av Den korte tidsrammen Av Hermes blir samlet i en kjørbar som var hardkodet med legitimasjon AV FEIB nettverk, Falcon Intelligence vurderer AT STARDUST CHOLLIMA sannsynlig hadde tilgang Til Hermes kildekoden, eller en tredjepart kompilert og bygget en ny versjon for dem. I motsetning til Andre varianter Av Hermes legger ikke RSW7B37.tmp den eksporterte og krypterte aes-nøkkelen til slutten av filen. Figur 5 er en fil kryptert Av Hermes med den eksporterte aes-nøkkelen lagt til slutten av filen som en bunntekst.

figur 5. Figur 6 Er slutten av en fil kryptert Av Hermes variantRSW7B37.tmpbrukes I SWIFT angrep. Bunnteksten inneholder bare markøren HERMES men ikke den eksporterte aes-nøkkelen.

figur 6. Eksempel Hermes Bunntekst I FEIB SWIFT Angrep Med Kryptert Aes Nøkkel Mangler

Uten kryptert aes nøkkelen lagt til de krypterte filene, selv om den private nøkkelen som brukes til kryptering ble gjenopprettet, filene kunne ikke dekrypteres. Derfor, Hermes kjørbar brukt I FEIB SWIFT angrep synes aldri å ha blitt brukt til løsepenger maskinen, men heller å ødelegge offerets data.

Kriminelle Aktører Som Opererer Fra Russland

Falcon Intelligence har middels høy tillit til AT VEIVISEREN EDDERKOPP trussel aktører opererer ut Av Russland. Hermes ble opprinnelig annonsert på exploitin. Dette russisktalende forumet er en velkjent markedsplass for å selge skadelig programvare og relaterte tjenester til kriminelle trusselaktører. Hvis Hermes faktisk var relatert TIL STARDUST CHOLLIMA, ville det innebære at nasjonalstatstrusselaktører selger sine tjenester på russisktalende fora, noe som er usannsynlig. den russiske threat actor attribution theory støttes også av en tidlig annonse For Hermes, som uttalt at deres «programvare fungerte ikke og vil på jobb PÅ RU, UA, BY». Dette refererer til funksjonalitet implementert I Hermes for å sjekke verten for å sikre at den ikke kjører på et russisk, ukrainsk eller Hviterussisk system. For å sjekke vertsspråket, spør den registernøkkelen HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ og verdien InstallLanguage. Hvis maskinen har verdien 0419 (russisk), 0422 (ukrainsk) eller 0423 (Hviterussisk), kaller den ExitProcess for å slutte å kjøre. Denne funksjonaliteten er vanligvis inkludert av malware utviklere og selgere som opererer I Russland for å redusere risikoen for å tiltrekke lokale politi oppmerksomhet og straffeforfølgelse.Mens han støttet en hendelsesresponsundersøkelse som involverte Ryuk, oppdaget Falcon Intelligence filer relatert til undersøkelsen som ble lastet opp til et filskanning-nettsted fra EN IP-adresse i Moskva, Russland. Den aktuelle filen var en variant av kill.bat som inneholdt kommandoer som Tidligere bare ble observert utført Av Ryuk som kalte ShellExecute. Filene kunne ha blitt lastet opp av et offer I Russland, men tidsrammen mellom funksjonaliteten som ble fjernet Fra Ryuk binærfiler og inkludert i kill.bat var veldig kort. Det mest sannsynlige scenariet er at trusselaktører testet om kill.bat ville bli oppdaget av antivirusmotorer.Under rettsmedisinske undersøkelser av ET nettverk kompromittert AV WIZARD SPIDER, gjenvunnet CrowdStrike Services gjenstander med filnavn på russisk. En fil ble kalt !!! files dlya raboty !!!.rar, som oversetter til » filer for arbeid.»Basert på disse faktorene er det betydelig mer bevis som støtter hypotesen om AT WIZARD SPIDER threat-aktørene er russisktalende og Ikke Nordkoreanske.

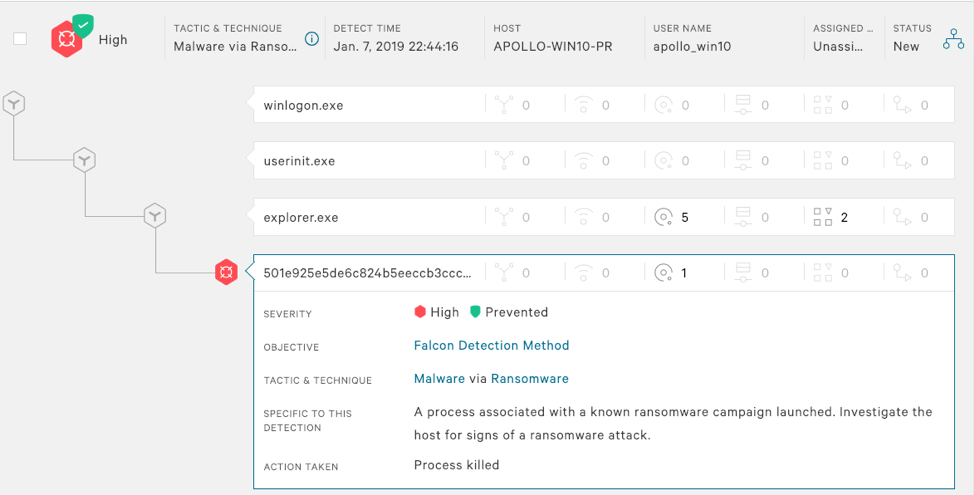

Hvordan CrowdStrike Kan Forhindre Ryuk

Falcon-plattformen har evnen til å oppdage Og forhindre Ryuk ved å utnytte atferdsmønstrene som er angitt av ransomware. Ved å slå på mistenkelig prosessblokkering, Sikrer Falcon At Ryuk blir drept i de tidlige stadiene av utførelsen. I tillegg Gir CrowdStrike ‘ s machine learning (ML) – algoritme ytterligere dekning mot denne malware-familien, som illustrert nedenfor.

Tillegg

Kjente RYUK BTC Lommebok Adresser og Betalinger

| BTC Adresse | Total mottatt | ingen mottatt | total verdi (usd) |

| 12vsqry1xrpjpcah8gwzdjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Les Historier fra frontlinjene av hendelsesrespons og få innsikt som kan bidra til å informere din sikkerhetsstrategi for 2019 I CrowdStrike Services Cyber Intrusion Casebook 2018.

- Test Falcon Forhindre™ neste generasjons antivirus for deg selv med en gratis 15-dagers prøveversjon i dag.