WIZARD SPIDER este un grup sofisticat de eCrime care operează Ryuk ransomware din August 2018, vizând organizațiile mari pentru o rentabilitate ridicată a răscumpărării. Această metodologie, cunoscută sub numele de „vânătoare de vânat mare”, semnalează o schimbare a operațiunilor pentru WIZARD SPIDER. Acest actor este un grup infracțional din Rusia cunoscut pentru funcționarea malware-ului bancar TrickBot care s-a concentrat în principal pe frauda prin cablu în trecut. numele actorului GRIM SPIDER a fost introdus în Nomenclatura CrowdStrike în septembrie 2018 pentru grupul care operează Ryuk ransomware ca un subgrup distinct al WIZARD SPIDER criminal enterprise. Cu toate acestea, în iunie 2019, au apărut dovezi suplimentare care au permis CrowdStrike să evalueze cu mare încredere că Ryuk este de fapt operat ca parte a grupului de actori core WIZARD SPIDER.CrowdStrike Intelligence va folosi acum exclusiv numele actorului WIZARD SPIDER în asociere cu TrickBot și Ryuk. Numele actorului GRIM SPIDER a fost depreciat.

Similar cu Samas și BitPaymer, Ryuk este utilizat în mod special pentru a viza mediile de întreprindere. Compararea codurilor între versiunile Ryuk și Hermes ransomware indică faptul că Ryuk a fost derivat din Codul sursă Hermes și a fost în curs de dezvoltare constantă de la lansarea sa. Hermes este un ransomware de mărfuri care a fost observat pentru vânzare pe forumuri și utilizat de mai mulți actori de amenințare. Cu toate acestea, Ryuk este folosit doar de WIZARD SPIDER și, spre deosebire de Hermes, Ryuk a fost folosit doar pentru a viza mediile întreprinderii. De la apariția lui Ryuk în August, actorii de amenințare care o operează au compensat peste 705.80 BTC în 52 de tranzacții pentru o valoare curentă totală de $3,701,893.98 USD.

doriți cele mai recente informații despre peisajul amenințărilor cibernetice? descărcați raportul global de amenințare 2021

descărcați raportul global de amenințare 2021

- Ryuk Ransom Notes

- plăți de răscumpărare

- cum este distribuit Ryuk Ransomware

- de la Hermes la Ryuk: Asemănări& diferențe

- funcționalitate Ryuk: o analiză tehnică

- criptarea fișierelor

- persistență

- injecție de proces

- comenzi de terminare a procesului/serviciului și anti-recuperare

- atribuire

- Coreea de Nord

- actorii criminali care operează din Rusia

- cum CrowdStrike poate preveni Ryuk

- apendice

- cunoscut Ryuk BTC adrese portofel și plăți

- Indicators

- Additional Resources

Ryuk Ransom Notes

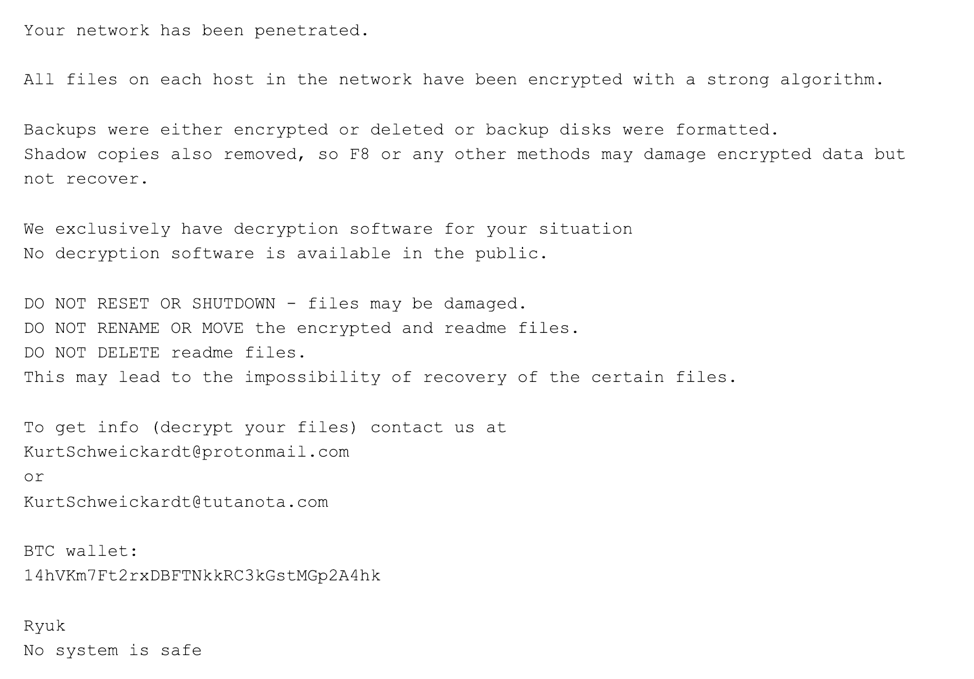

nota de răscumpărare Ryuk este scrisă într-un fișier numitRyukReadMe.txt. Au fost observate o serie de șabloane diferite de note de răscumpărare. Corpul șablonului este static, cu excepția adresei de e-mail și a adresei portofelului Bitcoin (BTC), care se poate schimba. Adresele de e-mail conțin de obicei o adresă la protonmail.com și o altă adresă la tutanota.com.numele de e-mail sunt de obicei actori și regizori ezoterici, dar au fost observate și modele Instagram. Interesant este că nota de răscumpărare din Figura 3 este remarcabil de similară cu notele de răscumpărare BitPaymer. Începând cu această scriere, rămâne neclar dacă WIZARD SPIDER copiază TTPs (tactici, tehnici și proceduri) și notele de răscumpărare ale BitPaymer sau dacă grupurile pot împărtăși informații între ele.

Figura 3. Ryuk Ransom notă care poartă asemănare puternică cu BitPaymer

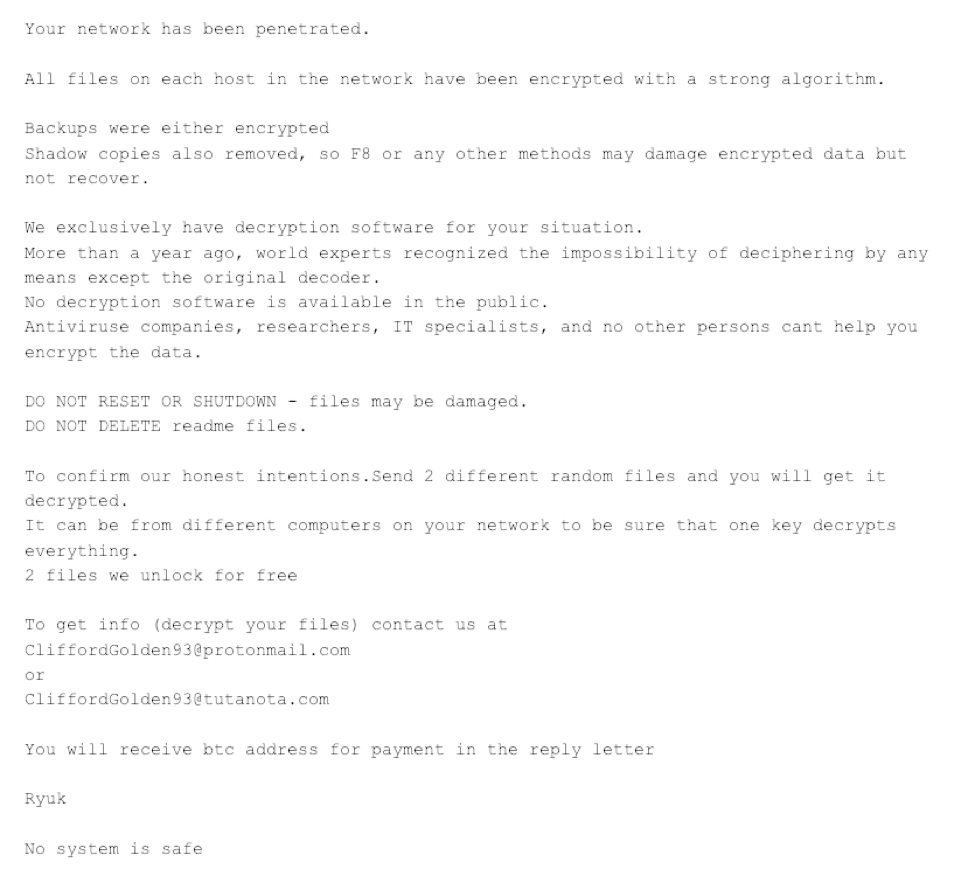

e-mail de răscumpărare folosit de Ryuk pare a fi unic pentru fiecare executabil compilat. Folosind informațiile despre amenințări, echipa noastră a observat mai multe adrese de e-mail diferite, dar aceleași adrese BTC pe mai multe executabile Ryuk. În Noiembrie. 29, 2018, WIZARD SPIDER a schimbat modul în care au comunicat cu victimele lor. După cum se vede în versiunea anterioară ransom note, WIZARD SPIDER a inclus adresa BTC și adresele de e-mail. Cu toate acestea, variantele recente ale Ryuk nu mai conțin adresa BTC — doar adresele de e-mail. Nota de răscumpărare afirmă că victima va primi adresa BTC ca răspuns de la WIZARD SPIDER. Noua notă de răscumpărare poate fi văzută mai jos.

Figura 4. Ryuk Ransom cu adresa BTC eliminată

binarele Ryuk timpurii cu eliminarea adresei BTC conțineau o cale PDB deC:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. această cale PDB a început să apară în noiembrie. 29, 2018. Eliminarea adreselor BTC a avut loc la o zi după ce Departamentul de Justiție al SUA a desigilat rechizitorii pentru două persoane implicate în facilitarea retragerilor de la adresele Samas Bitcoin.

plăți de răscumpărare

pe baza tranzacțiilor observate la adresele Ryuk BTC cunoscute, cererea de răscumpărare variază semnificativ. Acest lucru sugerează că WIZARD SPIDER (cum ar fi INDRIK SPIDER cu BitPaymer) calculează suma de răscumpărare pe baza dimensiunii și valorii organizației victimei. Până în prezent, cea mai mică răscumpărare observată a fost pentru 1,7 BTC, iar cea mai mare a fost pentru 99 BTC. Cu 52 de tranzacții cunoscute răspândite pe 37 de adrese BTC (începând cu această scriere), WIZARD SPIDER a realizat 705,80 BTC, care are o valoare curentă de 3,7 milioane de dolari (USD). Odată cu scăderea recentă a valorii BTC la USD, este probabil ca GRIM SPIDER să fi compensat mai mult. Tabelele din anexă includ un set de adrese Ryuk BTC cunoscute extrase din binarele Ryuk, despre care se crede că sunt doar un subset al adreselor Ryuk BTC.

cum este distribuit Ryuk Ransomware

CrowdStrike a efectuat mai multe angajamente de răspuns la incidente (IR) care răspund la infecțiile Ryuk în care TrickBot a fost identificat și pe gazde în mediul victimei. CrowdStrike Falcon Intelligence XV consideră că compromisul inițial este realizat prin trickbot, care este distribuit de obicei fie prin e-mail spam, fie prin utilizarea funcției de descărcare bazată pe Geo Emotet (dezvoltată și operată de Mummy Spider). Falcon Intelligence a monitorizat activitatea de descărcare bazată pe geo de la Emotet și, în cursul anului 2018, MUMMY SPIDER a fost un susținător pasionat al WIZARD SPIDER, distribuind predominant TrickBot victimelor Emotet din Marea Britanie, SUA și Canada.

unele dintre modulele TrickBot (cum ar fipwgrab) ar putea ajuta la recuperarea acreditărilor necesare pentru compromiterea mediilor — modulul SOCKS, în special, a fost observat tunelând traficul PowerShell Empire pentru a efectua recunoașterea și mișcarea laterală. Prin angajamentele ir CrowdStrike, WIZARD SPIDER a fost observat efectuând următoarele evenimente în rețeaua victimei, cu scopul final de a împinge binarul Ryuk:

- se execută un script PowerShell obfuscat și se conectează la o adresă IP la distanță.

- o coajă inversă este descărcată și executată pe gazda compromisă.

- scripturile Anti-logare PowerShell sunt executate pe gazdă.

- recunoașterea rețelei se realizează folosind instrumente standard de linie de comandă Windows împreună cu instrumente externe încărcate.

- mișcarea laterală în întreaga rețea este activată utilizând Remote Desktop Protocol (RDP).

- sunt create conturi de utilizator de servicii.

- PowerShell Empire este descărcat și instalat ca serviciu.

- mișcarea laterală este continuată până când privilegiile sunt recuperate pentru a obține acces la un controler de domeniu.

- PSEXEC este folosit pentru a împinge binarul Ryuk către gazde individuale.

- scripturile Batch sunt executate pentru a termina procesele / serviciile și a elimina copiile de rezervă, urmate de binarul Ryuk.

de la Hermes la Ryuk: Asemănări& diferențe

Hermes ransomware, predecesorul Ryuk, a fost distribuit pentru prima dată în februarie 2017. La doar o lună de la lansare, a fost scris un decryptor pentru Hermes, urmat de lansarea versiunii 2.0 în aprilie 2017, care a remediat vulnerabilitățile în implementarea criptografică. De la această versiune, singura modalitate pentru o victimă de a recupera fișierele este cu cheia de criptare privată, care se obține prin plata răscumpărării. La sfârșitul lunii August 2017, Hermes versiunea 2.1 a fost lansată.

Hermes a fost vândut inițial pe forumuri pentru $300 USD. Când a fost achiziționat, cumpărătorul a primit o versiune care acceptă două adrese de e-mail, un decryptor și o pereche unică de chei RSA. Dacă cumpărătorul dorea mai multe adrese de e-mail, li se cerea să achiziționeze o altă versiune pentru o sumă suplimentară de 50 USD. Vânzătorul Hermes ransomware pare să fi oprit sau limitat publicitatea pe forumuri în 2017.primele versiuni ale Hermes au fost instalate prin intermediul serverelor RDP accesibile pe internet, protejate de acreditări slabe. În octombrie 2017, Hermes a fost desfășurat ca o distragere distructivă pentru o societate pentru telecomunicații financiare interbancare Mondiale (SWIFT) compromis la Banca Internațională din Orientul Îndepărtat (FEIB) în Taiwan. Rolul lui Hermes în atacul rapid este descris mai detaliat în secțiunea Atribuire de la sfârșitul acestui blog. În martie 2018, Hermes a fost observat vizând utilizatorii din Coreea de sud prin intermediul kitului de exploatare Greenflash Sundown. la mijlocul lunii August 2018, o versiune modificată a Hermes, numită Ryuk, a început să apară într-un depozit public de malware. Ryuk a fost adaptat pentru a viza mediile întreprinderii, iar unele dintre modificări includ eliminarea controalelor anti-analiză. Aceste verificări includ interogarea blocului de mediu de proces (PEB) pentru a vedea dacă câmpul este BeingDebugged sau interogarea PEB pentru a vedea dacă câmpul NtGlobalFlag a fost setat; verificarea pentru a vedea dacă gazda rulează VirtualBox apelând instrucțiunea CPUID; și asigurându-se că limba gazdă nu este rusă, ucraineană sau belarusă. Dintr-o perspectivă de proces și fișier, Hermes și Ryuk fișiere țintă într-un mod similar. Diferențele de bază sunt logica lui Ryuk care gestionează accesul la fișiere și utilizarea unei a doua chei RSA publice încorporate.

următoarele sunt caracteristici care nu s-au schimbat:

- criptează fișierele folosind RSA-2048 și AES-256

- stochează cheile în executabil folosind formatul Microsoft simpleblob proprietar

- criptează dispozitivele montate și gazdele la distanță

- folosește un marker de fișier

HERMESpentru a marca sau verifica dacă un fișier a fost criptat

o altă diferență notabilă între Hermes și Ryuk este modul în care sunt create cheile de criptare. Hermes începe inițializarea criptării generând mai întâi o pereche de chei publice și private RSA-denumită „cheie victimă”.”O cheie AES-256 este generată și cheia privată RSA a victimei este criptată în modul AES-CBC. Cheia RSA publică controlată de atacator este utilizată pentru a cripta cheia AES (folosită anterior pentru a cripta cheia privată RSA a victimei). Apoi, pentru fiecare fișier criptat, este generată o cheie AES, care este utilizată pentru a cripta fișierul. În cele din urmă, cheia AES pentru fiecare fișier este criptată cu cheia publică RSA a victimei, apoi stocată la sfârșitul fișierului.Ryuk conține aceeași logică, dar nu mai generează perechea de chei RSA specifică victimei. În schimb, Ryuk are două chei RSA publice încorporate în executabil, iar ceea ce a fost anterior cheia privată RSA a victimei este criptat și încorporat în executabil. Deoarece Ryuk nu generează o pereche de chei RSA specifice victimei, toate gazdele pot fi decriptate cu aceeași cheie de decriptare. Acest lucru ar putea părea a fi un defect de proiectare, dar nu este, deoarece Ryuk are o cheie unică pentru fiecare executabil.

dacă un singur executabil este utilizat pentru un singur mediu victimă, atunci nu există repercusiuni în cazul în care cheile private sunt scurgeri, deoarece va decripta doar prejudiciul dintr-un singur executabil Ryuk. Astfel, este foarte probabil ca Ryuk să pre-genereze perechile de chei RSA pentru fiecare victimă. Acest lucru este, fără îndoială, mai sigur, deoarece sistemul victimei nu va avea niciodată acces la parametrii perechii de chei RSA necriptate fără a plăti răscumpărarea. Această abordare este similară cu ransomware-ul BITPAYMER al lui INDRIK SPIDER, care generează un eșantion specific victimei cu o cheie publică codificată.

funcționalitate Ryuk: o analiză tehnică

există două tipuri de binare Ryuk: un picurător (care nu este frecvent observat) și sarcina utilă executabilă Ryuk. Recuperarea picăturilor Ryuk este rară, datorită sarcinii utile executabile Ryuk care șterge picurătorul atunci când este executat. La execuție, dropperul construiește o cale de folder de instalare. Calea folderului este creată apelând GetWindowsDirectoryW și apoi introducând un octet nul la al patrulea caracter al căii. Aceasta este utilizată pentru a crea un șir care conține calea literei de unitate. Dacă sistemul de operare gazdă este Windows XP sau o versiune anterioară, șirul Documents and Settings\Default User\ este atașat la calea literei de unitate. Dacă gazda este Windows Vista sau mai nouă, șirul users\Public\ este atașat la calea literei de unitate. Pentru Windows XP, o cale de folder exemplu ar fi C:\Documents and Settings\Default User\, și pentru Window Vista sau mai mare, calea ar fi C:\Users\Public.

un nume de fișier executabil aleatoriu este apoi construit. Este creat apelând _srand cu o valoare de semințe returnată de la apelarea GetTickCount, apoi _rand este apelat continuu până când cinci caractere alfabetice sunt concatenate împreună. Extensia .exe este apoi anexată. Dropperul verifică dacă gazda este pe 32 de biți sau pe 64 de biți apelând IsWow64Process și scrie unul dintre cele două executabile de sarcină utilă încorporate corespunzătoare arhitecturii gazdei. Executabilul nou scris este apoi rulat apelând ShellExecuteW. Executabilul Ryuk payload scris de dropper este componenta Ryuk care conține logica de bază pentru criptarea fișierelor de pe gazdă.

Ryuk este în continuă dezvoltare. În ultimele luni, binarele Ryuk au continuat să se abată din ce în ce mai mult de la codul sursă original Hermes, actorii amenințării adăugând și eliminând deseori funcționalitatea. În noiembrie 2018, Falcon Intelligence a identificat noi funcționalități adăugate Ryuk care includeau o buclă infinită anti-analiză, o cerere de tip ping către o adresă IP odată ce procesul de criptare a fost finalizat și adăugarea unei extensii de fișier anexate pentru fișierele criptate. Dintre aceste trei caracteristici noi, doar extensia de fișier este încă prezentă într-un executabil compilat pe Dec. 20, 2018.

criptarea fișierelor

în comparație cu alte familii de ransomware, Ryuk are foarte puține garanții pentru a asigura stabilitatea gazdei prin faptul că nu criptează fișierele de sistem. De exemplu, multe familii ransomware conțin liste extinse de extensii de fișiere sau nume de foldere care nu ar trebui criptate (pe lista albă), dar Ryuk listează doar trei extensii: nu va cripta fișierele cu extensiile exe, dll sau hrmlog. Ultima extensie pare a fi un nume de fișier jurnal de depanare creat de dezvoltatorul original Hermes. Trebuie remarcat faptul că absent din această listă este sys (drivere de sistem), ocx (extensie de control OLE) și alte tipuri de fișiere executabile. Criptarea acestor fișiere ar putea face gazda instabilă. Primele versiuni ale Ryuk au inclus lista albă a fișierelor ini și lnk, dar acestea au fost eliminate în versiunile recente. Următoarele nume de foldere sunt, de asemenea, pe lista albă și nu sunt criptate.

- Chrome

- Mozilla

- Reciclare.bin

- Windows

- Microsoft

- AhnLab

acesta este doar un mic subset de nume de foldere care ar trebui să fie pe lista albă pentru a asigura stabilitatea pe gazdă. În timp ce efectuați analize dinamice, nu a fost neobișnuit să observați că Ryuk încearcă să cripteze fișierele legate de Bootloader-ul Windows (C:\Boot) sau alte fișiere și foldere critice. Datorită absenței unei liste albe adecvate, o mașină infectată poate deveni instabilă în timp și poate fi repornită dacă este repornită.

după cum se menționează în Hermes la Ryuk secțiune, Ryuk folosește o combinație de criptare simetrică (AES) și asimetrică (RSA) pentru a cripta fișiere. Fără cheia privată furnizată de WIZARD SPIDER, fișierele nu pot fi decriptate și nu pot fi recuperate. Un fir este creat pentru criptarea fiecărui fișier și fiecare fișier este criptat cu propria cheie AES. După ce fișierul a fost criptat, o extensie de fișier .RYK este anexată la fișier. Toate directoarele vor avea o notă de răscumpărare (RyukReadMe.txt) scrisă în director.Ryuk încearcă să cripteze toate unitățile și gazdele montate care au intrări Address Resolution Protocol (ARP) (adrese IP) și enumeră toate unitățile montate apelând GetLogicalDrives. Pentru fiecare unitate montată, Ryuk apelează GetDriveTypeW pentru a determina tipul unității. Dacă tipul de unitate nu este un CD-ROM, fișierele de pe unitate sunt criptate. Pentru a prelua adresele IP care au intrări ARP, Ryuk apelează GetIpNetTable. Iterează prin toate intrările și apoi încearcă să enumere fișierele și folderele de pe gazda de la distanță și să cripteze fișierele.

persistență

construcțiile actuale ale Ryuk nu mai conțin funcționalitate de persistență. Anterior, pentru a rămâne persistent pe gazdă, Ryuk a creat o intrare de registry sub tasta Run folosind Windows cmd.exe shell. Următoarea linie de comandă a fost utilizată pentru a scrie în numele cheii de rulare a Registrului svchos la HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run cu valoarea fiind calea către executabilul Ryuk.

injecție de proces

Ryuk nu criptează fișiere din propriul spațiu de memorie de proces, ci se injectează într-un proces la distanță. Înainte de a injecta într-un proces la distanță, Ryuk încearcă să-și ajusteze privilegiile token pentru a avea SeDebugPrivilege. Nu ia nicio măsură dacă ajustarea privilegiilor token eșuează. Înainte de a injecta într-un proces la distanță, Ryuk apelează și CreateToolhelp32Snapshot pentru a enumera toate procesele care rulează. Dacă se constată un proces care nu este denumitcsrss.exe, explorer.exe, lsaas.exe, sau rulează subNT AUTHORITY cont de sistem, Ryuk se va injecta în acest singur proces. Asigurându-vă că procesul nu rulează sub NT AUTHORITY, dezvoltatorii presupun că procesul nu rulează sub un alt cont și, prin urmare, poate fi scris în. Ryuk folosește o combinație deVirtualAlloc, WriteProcessMemory șiCreateRemoteThread pentru a se injecta în procesul de la distanță.

comenzi de terminare a procesului/serviciului și anti-recuperare

spre deosebire de alte familii de ransomware, Ryuk nu conține funcționalitate de terminare a procesului / serviciului și anti-recuperare încorporate în executabil. În trecut, Ryuk conținea aceste capabilități, dar au fost eliminate și sunt conținute în două fișiere batch.

fișierul batchkill.bat conține comenzi pentru oprirea serviciilor, dezactivarea serviciilor și procesele de ucidere. Procesele și serviciile sunt oprite pentru a se asigura că nu există mânere deschise pentru fișierele care vor fi criptate. Figura următoare este un subset al fiecărei comenzi.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Figura 1. Terminarea procesului /serviciilorkill.bat comenzi

CrowdStrike a observat un alt fișier batch, numitwindows.bat, ceea ce face recuperarea fișierelor mai dificilă pe mașina victimei. Trebuie remarcat faptul că numele fișierelor pot fi modificate în mod arbitrar de către actorii amenințării. Conținutul fișierului batch este prezentat mai jos în Figura 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figura 2. Anti-recuperare window.bat comenzi

aceste comenzi anti-medico-legale de recuperare sunt destul de interesante și par să facă uz de o caracteristică nedocumentată a vssadmin redimensiona comanda. În timp ce prima comandă din Figura 2 de mai sus, vssadminDelete Shadows /all /quiet, este frecvent utilizată de ransomware, opțiunea de comandă vssadminresize shadowstorage este rar utilizată. În situațiile în care copiile umbrite nu au fost create de vssadmin, ci de aplicații terțe (cum ar fi software-ul de rezervă), vssadmin poate afișa o eroare și nu șterge copiile de rezervă. O astfel de eroare afirmă: „instantanee au fost găsite, dar au fost în afara contextului dvs. permis. Încercați să le eliminați cu aplicația de rezervă care le-a creat.”Comandavssadmin resize shadowstorage este un” hack”care se bazează pevssadmin pentru a șterge spațiul de stocare atunci când copiile din umbră sunt redimensionate. Obligă copiile umbrelor să fie șterse indiferent de contextul lor. Comanda funcționează prin redimensionarea dimensiunii implicite a volumului umbrelor de la 10 la sută la 401 MB (dimensiunea minimă este de 300 MB). Apoi, stocarea umbrelor este setată la nelimitat, ceea ce îi permite să utilizeze tot spațiul disponibil pe disc. Copiile din umbră sunt apoi șterse apelând comanda vssadmin Delete Shadows /all /quiet a doua oară.

setul final de comenzi șterge fișierele pe baza locațiilor extensiei sau folderului. Argumentele comenzii sunt pentrudel ștergeți fișierele din toate subdirectoarele (/s) în modul silențios (/q) fără a cere utilizatorului confirmarea și pentru a forța (/f) ștergerea unui fișier. Extensiile de fișiere sunt pentru hard Disk Virtual (.VHD), Avantrix Backup Plus fișiere (.bac), copie de rezervă (.bak), Windows Backup Catalog fișier (.wbcat), Windows Backup Utility fișier (.bfk), setarea fișierelor (.set), fișier de rezervă Windows (.win), imagini de disc (.dsk) și toate folderele care încep cu backup. Rețineți că, deoarece comanda del nu șterge în siguranță un fișier (adică., suprascrieți un fișier înainte de ștergere), poate fi posibil un anumit nivel de recuperare a fișierelor folosind instrumente criminalistice. Ultima comandă a del %0 șterge fișierul de executare .bat.

comenzile anti-recuperare utilizate de Ryuk sunt mai extinse decât majoritatea familiilor ransomware. Aceste comenzi nu au fost observate fiind utilizate de alte familii ransomware încă. Acest lucru indică faptul că actorii de amenințare au o înțelegere aprofundată a software-ului de backup al întreprinderii.

atribuire

Coreea de Nord

raportarea Open-source a susținut că ransomware-ul Hermes a fost dezvoltat de grupul nord-coreean STARDUST CHOLLIMA (ale cărui activități au fost raportate public ca parte a „grupului Lazarus”), deoarece Hermes a fost executat pe o gazdă în timpul compromisului rapid al FEIB în octombrie 2017. Tabelul 1 conține eșantioane care pot fi atribuite compromisului. Cele două executabile legate de Hermes sunt bitsran.exeșiRSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 (build 30319) |

| RSW7B37.tmp | Hermes ransomware | Sun Oct 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (build 30729) | necunoscut |

tabelul 1. Informații fișier pentru binare utilizate în compromisul SWIFT FEIB

primul executabil,bitsran.exe, este un picurător, șiRSW7B37.tmp este executabil Hermes ransomware. Scopul dropper este de a propaga executabil Hermes într-o rețea prin crearea de sarcini programate peste sesiuni SMB folosind acreditări hard-codificate. Executabilul Hermes criptează apoi fișierele de pe gazdă. Este interesant de observat că compilatorul și linker pentru Hermes este diferit de celelalte executabile. Toate executabile cu excepția Hermes au fost compilate cu Visual Studio 10, cu un linker de Visual Studio 10. Hermes, în schimb, a fost compilat cu Visual Studio 9, cu un linker necunoscut.

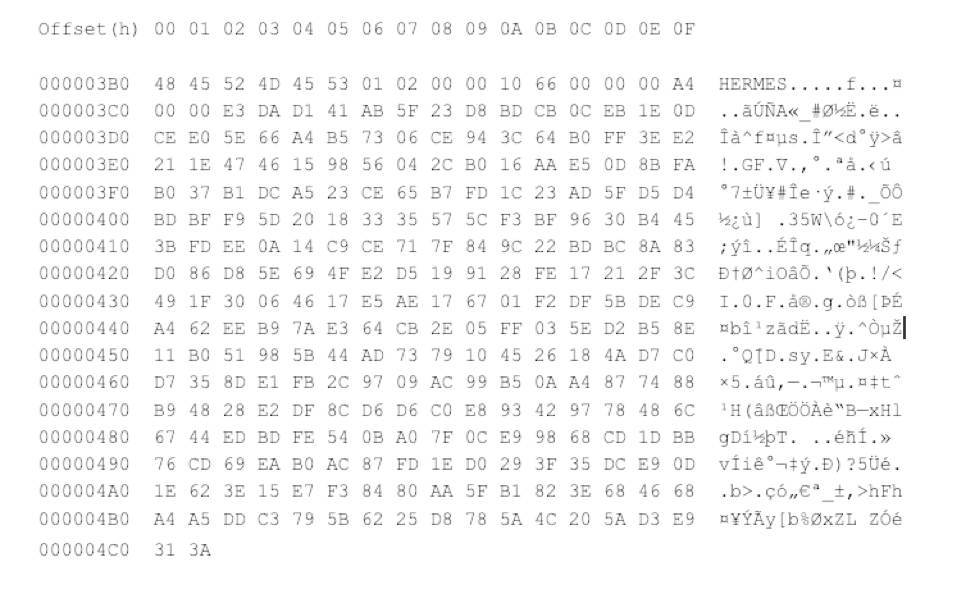

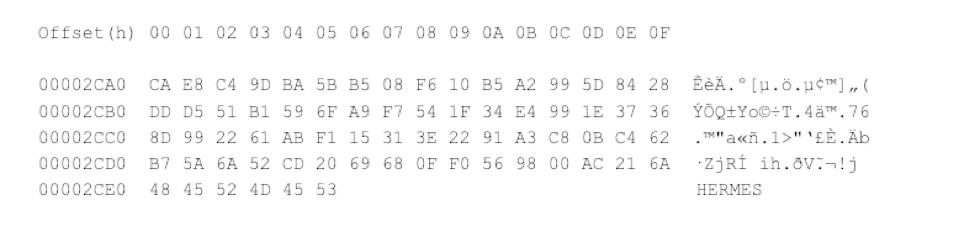

dacă marcajele de timp sunt corecte, cele două executabile (bitsran.exe și RSW7B37.tmp) au fost compilate în patru ore și trei minute una de cealaltă. Datorită intervalului scurt de timp în care Hermes a fost inclus într-un executabil care a fost codificat cu acreditări ale rețelei FEIB, Falcon Intelligence evaluează că STARDUST CHOLLIMA a avut probabil acces la codul sursă Hermes sau o terță parte a compilat și a construit o nouă versiune pentru ei. Spre deosebire de alte variante de Hermes, RSW7B37.tmp nu adaugă cheia AES exportată și criptată la sfârșitul fișierului. Figura 5 este un fișier criptat de Hermes cu cheia AES exportată atașată la sfârșitul fișierului ca subsol.

Figura 5. Figura 6 este sfârșitul unui fișier criptat de varianta HermesRSW7B37.tmp utilizat în atacul rapid. Subsolul conține doar markerul HERMES, dar nu și cheia AES exportată.

Figura 6. Exemplu Hermes subsol în atac rapid FEIB cu cheie AES criptată lipsă

fără cheia AES criptată anexată la fișierele criptate, chiar dacă cheia privată utilizată pentru criptare a fost recuperată, fișierele nu au putut fi decriptate. Prin urmare, executabilul Hermes folosit în atacul rapid FEIB pare să nu fi fost niciodată folosit pentru răscumpărarea mașinii, ci mai degrabă pentru a distruge datele victimei.

actorii criminali care operează din Rusia

Falcon Intelligence are încredere medie-mare că actorii de amenințare WIZARD SPIDER operează din Rusia. Hermes a fost inițial promovat pe exploitin. Acest forum vorbitor de limbă rusă este o piață bine-cunoscută pentru vânzarea de malware și servicii conexe actorilor de amenințare criminală. Dacă Hermes ar fi într-adevăr legat de Stardust CHOLLIMA, ar însemna că actorii amenințării statului național își vând serviciile pe forumuri de limbă rusă, ceea ce este puțin probabil.

teoria atribuirii actorului de amenințare rus este, de asemenea, susținută de o reclamă timpurie pentru Hermes, care a declarat că „software-ul lor nu a funcționat și va lucra la RU, UA, de” . Aceasta se referă la funcționalitatea implementată în Hermes pentru a verifica gazda pentru a se asigura că nu rulează pe un sistem rus, ucrainean sau Belarus. Pentru a verifica limba gazdă, acesta interoghează cheia de registry HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ și valoarea InstallLanguage. În cazul în care aparatul are valoarea 0419 (rusă), 0422 (ucraineană) sau 0423 (Belarus), suna ExitProcess pentru a opri executarea. Această funcționalitate este inclusă în mod obișnuit de dezvoltatorii și vânzătorii de malware care operează în Rusia pentru a reduce riscul de a atrage atenția autorităților locale de aplicare a legii și de urmărire penală.în timp ce susținea o investigație de răspuns la incidente care îl implica pe Ryuk, Falcon Intelligence a observat că fișierele legate de anchetă sunt încărcate pe un site web de scanare a fișierelor de pe o adresă IP din Moscova, Rusia. Fișierul în cauză era o variantă a kill.batcare conținea comenzi observate anterior doar executate de Ryuk apelândShellExecute. Fișierele ar fi putut fi încărcate de o victimă în Rusia, dar intervalul de timp dintre funcționalitatea eliminată din binarele Ryuk și inclusă în kill.bat a fost foarte scurt. Cel mai probabil scenariu este că actorii de amenințare testau dacă kill.bat ar fi detectat de motoarele antivirus.de asemenea, în timpul investigației medico-legale a unei rețele compromise de WIZARD SPIDER, CrowdStrike Services a recuperat artefacte cu nume de fișiere în limba rusă. Un fișier a fost numit !!! files dlya raboty !!!.rar, care se traduce în ” fișiere pentru lucru.”Pe baza acestor factori, există considerabil mai multe dovezi care susțin ipoteza că actorii amenințării WIZARD SPIDER sunt vorbitori de rusă și nu nord-coreeni.

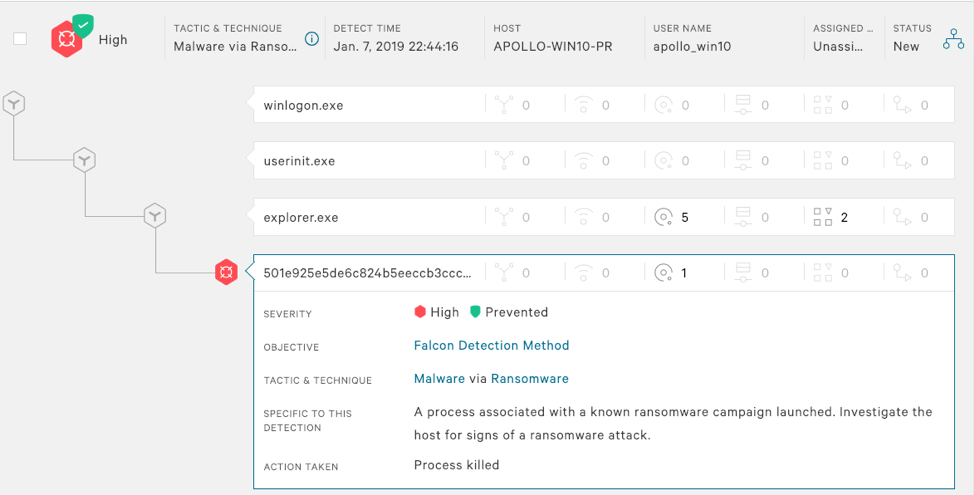

cum CrowdStrike poate preveni Ryuk

Platforma Falcon are capacitatea de a detecta și de a preveni Ryuk profitând de modelele comportamentale indicate de ransomware. Activând blocarea procesului suspect, Falcon se asigură că Ryuk este ucis în primele etape de execuție. În plus, algoritmul de învățare automată (ML) al CrowdStrike oferă o acoperire suplimentară împotriva acestei familii malware, așa cum este ilustrat mai jos.

apendice

cunoscut Ryuk BTC adrese portofel și plăți

| adresa BTC | Total primit | Nu primit | valoarea totală (USD) |

| 12vsqry1xrpjpcah8gwzdjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- citiți povești din prima linie a răspunsului la incidente și obțineți informații care vă pot ajuta să vă informați strategia de securitate pentru 2019 în cartea de vizită CrowdStrike Services Cyber Intrusion 2018.

- test Falcon preveniți antivirusul de ultimă generație pentru dvs. cu o încercare gratuită de 15 zile astăzi.