WIZARD SPIDER är en sofistikerad eCrime-grupp som har drivit Ryuk ransomware sedan augusti 2018 och riktar sig till stora organisationer för en avkastning med hög lösen. Denna metod, känd som” big game hunting”, signalerar ett skifte i verksamheten för WIZARD SPIDER. Denna skådespelare är en Rysslandsbaserad kriminell grupp som är känd för driften av TrickBot banking malware som främst hade fokuserat på trådbedrägerier tidigare.

skådespelarnamnet GRIM SPIDER introducerades i Crowdstrikes nomenklatur i September 2018 för gruppen som driver Ryuk ransomware som en distinkt undergrupp av WIZARD SPIDER criminal enterprise. Men i juni 2019 framkom ytterligare bevis som gjorde det möjligt för CrowdStrike att med hög säkerhet bedöma att Ryuk faktiskt drivs som en del av core WIZARD SPIDER actor group.

CrowdStrike Intelligence kommer nu enbart att använda skådespelarens namn WIZARD SPIDER i samarbete med TrickBot och Ryuk. GRIM SPIDER-skådespelarens namn har blivit föråldrat.i likhet med Samas och BitPaymer används Ryuk specifikt för att rikta in sig på företagsmiljöer. Kod jämförelse mellan versioner av Ryuk och Hermes ransomware indikerar att Ryuk härstammar från Hermes källkod och har varit under stadig utveckling sedan dess release. Hermes är råvaru ransomware som har observerats för försäljning på forum och används av flera hot aktörer. Ryuk används dock bara av WIZARD SPIDER och till skillnad från Hermes har Ryuk bara använts för att rikta in sig på företagsmiljöer. Sedan Ryuks utseende i Augusti har hotaktörerna som driver det nett över 705.80 BTC över 52-transaktioner för ett totalt nuvärde på $3,701,893.98 USD.

vill du ha de senaste insikterna om cyberhotlandskapet? ladda ner Global Threat Report 2021

ladda ner Global Threat Report 2021

- Ryuk Ransom Notes

- lösenbetalningar

- hur Ryuk Ransomware distribueras

- från Hermes till Ryuk: Likheter & skillnader

- Ryuk-funktionalitet: en teknisk analys

- filkryptering

- Persistens

- Processinjektion

- process / service uppsägning och Anti-Recovery kommandon

- Attribution

- Nordkorea

- kriminella aktörer som verkar från Ryssland

- hur CrowdStrike kan förhindra Ryuk

- bilaga

- kända Ryuk BTC plånbokadresser och betalningar

- Indicators

- Additional Resources

Ryuk Ransom Notes

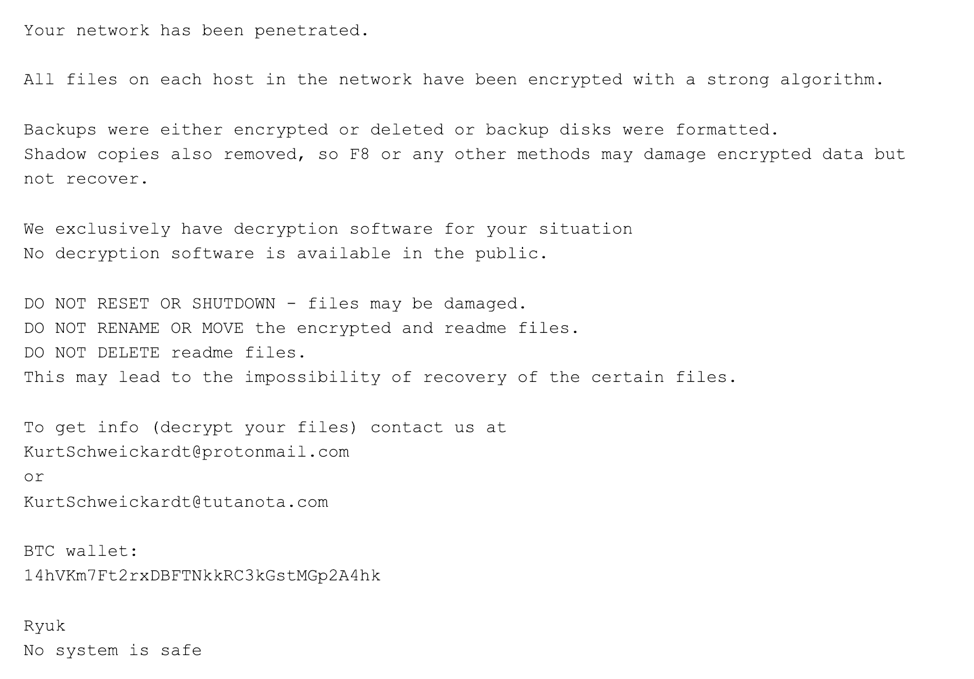

Ryuk ransom note skrivs till en fil med namnet RyukReadMe.txt. Ett antal olika hotbrev mallar har observerats. Mallens kropp är statisk med undantag för e-postadressen och Bitcoin (BTC) plånbokadress, som kan ändras. E-postadresserna innehåller vanligtvis en adress på protonmail.com och en annan adress på tutanota.com. e-postnamnen är vanligtvis esoteriska skådespelare och regissörer, men Instagram-modeller har också observerats. Intressant är lösenanteckningen i Figur 3 anmärkningsvärt lik BitPaymer-lösenanteckningarna. När detta skrivs är det fortfarande oklart om WIZARD SPIDER kopierar TTP: erna (taktik, tekniker och procedurer) och lösenanteckningar av BitPaymer, eller om grupperna kan dela information med varandra.

Figur 3. Ryuk Lösenbrev med stark likhet med BitPaymer

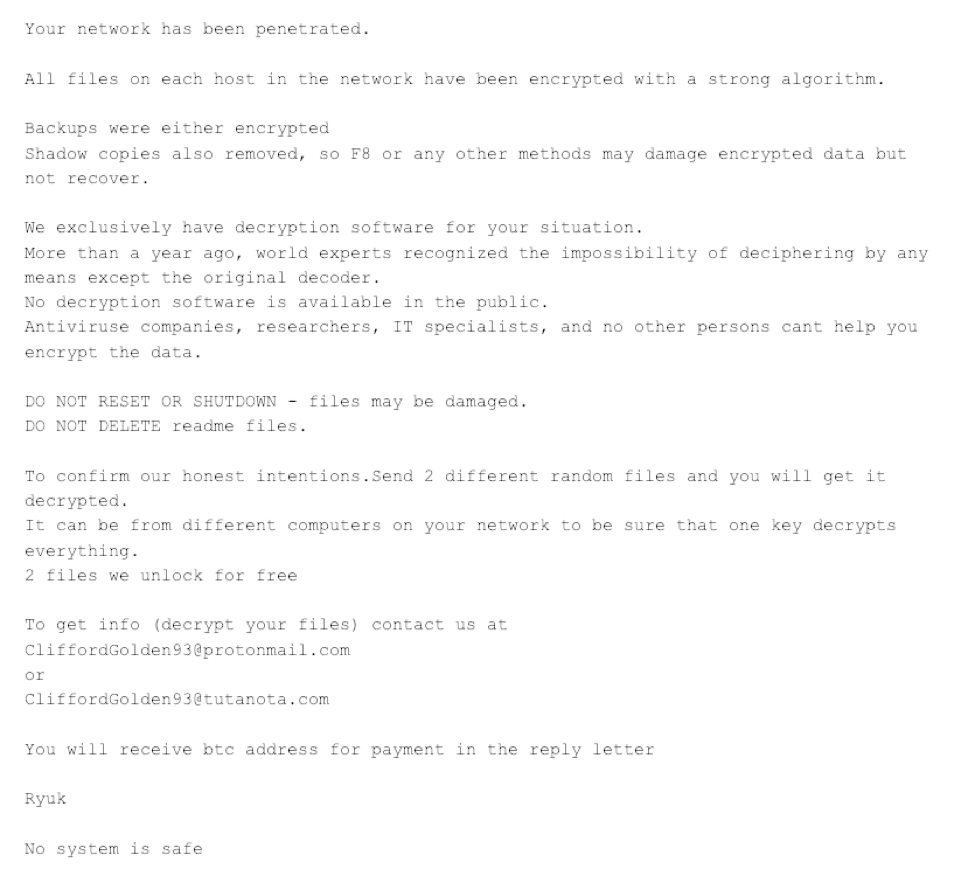

lösenmeddelandet som används av Ryuk verkar vara unikt för varje kompilerad körbar. Vårt team har använt threat intelligence och har observerat flera olika e-postadresser, men samma BTC-adresser över flera Ryuk-körbara filer. Den Nov. 29, 2018, WIZARD SPIDER förändrade hur de kommunicerade med sina offer. Som det ses i den tidigare lösenversionen, inkluderade WIZARD SPIDER deras BTC-adress och e-postadresser. Nya varianter av Ryuk innehåller dock inte längre BTC-adressen-bara e-postadresserna. I lösenmeddelandet anges att offret kommer att få BTC-adressen som svar från WIZARD SPIDER. Den nya hotbrev kan ses nedan.

Figur 4. Ryuk Ransom med BTC-adress borttagen

tidiga Ryuk-binärer med borttagning av BTC-adressen innehöll en PDB-sökväg för C:\Users\Admin\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted try to clean\x64\Release\ConsoleApplication54.pdb. denna PDB-sökväg började visas på Nov. 29, 2018. Avlägsnandet av BTC-adresserna inträffade en dag efter det amerikanska justitiedepartementet osealed åtal för två personer som är involverade i att underlätta utbetalningar från Samas Bitcoin-adresser.

lösenbetalningar

baserat på observerade transaktioner till kända Ryuk BTC-adresser varierar lösenbehovet avsevärt. Detta tyder på att WIZARD SPIDER (som INDRIK SPIDER med BitPaymer) beräknar lösenbeloppet baserat på offerorganisationens storlek och värde. Hittills var den lägsta observerade lösen för 1.7 BTC och den högsta var för 99 BTC. Med 52 kända transaktioner spridda över 37 BTC-adresser (enligt detta skrivande) har WIZARD SPIDER gjort 705.80 BTC, som har ett nuvärde på $3.7 miljoner (USD). Med den senaste tidens nedgång i BTC till USD värde, är det troligt GRIM SPIDER har nettas mer. Tabellerna i bilagan innehåller en uppsättning kända Ryuk BTC-adresser extraherade från Ryuk-binärer, som tros vara endast en delmängd av Ryuk BTC-adresserna.

hur Ryuk Ransomware distribueras

CrowdStrike har genomfört flera incidenter (IR) som svarar på Ryuk-infektioner där TrickBot också identifierades på värdar i offermiljön. CrowdStrike Falcon Intelligence bisexual anser att den ursprungliga kompromissen utförs via trickbot, som vanligtvis distribueras antingen via spam-e-post eller genom användning av Emotet (utvecklad och drivs av Mummy Spider) geo-baserad nedladdningsfunktion. Falcon Intelligence har övervakat den geo-baserade nedladdningsaktiviteten från Emotet och under 2018 har MUMMY SPIDER varit en ivrig anhängare av WIZARD SPIDER, som huvudsakligen distribuerar TrickBot till Emotet-offer i Storbritannien, USA och Kanada.

några av Trickbots moduler (som pwgrab) kan hjälpa till att återställa de referenser som behövs för att kompromissa miljöer — särskilt SOCKS-modulen har observerats tunnling PowerShell Empire-trafik för att utföra rekognosering och lateral rörelse. Genom CrowdStrike IR-engagemang har WIZARD SPIDER observerats utföra följande händelser på offrets nätverk, med slutmålet att trycka ut Ryuk-binären:

- ett obfuscated PowerShell-skript körs och ansluts till en fjärransluten IP-adress.

- ett omvänd skal hämtas och körs på den komprometterade värden.

- PowerShell Anti-loggningsskript körs på värden.

- rekognosering av nätverket utförs med hjälp av vanliga Windows-kommandoradsverktyg tillsammans med externa uppladdade verktyg.

- sidorörelse i hela nätverket aktiveras med RDP (Remote Desktop Protocol).

- användarkonton för tjänsten skapas.

- PowerShell Empire laddas ner och installeras som en tjänst.

- lateral rörelse fortsätter tills privilegier återställs för att få åtkomst till en domänkontrollant.

- PSEXEC används för att trycka ut Ryuk-binären till enskilda värdar.

- batchskript körs för att avsluta processer / tjänster och ta bort säkerhetskopior, följt av Ryuk-binären.

från Hermes till Ryuk: Likheter & skillnader

Hermes ransomware, föregångaren till Ryuk, distribuerades först i februari 2017. Bara en månad efter det att den släpptes skrevs en decryptor för Hermes, följt av utgåvan av version 2.0 i April 2017, som fixade sårbarheter i sin kryptografiska implementering. Sedan den här utgåvan är det enda sättet för ett offer att återställa filer med den privata krypteringsnyckeln, som erhålls genom att betala lösen. I slutet av augusti 2017 släpptes Hermes version 2.1.

Hermes såldes ursprungligen på forum för $ 300 USD. När den köptes fick köparen en byggnad som stödde två e-postadresser, en decryptor och ett unikt RSA-nyckelpar. Om köparen önskade fler e-postadresser var de skyldiga att köpa en annan byggnad för ytterligare $50. Säljaren av Hermes ransomware verkar ha slutat eller begränsad reklam på forum i 2017.

tidiga versioner av Hermes installerades enligt uppgift via internetåtkomliga RDP-servrar skyddade av svaga referenser. I oktober 2017 utplacerades Hermes som en destruktiv distraktion för en kompromiss mellan Society for Worldwide Interbank Financial Telecommunication (SWIFT) vid Far Eastern International Bank (FEIB) i Taiwan. Hermes roll i SWIFT attack beskrivs mer detaljerat i Attributionsavsnittet i slutet av denna blogg. I mars 2018 observerades Hermes inriktning på användare i Sydkorea via GreenFlash Sundown exploit kit.

i mitten av augusti 2018 började en modifierad version av Hermes, kallad Ryuk, visas i ett offentligt malware-arkiv. Ryuk skräddarsyddes för att rikta företagsmiljöer och några av ändringarna inkluderar att ta bort antianalyskontroller. Dessa kontroller inkluderar att fråga Process Environment Block (PEB) för att se om fältet är BeingDebugged, eller Fråga PEB för att se om fältet NtGlobalFlag har ställts in; kontrollera om värden kör VirtualBox genom att ringa instruktionscpuid; och se till att värdspråket inte är ryska, ukrainska eller Vitryska. Ur ett process-och filperspektiv riktar Hermes och Ryuk filer på ett liknande sätt. Kärnskillnaderna är Ryuks logik som hanterar filåtkomst och användningen av en andra, inbäddad Offentlig RSA-nyckel.

Följande är egenskaper som inte har ändrats:

- krypterar filer med RSA-2048 och AES-256

- lagrar nycklar i den körbara filen med det proprietära Microsoft SIMPLEBLOB-formatet

- krypterar monterade enheter och fjärrvärdar

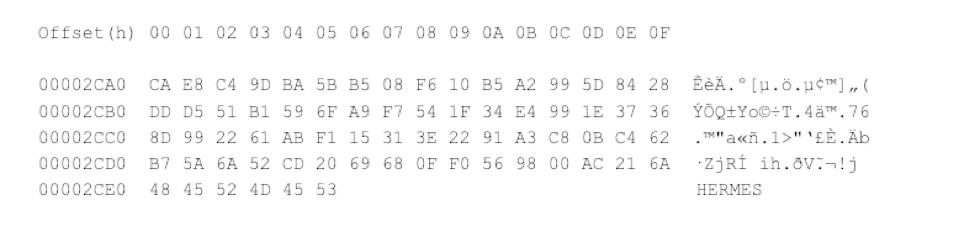

- använder en filmarkör för

HERMESför att markera eller kontrollera om en fil har krypterats

en annan anmärkningsvärd skillnad mellan Hermes och Ryuk är hur krypteringsnycklarna skapas. Hermes startar krypteringsinitiering genom att först generera en RSA offentliga och privata nyckelpar — kallas en ”offer nyckel.”En AES-256-nyckel genereras och offrets RSA-privata nyckel krypteras i AES-CBC-läge. Den angriparestyrda offentliga RSA-nyckeln används för att kryptera AES-nyckeln (som tidigare användes för att kryptera offrets RSA-privata nyckel). Sedan genereras en AES-nyckel för varje krypterad fil som används för att kryptera filen. Slutligen krypteras AES-nyckeln för varje fil med offrets RSA-offentliga nyckel och lagras sedan i slutet av filen.

Ryuk innehåller samma logik, men genererar inte längre det offerspecifika RSA-nyckelparet. Istället har Ryuk två offentliga RSA-nycklar inbäddade i den körbara, och vad som tidigare var offrets RSA-privata nyckel är krypterad och inbäddad i den körbara. Eftersom Ryuk inte genererar ett offerspecifikt RSA-nyckelpar kan alla värdar dekrypteras med samma dekrypteringsnyckel. Detta kan tyckas vara en designfel men är inte, eftersom Ryuk har en unik nyckel för varje körbar.

om en enda körbar används för en enda offermiljö, finns det inga konsekvenser om de privata nycklarna läcker ut eftersom det bara kommer att dekryptera skadan från en enda Ryuk-körbar. Således är det mycket troligt att Ryuk genererar RSA-nyckelpar för varje offer. Detta är utan tvekan säkrare, eftersom offrets system aldrig kommer att ha tillgång till de okrypterade RSA-nyckelparparametrarna utan att betala lösen. Detta tillvägagångssätt liknar INDRIK SPIDER ’ s BitPaymer ransomware, som genererar ett offerspecifikt prov med en hårdkodad offentlig nyckel.

Ryuk-funktionalitet: en teknisk analys

det finns två typer av Ryuk-binärer: en droppare (som inte ofta observeras) och Ryuk-körbar nyttolast. Återvinning av Ryuk droppers är sällsynta, på grund av att Ryuk körbara nyttolast raderar droppen när den körs. Vid körning konstruerar droppen en installationsmappsökväg. Mappsökvägen skapas genom att anropa GetWindowsDirectoryW och sedan infoga en null byte på det fjärde tecknet i sökvägen. Detta används för att skapa en sträng som innehåller sökvägen till enhetsbokstaven. Om värdoperativsystemet är Windows XP eller tidigare läggs strängen Documents and Settings\Default User\ till sökvägen till enhetsbokstaven. Om värden är Windows Vista eller nyare läggs strängen users\Public\ till drivbokstaven. För Windows XP skulle en exempelmappsökväg vara C:\Documents and Settings\Default User\, och för Window Vista eller högre skulle sökvägen vara C:\Users\Public.

ett slumpmässigt körbart filnamn konstrueras sedan. Det skapas genom att ringa _srand med ett frövärde som returneras från att ringa GetTickCount, sedan anropas _rand kontinuerligt tills fem alfabetiska tecken sammanfogas. Tillägget .exe läggs sedan till. Droppen kontrollerar om värden är 32-bitars eller 64-bitars genom att ringa IsWow64Process och skriver en av två inbäddade nyttolastkörbara filer som motsvarar värdens arkitektur. Den nyskrivna körbara filen körs sedan genom att ringa ShellExecuteW. Ryuk nyttolast körbar skriven av dropper är Ryuk komponent som innehåller kärnan logik för att kryptera filer på värden.

Ryuk är under ständig utveckling. Under de senaste månaderna har Ryuk-binärer fortsatt att avvika längre och längre från den ursprungliga Hermes-källkoden, med hotaktörerna som ofta lägger till och tar bort funktionalitet. I November 2018 identifierade Falcon Intelligence ny funktionalitet som lagts till Ryuk som inkluderade en oändlig loop mot analys, en ping-liknande begäran till en IP-adress när krypteringsprocessen slutfördes och tillägget av ett bifogat filtillägg för krypterade filer. Av dessa tre nya funktioner är endast filtillägget fortfarande närvarande i en körbar kompilerad den Dec. 20, 2018.

filkryptering

jämfört med andra familjer av ransomware har Ryuk väldigt få skyddsåtgärder för att säkerställa värdens stabilitet genom att inte kryptera systemfiler. Till exempel innehåller många ransomware-familjer omfattande listor med filtillägg eller mappnamn som inte ska krypteras (vitlistad), men Ryuk vitlistar bara tre tillägg: det kommer inte att kryptera filer med tilläggen exe, dll eller hrmlog. Det sista tillägget verkar vara ett felsökningsloggfilnamn skapat av den ursprungliga Hermes-utvecklaren. Det bör noteras att frånvarande från denna lista är sys (systemdrivrutiner), ocx (ole control extension) och andra körbara filtyper. Kryptering av dessa filer kan göra värden instabil. Tidiga versioner av Ryuk inkluderade vitlistningen av ini och lnk filer, men dessa har tagits bort i de senaste byggnaderna. Följande mappnamn är också vitlistade och inte krypterade.

- Chrome

- Mozilla

- återvinna.bin

- Windows

- Microsoft

- AhnLab

detta är bara en liten delmängd av mappnamn som ska vitlistas för att säkerställa stabiliteten på värden. Under dynamisk analys var det inte ovanligt att observera Ryuk som försökte kryptera filer relaterade till Windows Bootloader (C:\Boot) eller andra kritiska filer och mappar. På grund av avsaknaden av korrekt vitlistning kan en infekterad maskin bli instabil över tiden och kan inte startas om.

Som nämnts i avsnittet Hermes till Ryuk använder Ryuk en kombination av symmetrisk (AES) och asymmetrisk (RSA) kryptering för att kryptera filer. Utan den privata nyckeln som tillhandahålls av WIZARD SPIDER kan filerna inte dekrypteras och kan inte återvinnas. En tråd skapas för kryptering av varje fil och varje fil krypteras med sin egen AES-nyckel. Efter att filen har krypterats, läggs en filändelse av .RYK till filen. Alla kataloger kommer att ha en lösenanteckning av (RyukReadMe.txt) skrivet till katalogen.

Ryuk försöker kryptera alla monterade enheter och värdar som har adressupplösningsprotokoll (ARP) – poster (IP-adresser) och det räknar upp alla monterade enheter genom att ringa GetLogicalDrives. För varje monterad enhet kallar Ryuk GetDriveTypeW för att bestämma enhetens typ. Om enhetstypen inte är en CD-ROM krypteras filerna på enheten. För att hämta IP-adresser som har ARP-poster, ringer Ryuk GetIpNetTable. Det itererar genom alla poster och försöker sedan räkna upp filer och mappar på fjärrvärden och kryptera filerna.

Persistens

nuvarande byggnader av Ryuk innehåller inte längre persistensfunktionalitet. Tidigare, för att förbli ihållande på värden, skapade Ryuk en registerpost under kör-tangenten med Windows cmd.exe skal. Följande kommandorad användes för att skriva till registret kör Nyckel namn svchos till HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run med värdet är sökvägen till Ryuk körbara.

Processinjektion

Ryuk krypterar Inte filer från sitt eget processminne, men injicerar i en fjärrprocess. Innan Ryuk injicerar i en fjärrprocess försöker Ryuk justera sina tokenbehörigheter för att ha SeDebugPrivilege. Det tar ingen åtgärd om justeringen av token-privilegierna misslyckas. Innan du injicerar i en fjärrprocess kallar Ryuk också CreateToolhelp32Snapshot för att räkna upp alla processer som körs. Om en process hittas som inte heter csrss.exe, explorer.exe, lsaas.exe, eller körs under NT AUTHORITY systemkonto, kommer Ryuk att injicera sig själv i denna enda process. Genom att se till att processen inte körs under NT AUTHORITY, utvecklarna antar att processen inte körs under ett annat konto och kan därför skrivas till. Ryuk använder en kombination av VirtualAlloc, WriteProcessMemory och CreateRemoteThread för att injicera sig själv i fjärrprocessen.

process / service uppsägning och Anti-Recovery kommandon

Till skillnad från andra familjer av ransomware, Ryuk innehåller inte process/service uppsägning och anti-recovery funktionalitet inbäddad i den körbara. Tidigare innehöll Ryuk dessa funktioner, men de har tagits bort och finns i två batchfiler.

batchfilen kill.bat innehåller kommandon för att stoppa tjänster, inaktivera tjänster och döda processer. Processerna och tjänsterna stoppas för att säkerställa att inga öppna handtag finns för filer som kommer att krypteras. Följande figur är en delmängd av varje kommando.

net stop avpsus /y

net stop McAfeeDLPAgentService /y

net stop mfewc /y

net stop BMR Boot Service /y

net stop NetBackup BMR MTFTP Service /y

…

sc config SQLTELEMETRY start= disabled

sc config SQLTELEMETRY$ECWDB2 start= disabled

sc config SQLWriter start= disabled

sc config SstpSvc start= disabled

…

taskkill /IM mspub.exe /F

taskkill /IM mydesktopqos.exe /F

taskkill /IM mydesktopservice.exe /F

Figur 1. Process / Services Terminationkill.bat kommandon

CrowdStrike har observerat en annan batchfil, med namnetwindows.bat, vilket gör filåterställning svårare på offrets maskin. Det bör noteras att filnamn kan ändras godtyckligt av hotaktörerna. Innehållet i batchfilen visas nedan i Figur 2.

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

Figur 2. Anti-Recovery window.bat kommandon

dessa anti-forensic recovery kommandon är ganska intressant och verkar använda sig av en odokumenterad inslag i vssadmin ändra storlek kommando. Medan det första kommandot i Figur 2 ovan, vssadminDelete Shadows /all /quiet, används ofta av ransomware, kommandoalternativet vssadminresize shadowstorage används sällan. I situationer där skuggkopior inte skapades av vssadmin, utan av program från tredje part (t.ex. säkerhetskopieringsprogram), kan vssadmin visa ett fel och inte ta bort säkerhetskopiorna. Ett sådant fel säger: ”ögonblicksbilder hittades, men de var utanför ditt tillåtna sammanhang. Försök ta bort dem med säkerhetskopieringsprogrammet som skapade dem.”Kommandot vssadmin resize shadowstorage är ett” hack”som förlitar sig på vssadmin för att radera lagring när skuggkopiorna ändras. Det tvingar skuggkopiorna att raderas oavsett sammanhang. Kommandot fungerar genom att ändra storlek på standardskuggvolymstorleken från 10 procent till 401 MB (minsta storlek är 300 MB). Sedan är skugglagringen inställd på obegränsad, vilket gör det möjligt att använda allt tillgängligt diskutrymme. Skuggkopiorna raderas sedan genom att anropa kommandot vssadmin Delete Shadows /all /quiet en andra gång.

den slutliga uppsättningen kommandon raderar filer baserat på deras förlängnings-eller mappplatser. Kommandoargumenten är för del ta bort filer i alla underkataloger (/s) I tyst läge (/q) utan att be användaren om bekräftelse och att tvinga (/f) att radera en fil. Filtilläggen är för virtuell hårddisk (.VHD), Avantrix Backup Plus-filer (.bac), säkerhetskopia (.bak), Windows Backup katalogfil (.wbcat), Windows Backup Utility-fil (.bfk), inställning av filer (.set), Windows backup-fil (.win), diskbilder (.dsk) och alla mappar som börjar med säkerhetskopiering. Observera att eftersom del-kommandot inte säkert tar bort en fil (dvs., Skriv över en fil före radering), kan en viss nivå av filåterställning vara möjlig med hjälp av rättsmedicinska verktyg. Det sista kommandot fördel %0 tar bort den exekverande filen.bat.

de Anti-recovery kommandon som används av Ryuk är mer omfattande än de flesta ransomware familjer. Dessa kommandon har inte observerats används av andra ransomware familjer ännu. Detta indikerar att hotaktörerna har en grundlig förståelse för företagets backup-programvara.

Attribution

Nordkorea

öppen källkodsrapportering har hävdat att Hermes ransomware utvecklades av den Nordkoreanska gruppen STARDUST CHOLLIMA (vars aktiviteter har rapporterats offentligt som en del av ”Lazarus Group”), eftersom Hermes avrättades på en värd under SWIFT-kompromissen av FEIB i oktober 2017. Tabell 1 innehåller prover som eventuellt tillskrivs kompromissen. De två körbara filerna relaterade till Hermes är bitsran.exe och RSW7B37.tmp.

| Name | Functionality | Compile

Time |

Compiler Version | Linker Version |

| msmpeng.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| splwow32.exe | TwoPence implant | Mon Feb 20 11:09:30 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| FileTokenBroker.dll | Loader | Thu Jan 05 01:11:33 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (build 30729) | Visual C++ 10.0 2010 SP1 (build 40219) |

| bitsran.exe | Dropper/spreader | Sun Oct 1 09:37:31 2017 | Visual C++ 10.0 2010 SP1 (build 40219) & Visual C++ 9.0 2008 SP1 (bygga 30729) | Visual C++ 10.0 2010 (bygga 30319) |

| RSW7B37.tmp | Hermes ransomware | sön Oktober 1 05:34:07 2017 | Visual C++ 9.0 2008 SP1 (bygga 30729) | okänd |

tabell 1. Filinformation för binärer som används i FEIB SWIFT kompromiss

den första körbara, bitsran.exe, är en dropper, och RSW7B37.tmp är Hermes ransomware körbar. Dropper mål är att sprida Hermes körbara inom ett nätverk genom att skapa schemalagda uppgifter över SMB sessioner med hjälp av hårdkodade referenser. Hermes körbara krypterar sedan filer på värden. Det är intressant att notera att kompilatorn och länkaren för Hermes skiljer sig från de andra körbara filerna. Alla körbara filer utom Hermes sammanställdes med Visual Studio 10, med en länk till Visual Studio 10. Hermes, däremot, sammanställdes med Visual Studio 9, med en okänd länkare.

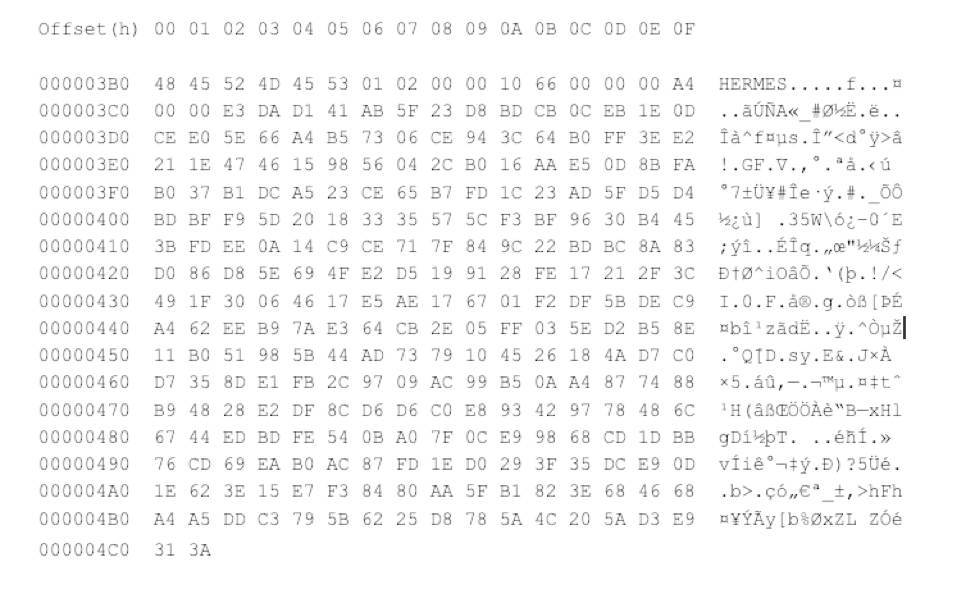

om tidsstämplarna är korrekta sammanställdes de två körbara filerna (bitsran.exe och RSW7B37.tmp) inom fyra timmar och tre minuter från varandra. På grund av den korta tidsramen för Hermes som buntas i en körbar som var hårdkodad med referenser från FEIB-nätverket, bedömer Falcon Intelligence att STARDUST CHOLLIMA sannolikt hade tillgång till Hermes källkod, eller en tredje part sammanställd och byggt en ny version för dem. Till skillnad från andra varianter av Hermes lägger inte RSW7B37.tmp den exporterade och krypterade AES-nyckeln till slutet av filen. Figur 5 är en fil krypterad av Hermes med den exporterade AES-nyckeln bifogad till slutet av filen som en sidfot.

Figur 5. Exempel Hermes sidfot med krypterad AES nyckel

Figur 6 är slutet på en fil krypterad av Hermes variant RSW7B37.tmp används i SWIFT attack. Sidfoten innehåller bara markören HERMES men inte den exporterade AES-tangenten.

Figur 6. Exempel Hermes sidfot i FEIB SWIFT Attack med krypterad AES-nyckel saknas

utan den krypterade AES-nyckel bifogas de krypterade filerna, även om den privata nyckeln som används för kryptering återställdes, filerna kunde inte dekrypteras. Därför verkar Hermes körbara som används i FEIB SWIFT-attacken aldrig ha använts för att lösa maskinen utan snarare för att förstöra offrets data.

kriminella aktörer som verkar från Ryssland

Falcon Intelligence har medelhögt förtroende för att WIZARD SPIDER-hotaktörerna verkar från Ryssland. Hermes annonserades ursprungligen på exploitin. Detta rysktalande forum är en välkänd marknadsplats för att sälja skadlig kod och relaterade tjänster till kriminella hotaktörer. Om Hermes verkligen var släkt med STARDUST CHOLLIMA, skulle det innebära att nationalstatliga hotaktörer säljer sina tjänster på rysktalande forum, vilket är osannolikt.

den ryska hotskådespelaren attribution theory stöds också av en tidig reklam för Hermes, som uppgav att deras ”programvara inte fungerade och kommer att arbeta på RU, UA, BY” . Detta hänvisar till funktionalitet som implementeras i Hermes för att kontrollera värden för att säkerställa att den inte körs på ett ryskt, Ukrainskt eller Vitryskt system. För att kontrollera värdspråket frågar den registernyckeln HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Nls\Language\ och värdet InstallLanguage. Om maskinen har värdet 0419 (ryska), 0422 (ukrainska) eller 0423 (Vitryska), kallar den ExitProcess för att sluta köra. Denna funktion ingår vanligen av malware utvecklare och säljare som är verksamma i Ryssland för att minska risken för att locka lokala brottsbekämpande uppmärksamhet och åtal.

samtidigt som Falcon Intelligence stödde en incidentresponsutredning med Ryuk, märkte Falcon Intelligence att filer relaterade till utredningen laddades upp till en filskanningswebbplats från en IP-adress i Moskva, Ryssland. Filen i fråga var en variant av kill.bat som innehöll kommandon som tidigare endast observerats utförda av Ryuk som kallar ShellExecute. Filerna kunde ha laddats upp av ett offer i Ryssland, men tidsramen mellan funktionaliteten som togs bort från Ryuk-binärer och inkluderades i kill.bat var mycket kort. Det mest troliga scenariot är att hotaktörer testade om kill.bat skulle upptäckas av antivirusmotorer.

under rättsmedicinsk undersökning av ett nätverk som komprometterats av WIZARD SPIDER, återhämtade CrowdStrike Services artefakter med filnamn på ryska. En fil fick namnet !!! files dlya raboty !!!.rar, som översätts till ” filer för arbete.”Baserat på dessa faktorer finns det betydligt mer bevis som stöder hypotesen att WIZARD SPIDER-hotaktörerna är rysktalande och inte Nordkoreanska.

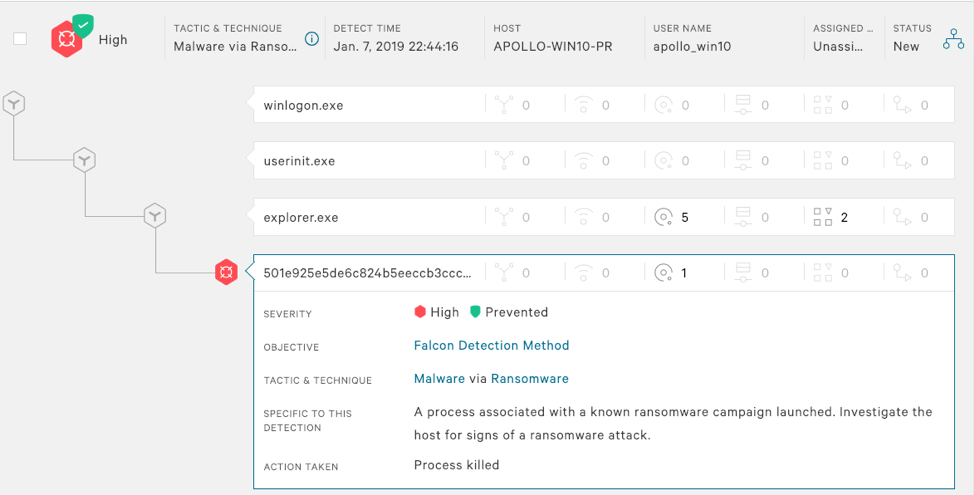

hur CrowdStrike kan förhindra Ryuk

Falcon-plattformen har förmågan att upptäcka och förhindra Ryuk genom att utnyttja de beteendemönster som indikeras av ransomware. Genom att aktivera misstänkt processblockering säkerställer Falcon att Ryuk dödas i de mycket tidiga stadierna av avrättningen. Dessutom ger Crowdstrikes maskininlärningsalgoritm (ML) ytterligare täckning mot denna skadliga programfamilj, som illustreras nedan.

bilaga

kända Ryuk BTC plånbokadresser och betalningar

| BTC adress | totalt fick | ingen mottagen | totalt värde (USD) |

| 12vsqry1xrpjpcah8gwzdjeyt7dhtmpcjl | 55.00 | 3 | $221,685.46 |

| 1Kx9TT76PHwk8sw7Ur6PsMWyEtaogX7wWY | 182.99 | 10 | $734,601.91 |

| 1FtQnqvjxEK5GJD9PthHM4MtdmkAeTeoRt | 48.250 | 4 | $188,974.93 |

| 14aJo5L9PTZhv8XX6qRPncbTXecb8Qohqb | 25.00 | 2 | $113,342.70 |

| 1E4fQqzCvS8wgqy5T7n1DW8JMNMaUbeFAS | 0.001 | 1 | $6.47 |

| 1GXgngwDMSJZ1Vahmf6iexKVePPXsxGS6H | 30.00 | 3 | $132,654.91 |

| 1Cyh35KqhhDewmXy63yp9ZMqBnAWe4oJRr | 0.00 | 0 | $0.00 |

| 15LsUgfnuGc1PsHJPcfLQJEnHm2FnGAgYC | 0.00 | 0 | $0.00 |

| 1CbP3cgi1Bcjuz6g2Fwvk4tVhqohqAVpDQ | 13.00 | 2 | $82,917.49 |

| 1Jq3WwsaPA7LXwRNYsfySsd8aojdmkFnW | 35.00 | 1 | $221,979.83 |

| 129L4gRSYgVJTRCgbPDtvYPabnk2QnY9sq | 0.00 | 0 | $0.00 |

| 1ET85GTps8eFbgF1MvVhFVZQeNp2a6LeGw | 3.325 | 1 | $12,661.74 |

| 1FRNVupsCyTjUvF36GxHZrvLaPtY6hgkTm | 38.99 | 3 | $246,893.95 |

| 1CW4kTqeoedinSmZiPYH7kvn4qP3mDJQVa | 24.077 | 2 | $152,727.13 |

| 13rTF3AYsf8xEdafUMT5W1E5Ab2aqPhkPi | 0.00 | 0 | $0.00 |

| 17zTcgKhF8XkWvkD4Y1N8634Qw37KwYkZT | 0.00 | 0 | $0.00 |

| 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV | 0.00 | 0 | $0.00 |

| 17v2cu8RDXhAxufQ1YKiauBq6GGAZzfnFw | 0.00 | 0 | $0.00 |

| 1KUbXkjDZL6HC3Er34HwJiQUAE9H81Wcsr | 10.00 | 1 | $63,358.27 |

| 12UbZzhJrdDvdyv9NdCox1Zj1FAQ5onwx3 | 0.00 | 0 | $0.00 |

| 1NMgARKzfaDExDSEsNijeT3QWbvTF7FXxS | 0.00 | 0 | $0.00 |

| 19AE1YN6Jo8ognKdJQ3xeQQL1mSZyX16op | 25.00 | 1 | $164,774.21 |

| 1L9fYHJJxeLMD2yyhh1cMFU2EWF5ihgAmJ | 40.035 | 4 | $259,478.16 |

| 18eu6KrFgzv8yTMVvKJkRM3YBAyHLonk5G | 30.00 | 1 | $198,651.35 |

| 1C8n86EEttnDjNKM9Tjm7QNVgwGBncQhDs | 30.0082 | 2 | $194,113.76 |

| 12N7W9ycLhuck9Q2wT8E6BaN6XzZ4DMLau | 0.00 | 0 | $0.00 |

| 162DVnddxsbXeVgdCy66RxEPADPETBGVBR | 0.00 | 0 | $0.00 |

| 1ChnbV4Rt7nsb5acw5YfYyvBFDj1RXcVQu | 28.00 | 2 | $175,177.98 |

| 1K6MBjz79QqfLBN7XBnwxCJb8DYUmmDWAt | 1.7 | 2 | $12,455.95 |

| 1EoyVz2tbGXWL1sLZuCnSX72eR7Ju6qohH | 0.00 | 0 | $0.00 |

| 1NQ42zc51stA4WAVkUK8uqFAjo1DbWv4Kz | 0.00 | 0 | $0.00 |

| 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4 | 0.00 | 0 | $0.00 |

| 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk | 10.00 | 2 | $64,990.62 |

| 1CN2iQbBikFK9jM34Nb3WLx5DCenQLnbXp | 15.00 | 1 | $92,934.80 |

| 1LKULheYnNtJXgQNWMo24MeLrBBCouECH7 | 0.00 | 0 | $0.00 |

| 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj | 50.41 | 3 | $326,477.83 |

| 1KURvApbe1yC7qYxkkkvtdZ7hrNjdp18sQ | 0.00 | 0 | $0.00 |

| 1NuMXQMUxCngJ7MNQ276KdaXQgGjpjFPhK | 10 | 1 | $41,034.54 |

Indicators

The following table contains the hashes of recently compiled Ryuk payloads:

| SHA256 | Build Time (UTC) |

| 795db7bdad1befdd3ad942be79715f6b0c5083d859901b81657b590c9628790f | 2018-12-27 01:10:12 |

| 501e925e5de6c824b5eeccb3ccc5111cf6e312258c0877634935df06b9d0f8b9 | 2018-12-21 02:33:34 |

| fe909d18cf0fde089594689f9a69fbc6d57b69291a09f3b9df1e9b1fb724222b | 2018-12-21 00:15:31 |

The following table contains hashes of Hermes executables that were previously analyzed:

| SHA256 | Build Time (UTC) |

| ac648d11f695cf98993fa519803fa26cd43ec32a7a8713bfa34eb618659aff77 | 2018-07-20 13:35:25 |

| 5e2c9ec5a108af92f177cabe23451d20e592ae54bb84265d1f972fcbd4f6a409 | 2018-07-23 03:47:58 |

| 78c6042067216a5d47f4a338dd951848b122bbcbcd3e61290b2f709543448d90 | 2018-07-1522:37:30 |

Additional Resources

-

For more information on how to incorporate intelligence on dangerous threat actors into your security strategy, please visit the Falcon Intelligence product page.

- Läs berättelser från frontlinjen för incident response och få insikter som kan hjälpa till att informera din säkerhetsstrategi för 2019 i CrowdStrike Services Cyber Intrusion Casebook 2018.

- Test Falcon förhindra nästa generations antivirus för dig själv med en gratis 15-dagars testversion idag.